Për të ngarkuar fotot në kornizën e fotografive Pandigital, do t'ju duhet një USB flash drive që ka fotografi në të, një kartë memorie SD që ka fotografi ose një pajisje që përdor Bluetooth dhe ka fotografi në të. E modifikuara e fundit: 2025-01-22 17:01

Dylli, vaji CBD, hash-i dhe të gjitha format e marijuanës janë të gjitha tani në mënyrë specifike pjesë e klasifikimit të Programit I, duke e dërguar atë (duke përfshirë edhe mjetet e përdorura) - veçanërisht në të gjitha linjat shtetërore - është një krim federal dhe dënimet mund të jenë aq të rënda sa pesë vjet në burgun federal - për më pak se 50 gram. E modifikuara e fundit: 2025-01-22 17:01

Një bajt mund të përfaqësojë 256 (28) vlera të dallueshme, të tilla si numra të plotë jo-negativë nga 0 në 255, ose numra të plotë të nënshkruar nga −128 në 127. E modifikuara e fundit: 2025-01-22 17:01

Këtu janë 8 mënyrat kryesore të provuara të dobishme nga pronarët e shtëpive për të siguruar dërgimin e paketave. Përdorni dollapët e paketave inteligjente ose dyqanin e komoditetit. Instaloni kamera sigurie për të parandaluar vjedhjen e paketave. Dorëzoni paketat në vendin tuaj të punës/zyrën tuaj. Merrni çelësin e Amazon për dorëzimin e paketës suaj. Kërkoni nënshkrim në dorëzim për të ndaluar vjedhjen e paketave. E modifikuara e fundit: 2025-01-22 17:01

Last Known Good Configuration ruan sistemin dhe regjistrin e rëndësishëm sa herë që fikni kompjuterin dhe Windows mbyllet me sukses. Ai ndikon vetëm në cilësimet e sistemit dhe nuk do të bëjë asnjë ndryshim në të dhënat tuaja personale. Në të njëjtin drejtim, nuk do t'ju ndihmojë të rikuperoni një skedar të fshirë ose një drejtues të dëmtuar. E modifikuara e fundit: 2025-01-22 17:01

Vlera RGB e ngjyrës #ffffff është (255,255,255). Ky kod i ngjyrave hex është gjithashtu një ngjyrë e sigurt në internet e cila është e barabartë me #FFF. #ffffff emri i ngjyrës është ngjyra e bardhë. #ffffff vlera e kuqe e ngjyrës gjashtëkëndore është 255, vlera e gjelbër është 255 dhe vlera blu e RGB-së së saj është 255. E modifikuara e fundit: 2025-01-22 17:01

Scala nuk lejon trashëgimi të shumëfishtë në vetvete, por lejon të zgjerojë tipare të shumta. Tiparet përdoren për të ndarë ndërfaqet dhe fushat ndërmjet klasave. Ato janë të ngjashme me ndërfaqet e Java 8. Klasat dhe objektet mund të zgjerojnë tipare, por tiparet nuk mund të instantohen dhe për këtë arsye nuk kanë parametra. E modifikuara e fundit: 2025-01-22 17:01

Si punon? Ngjashëm me motorët e kërkimit që dërgojnë zvarritës në skajet e largëta të internetit, monitorimi i mediave sociale është një mjet i bazuar në algoritme që zvarritet faqet dhe i indekson ato vazhdimisht. Pasi faqet të indeksohen, ato mund të kërkohen bazuar në pyetje ose vargje. E modifikuara e fundit: 2025-01-22 17:01

Filtrat normalë në Tableau janë të pavarur nga njëri-tjetri. Do të thotë se secili prej filtrave lexon të gjitha rreshtat nga të dhënat burimore dhe krijon rezultatin e vet. Krijon një filtër të varur numerik ose të sipërm N − Mund të vendosni një filtër konteksti që të përfshijë vetëm të dhënat me interes dhe më pas të vendosni një filtër numerik ose një filtër N të lartë. E modifikuara e fundit: 2025-01-22 17:01

Këtu janë disa arsye pse dikush do të kishte dy telefona: Ata e kanë më të lehtë të kenë të gjitha marrëdhëniet e tyre të biznesit në një telefon krejtësisht të veçantë, në mënyrë që të mund ta organizojnë jetën e tyre më mirë. Shpesh, vetë kompanitë u ofrojnë klientëve të tyre edhe një telefon pune shtesë. E modifikuara e fundit: 2025-01-22 17:01

Zgjedhësi i ngjyrave. Vegla e përzgjedhjes së ngjyrave përdoret për të zgjedhur një ngjyrë në çdo imazh të hapur në ekranin tuaj. Duke klikuar një pikë në një imazh, mund të ndryshoni ngjyrën aktive në atë që ndodhet nën tregues. E modifikuara e fundit: 2025-01-22 17:01

NordVPN ofron një aplikacion vendas për pajisjet Amazon FireTV. Aplikacioni funksionon me pajisjet e gjeneratës së dytë ose të mëvonshme Amazon Fire TV Stick, FireTV ose Fire TV Cube. ABONOHUNI TONORDVPN: Vizitoni faqen e internetit të NordVPN për t'u abonuar. Shërbimi ofron një garanci 30-ditore për kthimin e parave, kështu që mund ta provoni pa rrezik. E modifikuara e fundit: 2025-01-22 17:01

Në java kjo nuk mund të ndodhë kurrë pasi nuk ka trashëgimi të shumëfishtë. Këtu edhe nëse dy ndërfaqe do të kenë të njëjtën metodë, klasa zbatuese do të ketë vetëm një metodë dhe kjo do të bëhet gjithashtu nga zbatuesi. Ngarkimi dinamik i klasave e bën të vështirë zbatimin e trashëgimisë së shumëfishtë. E modifikuara e fundit: 2025-01-22 17:01

Forenzika e të dhënave të drejtpërdrejta është një pjesë e mjekësisë ligjore kompjuterike e cila është një degë e shkencës kriminalistike dixhitale që ka të bëjë me provat ligjore që gjenden në kompjuterë. Forenzika e të dhënave të drejtpërdrejta ndjek këtë qëllim, por fokusohet vetëm në sistemet kompjuterike që janë të ndezura. E modifikuara e fundit: 2025-01-22 17:01

Shtypni butonin "Menu" në telefonin tuaj Samsung dhe zgjidhni "Galeria". Zgjidhni 'Pictures' dhe zgjidhni një foto. Nëse ju jepet opsioni, zgjidhni disa foto që dëshironi të dërgoni. E modifikuara e fundit: 2025-01-22 17:01

Shkoni te cilësimet e telefonit tuaj dhe zgjidhni "Storage". Ndër të tjera, do të shihni informacione se sa hapësirë është në përdorim, një lidhje me një mjet të quajtur "Smart Storage" (më shumë për këtë më vonë) dhe një listë të kategorive të aplikacioneve. Klikoni në butonin blu "Liro hapësirë". E modifikuara e fundit: 2025-01-22 17:01

Zgjidhja e 'Problemit të Outlook për MacSynchronization' Nisni aplikacionin Outlook për Mac (nëse është e mundur të hapet) Shkoni te Menyja, më pas zgjidhni preferencat dhe klikoni nëSyncServices. Hiq zgjedhjen e të gjitha kutive dhe rinisni Outlook në Mac. Rivendosni preferencat e sinkronizimit në problemin e sinkronizimit FixOutlooks. E modifikuara e fundit: 2025-01-22 17:01

Për çfarë mund të përdorni monday.com? Tubacionet e shitjes. Fushata marketingu. Proceset e rekrutimit. Planifikimi i prodhimit të videove. Menaxhimi i detyrave. Ndjekja e progresit. Udhërrëfyes të produktit. Proceset e biznesit. E modifikuara e fundit: 2025-01-22 17:01

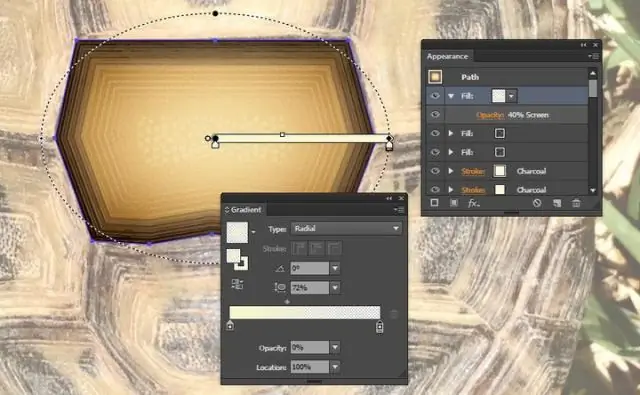

Mbani tastin Shift dhe klikoni objektet që dëshironi të mbushni me të njëjtin gradient. Zgjidhni veglën e zgjedhjes së ngjyrave nga shiriti i veglave dhe klikoni gradientin. Më pas, zgjidhni objektet në të cilat do të aplikohet gradienti i zgjedhur. Klikoni ikonën Plotësoni në panelin Gradient, shiritin e veglave ose panelin Properties. E modifikuara e fundit: 2025-01-22 17:01

Serenity BDD është një kornizë dhe bibliotekë me burim të hapur për krijimin e testimit të softuerit të automatizuar për kodin në zhvillim. Serenity BDD, si mjete të tjera të automatizuara të testimit të softuerit, përdor skriptet për të kryer funksione brenda softuerit zhvillimor në mënyrë që të testojë funksionalitetin dhe të gjejë se ku shfaqen problemet. E modifikuara e fundit: 2025-01-22 17:01

Veçoria e vonesës së fillimit të VRRP. Ruteri VRRP që kontrollon adresat IPv4 ose IPv6 të lidhura me një ruter virtual quhet Master dhe i përcjell paketat e dërguara në këto adresa IPv4 ose IPv6. Procesi zgjedhor siguron dështim dinamik në përgjegjësinë e përcjelljes nëse Masteri bëhet i padisponueshëm. E modifikuara e fundit: 2025-01-22 17:01

Procedura Civile e Provimit Shumështetëror të Jurisprudencës. Kontratat. E drejta kushtetuese. E drejta dhe procedura penale. Dëshmi. Pasuri e paluajtshme. Delikte. E modifikuara e fundit: 2025-01-22 17:01

Sipas Bob Bater, “një ontologji identifikon dhe dallon konceptet dhe marrëdhëniet e tyre; ai përshkruan përmbajtjen dhe marrëdhëniet. Një taksonomi zyrtarizon marrëdhëniet hierarkike midis koncepteve dhe specifikon termin që do të përdoret për t'iu referuar secilit; ai përshkruan strukturën dhe terminologjinë.”. E modifikuara e fundit: 2025-01-22 17:01

Mike Tyson kundër Michael Spinks ishte një ndeshje boksi e cila u zhvillua të hënën më 27 qershor 1988. Të dy burrat ishin të pamposhtur dhe secili pretendonte të ishte kampion legjitim i peshave të rënda. Tyson fitoi luftën, duke e mposhtur Spinksin në 91 sekonda. E modifikuara e fundit: 2025-01-22 17:01

Programi që kryen marrjen quhet Googlebot (i njohur gjithashtu si robot, bot ose merimangë). Duke qenë se Googlebot viziton secilën prej këtyre faqeve të internetit, zbulon lidhjet në secilën faqe dhe i shton ato në listën e faqeve për t'i zvarritur. Faqet e reja, ndryshimet në faqet ekzistuese dhe lidhjet e vdekura shënohen dhe përdoren për të përditësuar indeksin e Google. E modifikuara e fundit: 2025-01-22 17:01

Një skedar SLN është një skedar strukture që përdoret për organizimin e projekteve në Microsoft Visual Studio. Ai përmban informacione të bazuara në tekst për mjedisin e projektit dhe gjendjen e projektit. Kur hapet, informacioni preSolution, Project dhe postSolution lexohet nga skedari SLN. E modifikuara e fundit: 2025-01-22 17:01

Ndryshe nga Excel, Numbers nuk e ka konceptin e fletëve të ndryshme. Ajo që Numbers ka në vend të kësaj është një kanavacë e madhe si fletëllogaritëse e tyre. Në kanavacë, mund të shtoni të dhëna në tabela dhe këto tabela janë ekuivalente me fletët e punës në Excel. Pak funksione të avancuara: Deri tani, Numbers ka vetëm mbi 200 funksione. E modifikuara e fundit: 2025-01-22 17:01

LLDP dhe CDP. Link Layer Discovery Protocol (LLDP) dhe Cisco Discovery Protocol (CDP) janë protokolle të shtresës së lidhjes për fqinjët e lidhur drejtpërdrejt me LLDP dhe CDP të aftë për të reklamuar veten dhe aftësitë e tyre me njëri-tjetrin. Në LLDP dhe CDP, reklamat janë të koduara si TLV (Lloji, Gjatësia, Vlera) në paketë. E modifikuara e fundit: 2025-01-22 17:01

Vleresimi nga ana e klientit ASP.NET MVC bazohet në shtojcën e vlefshmërisë jQuery. Mund të thuhet se vërtetimi nga ana e klientit të MVC është një version i mendimit se si duhet të funksionojë vërtetimi jQuery në një projekt ASP.NET MVC. Pavarësisht kësaj, zbatimi themelor bazohet plotësisht në jQuery. E modifikuara e fundit: 2025-01-22 17:01

Lloji i parë quhet ID e aplikacionit Wildcard. Pjesa e shkronjës së vargut të futur për ID-në e paketës është karakteri yll. Të gjitha ID-të e aplikacionit Wildcard duhet të përfundojnë me një yll, dhe një profil i lidhur me sigurimin mund të përdoret për të koduar çdo aplikacion, ID-ja e grupit të të cilit është e pajtueshme me vargun e shkronjave të ngurta, si p.sh.: com. E modifikuara e fundit: 2025-01-22 17:01

Konfigurimi i Access Terminal për Atom Open Atom (komanda-spacebar për qendër të vëmendjes, shkruaniAtom dhe shtypni enter). Klikoni menunë Atom në këndin e sipërm të majtë. Kliko Instalo Komandat e Shell. Kthehuni në terminalin tuaj dhe vendosni cilin atom. Fut atomin. për të hapur direktorinë tuaj të përdoruesit nëAtom. E modifikuara e fundit: 2025-01-22 17:01

Fikni laptopin, në mënyrë që ekrani të jetë i zi, gjë që i bën më të dukshme gjurmët e gishtërinjve dhe grimcat e pluhurit. Spërkatni ekranin me ajër të konservuar për të hequr çdo grimcë që mund të gërvishtin ekranin kur fshini. Përzieni tretësirën 50/50 të ujit të distiluar dhe alkoolit izopropil në një shishe spërkatës. E modifikuara e fundit: 2025-01-22 17:01

Mjeti Lasso zgjedh objektet duke zvarritur një kuti përzgjedhjeje me formë të lirë rreth objektit. Kur zgjidhet një objekt, rreth objektit shfaqet një kuti drejtkëndëshe. Zgjidhni Edit > Preferences (Windows) ose Animate > Preferences (Macintosh). E modifikuara e fundit: 2025-01-22 17:01

Për të krijuar një faqe të re të pjesës së uebit: Klikoni ikonën e ingranazhit të Cilësimeve dhe zgjidhni Përmbajtja e sajtit. Klikoni bibliotekën e Faqeve të faqes ose cilëndo bibliotekë që dëshironi të mbani faqen tuaj të re të Pjesës së Uebit. Klikoni skedën Files të Shiritit. Klikoni listën rënëse të Dokumentit të Ri në të majtë të Shiritit dhe zgjidhni Faqen e Pjesës së Uebit. E modifikuara e fundit: 2025-01-22 17:01

Cilat janë llojet e ndryshme të sulmeve të tejmbushjes së tamponit? Sulmi i tejmbushjes së stivës - Ky është lloji më i zakonshëm i sulmit të tejmbushjes së tamponit dhe përfshin tejmbushjen e një buferi në pirgun e thirrjeve*. Sulmi i tejmbushjes së grumbullit - Ky lloj sulmi synon të dhënat në grupin e hapur të memories të njohur si grumbull. E modifikuara e fundit: 2025-01-22 17:01

Çdo tabelë mund të ketë (por nuk duhet të ketë) një çelës primar. Kolona ose kolonat e përcaktuara si çelësi kryesor sigurojnë unike në tabelë; asnjë dy rresht nuk mund të ketë të njëjtin çelës. Çelësi kryesor i një tabele mund të ndihmojë gjithashtu në identifikimin e regjistrimeve në tabela të tjera dhe të jetë pjesë e çelësit kryesor të tabelës së dytë. E modifikuara e fundit: 2025-01-22 17:01

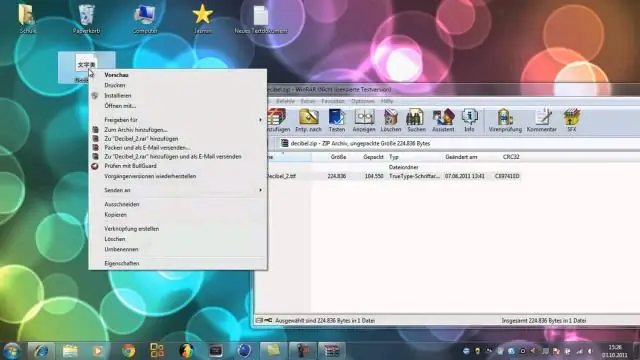

Për të gjetur fontin që dëshironi të transferoni, klikoni në butonin startues në Windows 7/10 dhe shkruani 'fonts' në fushën e kërkimit. (Në Windows 8, thjesht shkruani 'fonts' në ekranin fillestar.) Më pas, klikoni në ikonën e dosjes Fonts nën Control Panel. Kjo hap dosjen tuaj Fonts të sistemit, vendndodhja e së cilës është 'C:WindowsFonts. E modifikuara e fundit: 2025-01-22 17:01

A duhet të merrni CompTIA A+para Network+? Ju nuk keni nevojë dhe ndoshta nuk duhet të merrni CompTIA A+ përpara provimit të certifikimit Network+, sepse nëse jeni duke hyrë në fushën e sigurisë kibernetike, fokusi juaj duhet të jetë në marrjen e Network+ dhe Security+ në vend të kësaj. E modifikuara e fundit: 2025-01-22 17:01

Ju mund të përdorni objektet "Application" dhe "Session" për të ruajtur vlerat që janë globale dhe jo specifike të faqes ose për një përdorues të caktuar (sesioni) ose për të gjithë përdoruesit (Aplikacioni). Variablat Sesioni dhe Aplikacioni ruhen në server. Shfletuesit e klientëve më pas i bashkëngjiten seancës përmes një cookie. E modifikuara e fundit: 2025-01-22 17:01

Një skedar BAM (. bam) është versioni binar i një skedari SAM. Një skedar SAM (. sam) është një skedar teksti i kufizuar me skeda që përmban të dhëna për rreshtimin e sekuencave. Indeksimi: IGV kërkon që të dy skedarët SAM dhe BAM të renditen sipas pozicionit dhe të indeksohen, dhe që skedarët e indeksit të ndjekin një konventë të caktuar emërtimi. E modifikuara e fundit: 2025-01-22 17:01