- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Përdorues jetim janë ato që janë të pranishme në nivelin e bazës së të dhënave, por hyrjet e tyre përkatëse nuk janë të pranishme në server niveli. Përdoruesit jetimë gjenerohen kur merrni një kopje rezervë të bazës së të dhënave nga një server dhe restauruar në një tjetër server (Kryesisht gjatë migrimit të DB).

Për më tepër, si mund t'i gjej përdoruesit jetimë në SQL Server?

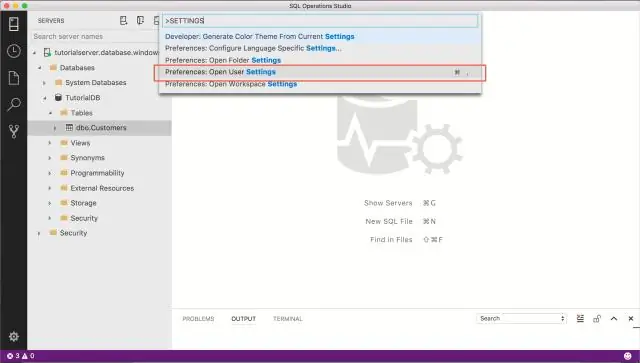

Identifikoni përdoruesit jetimë në ato mjedise me hapat e mëposhtëm:

- Lidhu me bazën e të dhënave kryesore dhe zgjidhni SID-të për hyrjet me pyetjen e mëposhtme:

- Lidhuni me bazën e të dhënave të përdoruesve dhe rishikoni SID-të e përdoruesve në tabelën sys.database_principals, duke përdorur pyetjen e mëposhtme:

Gjithashtu, çfarë është SQL Sid? Në kontekstin e linjës së sistemeve operative Microsoft Windows NT, një Identifikues i Sigurisë (zakonisht i shkurtuar SID ) është një emër unik (një varg karakteresh alfanumerik) i cili caktohet nga një kontrollues i Domenit të Windows gjatë procesit të regjistrimit që përdoret për të identifikuar një subjekt, si p.sh. një përdorues ose një grup përdoruesish në

Më pas, pyetja është, çfarë është përdoruesi SQL pa hyrje?

Të PA LOGIN klauzola krijon a përdorues që nuk është hartuar në a SQL Serveri identifikimi . Mund të lidhet me bazat e të dhënave të tjera si mysafir. Lejet mund të caktohen për këtë përdorues pa hyrje dhe kur konteksti i sigurisë është ndryshuar në a përdorues pa hyrje , origjinale përdoruesit merr lejet e përdorues pa hyrje.

Si mund të rregulloj një përdorues jetim?

Ne mundemi rregulloni përdoruesit jetimë duke përdorur metoda të ndryshme. Nëse gjeni ndonjë përdoruesit jetimë , më pas krijoni hyrje duke përdorur përdorues jetim SID. UPDATE_ONE mund të përdoret për të ndryshuar të përdoruesit SID me SID të hyrjeve. Mund të përdoret për të hartuar edhe nëse emri i hyrjes dhe Përdoruesi emri janë të ndryshëm (ose) të njëjtë.

Recommended:

Cilat janë llojet e ndërfaqeve të përdoruesit?

Ekzistojnë pesë lloje kryesore të ndërfaqes së përdoruesit: linja e komandës (cli) ndërfaqja grafike e përdoruesit (GUI) menyja e drejtuar (mdi) e bazuar në formë (fbi) gjuha natyrore (nli)

Çfarë është ndërfaqja grafike e përdoruesit në Java?

GUI qëndron për Graphical User Interface, një term i përdorur jo vetëm në Java, por në të gjitha gjuhët e programimit që mbështesin zhvillimin e GUI-ve. Ai përbëhet nga komponentë grafikë (p.sh., butona, etiketa, dritare) përmes të cilave përdoruesi mund të ndërveprojë me faqen ose aplikacionin

Cilat janë mënyrat tipike të vërtetimit të përdoruesit gjatë aksesit në një kompjuter?

Këto përfshijnë si teknikat e përgjithshme të vërtetimit (fjalëkalimet, vërtetimin me dy faktorë [2FA], argumentet, biometrikën, vërtetimin e transaksioneve, njohjen e kompjuterit, CAPTCHA dhe hyrjen e vetme [SSO]) si dhe protokollet specifike të vërtetimit (duke përfshirë Kerberos dhe SSL/ TLS)

A janë përdoruesit e energjisë pa pagesë?

Përdorues i fuqisë për PowerPoint, Excel dhe Word l Version akademik falas. Na dërgoni kontaktin e departamentit tuaj të IT dhe ne do t'u ofrojmë atyre licenca falas për të gjithë kompjuterët e universitetit tuaj gjithashtu

Në cilin shërbim ose protokoll mbështetet Protokolli i Sigurt i Kopjimit për të siguruar që transferimet e sigurta të kopjeve janë nga përdoruesit e autorizuar?

Në cilin shërbim ose protokoll mbështetet Protokolli i Sigurt i Kopjimit për të siguruar që transferimet e sigurta të kopjeve janë nga përdoruesit e autorizuar? Secure Copy Protocol (SCP) përdoret për të kopjuar në mënyrë të sigurt imazhet dhe skedarët e konfigurimit të IOS në një server SCP. Për ta kryer këtë, SCP do të përdorë lidhjet SSH nga përdoruesit e vërtetuar përmes AAA