Përmbajtje:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-06-01 05:11.

Këto përfshijnë të dyja të përgjithshme vërtetimi teknikat (fjalëkalimet, me dy faktorë vërtetimi [2FA], shenja, biometrike, transaksion vërtetimi , kompjuter njohje, CAPTCHA dhe hyrje të vetme [SSO]) si dhe specifike vërtetimi protokollet (duke përfshirë Kerberos dhe SSL/TLS).

Në lidhje me këtë, cilat metoda mund të përdoren për të vërtetuar një përdorues?

Biometrike e zakonshme metodat e vërtetimit përfshijnë identifikimin e gjurmëve të gishtërinjve, njohjen e zërit, skanimin e retinës dhe të irisit dhe skanimin dhe njohjen e fytyrës.

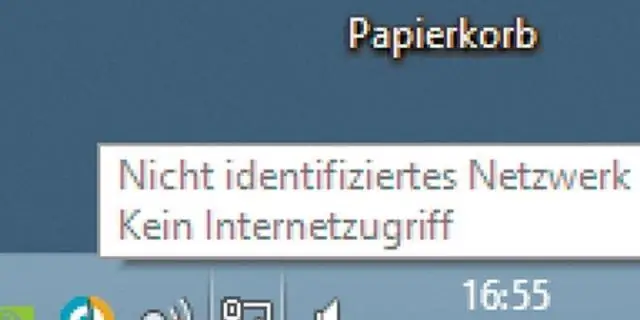

çfarë lloj vërtetimi përdorni për akses në rrjet? Autentifikimi i rrjetit verifikon identifikimin e përdoruesit në a rrjeti shërbim të cilin përdoruesi përpiqet të përfitojë akses . Për të ofruar këtë lloji i vërtetimit , sistemi i sigurisë i Windows Server 2003 mbështet vërtetimi mekanizmat: Kerberos V5. Siguria e shtresës së sigurt të folesë/shtresës së transportit (SSL/TLS)

Këtu, cilat janë tre llojet e vërtetimit të përdoruesit?

Në përgjithësi, ekzistojnë tre lloje të njohur të faktorëve të vërtetimit:

- Lloji 1 - Diçka që dini - përfshin fjalëkalime, PIN, kombinime, fjalë kodike ose shtrëngime sekrete duarsh.

- Lloji 2 - Diçka që keni - përfshin të gjithë artikujt që janë objekte fizike, të tilla si çelësat, telefonat inteligjentë, kartat inteligjente, disqet USB dhe pajisjet e shenjave.

Cili është mekanizmi më i zakonshëm i vërtetimit?

Le të eksplorojmë gjashtë mekanizmat kryesorë të vërtetimit që mund të jenë pjesë e një arkitekture shumëfaktorëshe në rritje

- Fjalëkalimet. Një fjalëkalim është një sekret i përbashkët i njohur nga përdoruesi dhe i paraqitur në server për të vërtetuar përdoruesin.

- Shenjat e forta.

- Shenjat e buta.

- Autentifikimi biometrik.

- Autentifikimi kontekstual.

- Identifikimi i pajisjes.

Recommended:

Cilat janë mënyrat për të arritur konkurencën në iOS?

Ekzistojnë tre mënyra për të arritur harmonizimin në iOS: Threads. Radhët e dërgimit. Radhët e operimit

Cilat janë katër mënyrat e modifikimit në Pro Tools?

Pro Tools përmban katër mënyra kryesore të modifikimit, Modaliteti i Përzierjes, Modaliteti i rrëshqitjes, Modaliteti Spot dhe Modaliteti Grid (ka disa mënyra kombinimi që do të diskutohen më vonë)

Cilat janë sfidat me të cilat jeni përballur gjatë automatizimit të aplikacionit tuaj?

Sfidat më të zakonshme me të cilat u përballët në Integrimin e Automatizimit të Selenit me mjete të ndryshme. Meqenëse Selenium është një burim i hapur dhe ne të gjithë përdorim shumë burime të hapura si Maven, Jenkins, AutoIT etj. Testimi i kryqëzuar i shfletuesit. Përmirësimi i kornizës. Trajtimi i pop-up. Programim kompleks. Mungesa e transparencës

Cilat janë mënyrat për të krijuar objekt në JavaScript?

Në JavaScript, ekzistojnë katër metoda për t'u përdorur për të krijuar një objekt: Objekt Literal. Operator ose konstruktor i ri. Objekt. metoda e krijimit. Klasa

Cili është ndryshimi midis vërtetimit të SQL Server dhe vërtetimit të Windows?

Autentifikimi i Windows do të thotë se llogaria ndodhet në Active Directory për Domain. SQL Server di të kontrollojë AD për të parë nëse llogaria është aktive, fjalëkalimi funksionon dhe më pas kontrollon se çfarë niveli të lejeve i jepen shembullit të vetëm të serverit SQL kur përdorni këtë llogari