- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:41.

Në cilin shërbim ose protokoll mbështetet Protokolli i Kopjimit të Sigurt për të siguruar që transferimet e sigurta të kopjeve janë nga përdoruesit e autorizuar ? Protokolli i Kopjimit të Sigurt ( SCP ) perdoret per kopjoni në mënyrë të sigurt IOS IOS dhe skedarët e konfigurimit në a SCP server. Për të kryer këtë, SCP do përdorni lidhjet SSH nga përdoruesit vërtetuar përmes AAA.

Përkatësisht, çfarë lloj algoritmesh kërkojnë që dërguesi dhe marrësi të shkëmbejnë një çelës sekret që përdoret për të siguruar konfidencialitetin e mesazheve?

Dy të njohura algoritme që janë përdoret për të siguruar që të dhënat nuk përgjohen dhe modifikohen (integriteti i të dhënave) janë MD5 dhe SHA. AES është një protokoll kriptimi dhe ofron të dhëna konfidencialiteti . DH (Diffie-Hellman) është një algoritmi kjo eshte të përdorura për shkëmbimi i çelësave . RSA është një algoritmi kjo eshte të përdorura për vërtetim.

Më pas, pyetja është, cilat dy praktika lidhen me sigurimin e veçorive dhe performancës së sistemeve operative të routerit? (Zgjidhni dy.)

- Instaloni një UPS.

- Mbani një kopje të sigurt të imazheve të sistemit operativ të ruterit.

- Çaktivizoni shërbimet e paracaktuar të ruterit që nuk janë të nevojshme.

- Zvogëloni numrin e portave që mund të përdoren për të hyrë në ruter.

Së dyti, çfarë është një vendosje efektive e pajisjeve IPS dhe IDS në një rrjet korporate?

Një vendosja efektive e IPS / IDS është vendosja e një IPS menjëherë pas ruterit kufitar për të filtruar trafikun në hyrje dhe në dalje nga korporative e brendshme rrjeti . IPS dhe IDS teknologjitë mund të plotësojnë njëra-tjetrën.

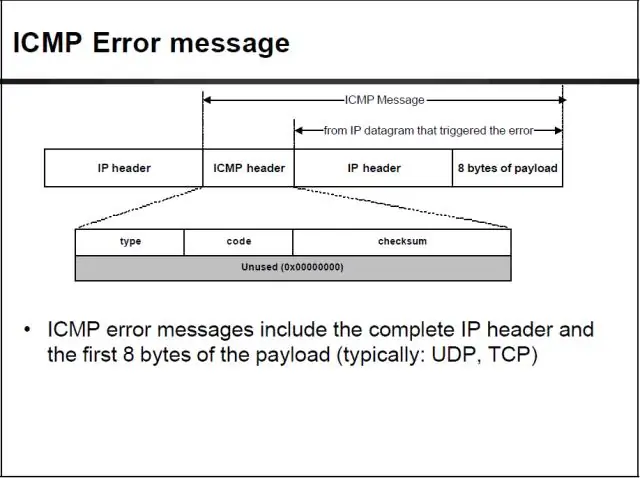

Si kryhet një sulm smurf?

Të Sulmi Smurf është një refuzim i shpërndarë i shërbimit sulmojnë në të cilën një numër i madh i paketave të Protokollit të Mesazhit të Kontrollit të Internetit (ICMP) me IP-në e burimit të mashtruar të viktimës transmetohen në një rrjet kompjuterik duke përdorur një adresë transmetimi IP.

Recommended:

Cili është ndryshimi midis një protokolli të orientuar nga lidhje dhe një protokolli pa lidhje?

Dallimi: Shërbimi i orientuar nga lidhja dhe shërbimi pa lidhje Protokolli i orientuar nga lidhja bën një lidhje dhe kontrollon nëse mesazhi është marrë apo jo dhe dërgon përsëri nëse ndodh një gabim, ndërsa protokolli i shërbimit pa lidhje nuk garanton dërgimin e mesazhit

Cili shërbim ose protokoll rrjeti përdor portin TCP IP 22?

Tabela 1 Protokollet e zakonshme TCP/IP dhe protokolli i porteve TCP/UDP Numri i portës së Sigurisë (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Protokolli i thjeshtë i transferimit të postës (SMTP) (RFC 5325) TCPinme Sistemi (DNS) (RFC 1034-1035) TCP/UDP 53

Cili protokoll mbështetet nga icmpv6 për të lehtësuar zbulimin e fqinjëve në një rrjet IPv6?

Protokolli Neighbor Discovery korrespondon me një kombinim të këtyre protokolleve IPv4: Protokolli i Rezolucionit të Adresës (ARP), Protokolli i Mesazhit të Kontrollit të Internetit (ICMP), Zbulimi i Routerit (RDISC) dhe Redirect ICMP. Ruterët IPv6 përdorin Neighbor Discovery për të reklamuar prefiksin e faqes IPv6

Cili është dënimi në Indi për vjedhjen e aseteve të dokumenteve kompjuterike ose kodit burimor të ndonjë softueri nga çdo individ organizatë ose nga ndonjë mjet tjetër?

Shpjegim: Dënimi në Indi për vjedhjen e dokumenteve kompjuterike, aseteve ose kodit burimor të ndonjë softueri nga çdo organizatë, individ ose nga çdo mjet tjetër është 3 vjet burgim dhe një gjobë prej Rs. 500,000

Cili protokoll ose shërbim përdoret për të sinkronizuar automatikisht orët e softuerit në ruterat Cisco?

NTP Në mënyrë të ngjashme dikush mund të pyesë, çfarë ofron protokolli Tacacs+ në një vendosje AAA? TACACS+ mbështet ndarjen e proceseve të vërtetimit dhe autorizimit, ndërsa RADIUS kombinon vërtetimin dhe autorizimin si një proces. RADIUS mbështet teknologjinë e aksesit në distancë, si 802.