- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

bllokoj

Duke e mbajtur këtë në konsideratë, si e trajton Redis konkurencën?

Një program me një fillesë mund të ofrojë patjetër konkurencë në nivelin I/O duke përdorur një mekanizëm I/O (de)multipleksues dhe një lak ngjarjeje (që është ajo që Redis po ). Paralelizmi ka një kosto: me foletë e shumta/bërthamat e shumta që mund të gjeni në pajisje moderne, sinkronizimi midis fijeve është jashtëzakonisht i shtrenjtë.

Gjithashtu, a është politika e kujtesës që kthen gabime kur arrihet kufiri i memories dhe klienti po përpiqet të ekzekutojë komanda që rezultojnë në përdorim më të lartë të memories? Kur sasia e caktuar e memorie është arritur , është e mundur të përzgjidhet midis sjelljeve të ndryshme, të quajtura politikat . Redis mundet vetëm gabimet e kthimit për komandat që mund rezulton në më shumë memorie duke qenë të përdorura , ose mund të nxjerrë jashtë disa të dhëna të vjetra për të kthimi përsëri në të specifikuarin limit sa herë që shtohen të dhëna të reja.

Në lidhje me këtë, cili nga sa vijon është një përfitim i tubacionit në Redis?

Avantazhi i tubacionit Kryesor avantazh e Tubacionet Redis po përshpejton Redis performancës. Ai përmirëson në mënyrë drastike performancën e protokollit për shkak të ekzekutimit të njëkohshëm të komandave të shumta.

A është e sigurt fija Redis?

Futni Redis GIL Për fat të mirë, Salvatore Sanfilippo ka shtuar një ndryshim revolucionar vetëm afër vijës së finishit Redis 4.0 dhe lëshimi i moduleve API: Tema e sigurt Kontekstet dhe Bllokimi Global. Ideja është e thjeshtë. Derisa Redis ende mbetet me një filetim të vetëm, një modul mund të ekzekutojë shumë fijet.

Recommended:

Cili lloj mekanizmi aksesi është më i prekshëm ndaj një sulmi përsëritës?

Rrugë e sigurt në rrjetet ad hoc Rrjetet ad hoc pa tela janë gjithashtu të ndjeshme ndaj sulmeve të përsëritura. Në këtë rast, sistemi i autentifikimit mund të përmirësohet dhe të bëhet më i fortë duke zgjeruar protokollin AODV

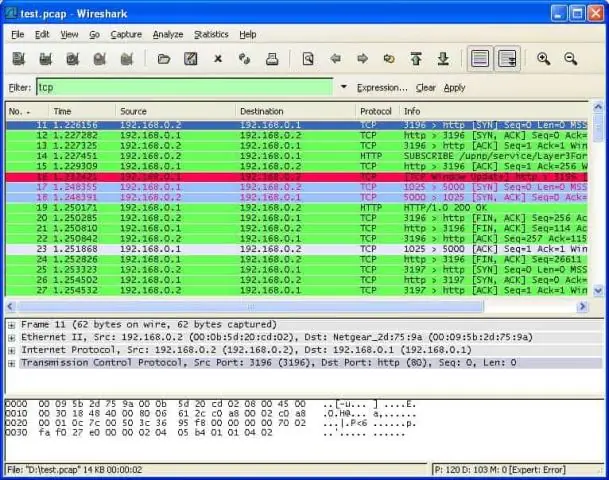

Cili është burimi dhe destinacioni në Wireshark?

Nëse ngarkoj një skedar, kompjuteri im do të jetë burimi dhe serveri do të jetë destinacioni. Burimi është sistemi që dërgon të dhënat; destinacioni është sistemi që merr të dhënat. Në rrjedhën e të dhënave njëdrejtimëshe, do të shihni (relativisht) pako të mëdha nga një pikë fundore, me tcp

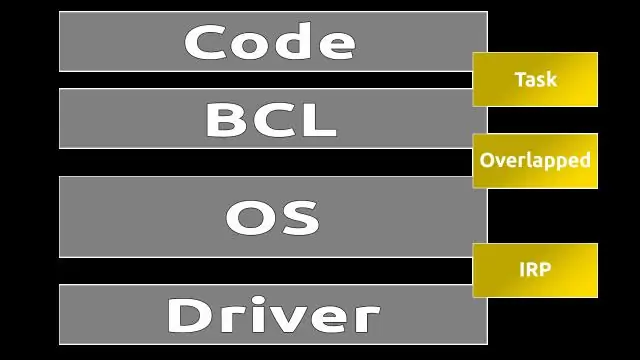

Cili është ndryshimi midis një korutine dhe një fije?

Një ndryshim i rëndësishëm midis temave dhe korutinave është se temat zakonisht planifikohen në mënyrë parandaluese ndërsa korutinat jo. Për shkak se thread-et mund të riplanifikohen në çdo moment dhe mund të ekzekutohen njëkohësisht, programet që përdorin thread duhet të jenë të kujdesshëm në lidhje me kyçjen

Çfarë është një fije dhe shumë fije?

Dallimi kryesor midis fillit të vetëm dhe shumë fijeve në Java është se një fije e vetme ekzekuton detyrat e një procesi ndërsa në multi-thread, fijet e shumta ekzekutojnë detyrat e një procesi. Një proces është një program në ekzekutim. Kur ka shumë fije në një proces, ai quhet një aplikacion me shumë fije

A ekziston një metodë në sistemin IAM për të lejuar ose mohuar aksesin në një shembull specifik?

Nuk ka asnjë metodë në sistemin IAM për të lejuar ose mohuar aksesin në sistemin operativ të një shembulli specifik. IAM lejon qasje në një shembull specifik