Alpine Linux është ndërtuar rreth musl libc dhe busybox. Kjo e bën atë më të vogël dhe më efikas me burime sesa shpërndarjet tradicionale GNU/Linux. Një kontejner kërkon jo më shumë se 8 MB dhe një instalim minimal në disk kërkon rreth 130 MB hapësirë ruajtëse. E modifikuara e fundit: 2025-01-22 17:01

Zakonisht mësohen në departamentin e filozofisë në nivel kolegji ose universiteti, klasat e logjikës zakonisht mbulojnë sintaksën dhe semantikën e modeleve formale të konkluzionit deduktiv dhe induktiv. Në nivelin universitar, kjo zakonisht kufizohet në logjikën propozicionale dhe llogaritjen e kallëzuesit të rendit të parë. E modifikuara e fundit: 2025-01-22 17:01

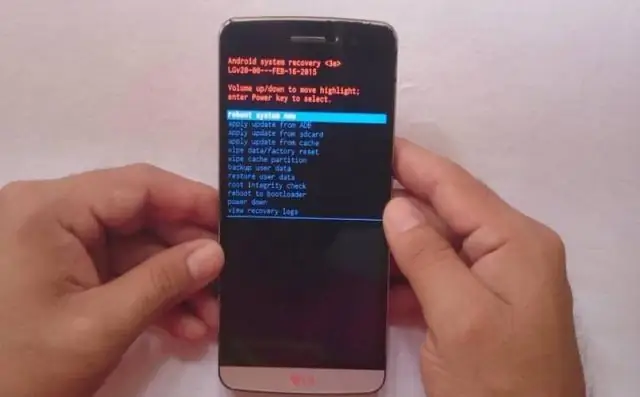

Në telefonin LG Android, klipi është një zonë memorie ose ruajtjeje në të cilën mund të ruani sende të vogla. Nuk mund të aksesohet ose hapet drejtpërdrejt pasi nuk është një aplikacion, por mund të rikuperoni artikujt e ruajtur në të duke shtypur gjatë një zonë boshe të fushës së tekstit dhe më pas prekni paste. E modifikuara e fundit: 2025-01-22 17:01

Pra, me pak fjalë - jo, një CPU Xeon thjesht nuk ia vlen për lojëra. Ato janë CPU jashtëzakonisht të fuqishme të dizajnuara për detyra të vështira kompjuterike dhe shumë detyra të rënda, asnjëra prej të cilave nuk kërkohet në një kompjuter lojrash, por në një stacion pune ose një server. E modifikuara e fundit: 2025-01-22 17:01

Përdorni një shkurtore të tastierës për të kaluar ndërmjet modalitetit të ekranit të plotë dhe atij normal. Kur hapësira e ekranit është premium dhe ju nevojitet vetëm SecureCRT në ekranin tuaj, shtypni ALT+ENTER (Windows) ose COMMAND+ENTER (Mac). Aplikacioni do të zgjerohet në ekran të plotë, duke fshehur shiritin e menusë, shiritin e veglave dhe shiritin e titullit. E modifikuara e fundit: 2025-01-22 17:01

Rezistenca ndaj ujit Casio F-91W nuk është i papërshkueshëm nga uji në asnjë thellësi, siç është, është rezistent ndaj ujit deri në rreth 5 m. Kjo është e mjaftueshme për të veshur në shi, për të notuar, për të kaluar një lumë, për të larë duart, apo edhe për të bërë një dush të përditshëm. E modifikuara e fundit: 2025-01-22 17:01

Krijoni një depo të re në GitHub. Hap TerminalTerminalGit Bash. Ndryshoni drejtorinë aktuale të punës në projektin tuaj lokal. Inicializoni direktorinë lokale si një depo Git. Shtoni skedarët në depon tuaj të re lokale. Angazhoni skedarët që keni vendosur në depon tuaj lokale. E modifikuara e fundit: 2025-01-22 17:01

JNCIP-SEC është një parakusht për Sigurinë e ekspertëve të certifikuar të JuniperNetworks (JNCIE-SEC), certifikimi më i avancuar në pistën e Sigurisë. JNCIE-SEC identifikon profesionistët që zbatojnë, konfigurojnë, menaxhojnë dhe zgjidhin problemet e platformave të sigurisë të bazuara në Junos. E modifikuara e fundit: 2025-01-22 17:01

Një Rrjet Virtual Privat (VPN) i Shtresës 3 të Ndërrimit të Etiketave Multiprotokolare (MPLS) përbëhet nga një grup sitesh që janë të ndërlidhura me anë të një rrjeti kryesor ofrues MPLS. Në çdo vend klienti, një ose më shumë rutera të skajit të klientit (CE) i bashkëngjiten një ose më shumë ruterave të skajit të ofruesit (PE). E modifikuara e fundit: 2025-01-22 17:01

Në botën qiellore ku jetonin qeniet e mbinatyrshme, binjakët, Glooscap ('mirë') dhe Malsm ('i dobët'), u dërguan në tokë me një kanoe të madhe prej guri. Aty ku zbarkuan, kanoja u kthye në tokë që ne sot e njohim si Kepi Breton. Glooscap u ngrit dhe krijoi të gjitha kafshët dhe zogjtë nga papastërtia. E modifikuara e fundit: 2025-01-22 17:01

Skedari i shkurtoreve të tastierës së Adobe Photoshop Ctrl+N i ri K Slice Tool K Slice Select Tool J Spot Healing Brush Tool. E modifikuara e fundit: 2025-01-22 17:01

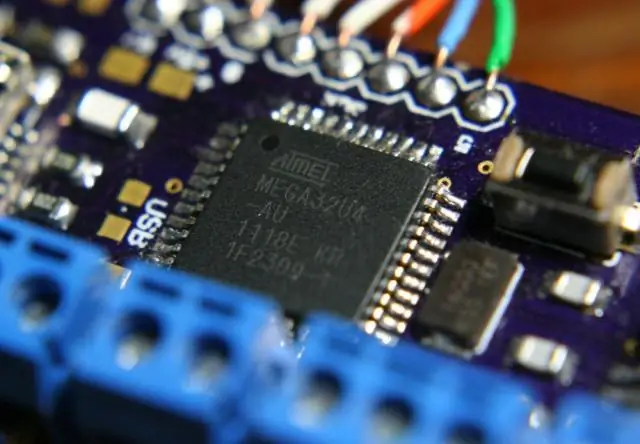

Detyra e një Interrupt është të sigurohet që procesori të përgjigjet shpejt ndaj ngjarjeve të rëndësishme. Kur zbulohet një sinjal i caktuar, një ndërprerje (siç sugjeron emri) ndërpret çdo gjë që procesori po bën dhe ekzekuton një kod të krijuar për të reaguar ndaj çdo stimuli të jashtëm që i jepet Arduino. E modifikuara e fundit: 2025-01-22 17:01

Disavantazhet e rrjeteve kompjuterike Kostoja e rrjetit. Kostoja e zbatimit të rrjetit duke përfshirë kabllot dhe pajisjet mund të jetë e kushtueshme. Shqetësimet e sigurisë. Një nga dobësitë kryesore të rrjeteve kompjuterike përfshin çështjet e sigurisë. Virus dhe malware. Mungesa e qëndrueshmërisë. Ka nevojë për një mbajtës efikas. Mungesa e Pavarësisë. E modifikuara e fundit: 2025-06-01 05:06

Një 'nyje', në këtë kontekst, është thjesht një element HTML. 'DOM' është një strukturë peme që përfaqëson HTML-në e faqes në internet dhe çdo element HTML është një 'nyje'. Shih Modeli i Objektit të Dokumentit (DOM). Më konkretisht, 'Nyja' është një ndërfaqe që zbatohet nga shumë objekte të tjera, duke përfshirë 'dokumentin' dhe 'elementin. E modifikuara e fundit: 2025-01-22 17:01

Rreth monitorimit në distancë Monitorimi në distancë (i shkurtuar gjithashtu në RMON) i referohet specifikimit që ndihmon MSP-të të monitorojnë aktivitetet operacionale të rrjetit të klientëve të tyre duke përdorur pajisje në distancë, të cilat njihen si sonda ose monitorë. Kjo i ndihmon MSP-të të sigurojnë kontroll dhe menaxhim efikas të infrastrukturës së rrjetit. E modifikuara e fundit: 2025-01-22 17:01

Kur kaloni nëpër një objekt me ciklin forin, duhet të kontrolloni nëse prona i përket objektit. Ju mund ta bëni këtë me hasOwnProperty. Mënyra më e mirë për të kaluar nëpër objekte është së pari të konvertohet objekti në një grup. Pastaj, kaloni nëpër grup. çelësat. vlerat. hyrjet. E modifikuara e fundit: 2025-01-22 17:01

Mund të kontrolloni manualisht rrahjet e zemrës duke ndjekur hapat e mëposhtëm: Hyni në Glances nga faqja e orës së AppleWatch duke rrëshqitur lart. Rrëshqitni majtas ose djathtas përmes shikimeve derisa të gjeni rrahjet e zemrës. Prisni rreth 10-20 sekonda ndërsa ora mat dhe shfaq rrahjet e zemrës suaj. E modifikuara e fundit: 2025-01-22 17:01

Kopja e cekët është një kopje pak e mençur e një objekti. Krijohet një objekt i ri që ka një kopje të saktë të vlerave në objektin origjinal. Nëse ndonjë nga fushat e objektit është referencë për objekte të tjera, vetëm adresat e referencës kopjohen, d.m.th., kopjohet vetëm adresa e kujtesës. E modifikuara e fundit: 2025-01-22 17:01

A do të paguhem me një tarifë për të ndryshuar planin tim ose minutat, mesazhet ose lejimin e të dhënave? Jo, nuk ka asnjë kosto për të ndryshuar planin tuaj ose shtesat tuaja. Megjithatë, tarifa juaj mujore e aksesit, taksat dhe tarifat shtesë mund të rriten ose ulen në varësi të planit që zgjidhni. E modifikuara e fundit: 2025-06-01 05:06

Gjetja e bazës së përdoruesit DN Hapni një vijë komandimi të Windows. Shkruani komandën: dsquery user -name - Në cilësimet LDAP/Directory të Symantec Reporter, kur kërkohet një DN e bazës së përdoruesit, shkruani: CN=Users,DC=MyDomain,DC=com. E modifikuara e fundit: 2025-01-22 17:01

Opsioni i përshtatshëm: Përshtatësit Wi-Fi USB Thjesht futeni në desktopin tuaj ose laptopin tuaj. Mund t'ju duhet të instaloni disa drejtues për t'i aktivizuar dhe funksionuar, por dhënia e aftësive të sistemit tuaj me valë duhet të jetë një rutinë e lehtë për t'u lidhur dhe për t'u luajtur më pas. E modifikuara e fundit: 2025-01-22 17:01

Lobi okupital- i vendosur në pjesën e pasme të kokës, ky seksion zë rreth 20% të kapacitetit të përgjithshëm të trurit dhe është përgjegjës për shikimin dhe aftësinë për të vizualizuar skena të padëshmuara më parë. E modifikuara e fundit: 2025-01-22 17:01

Përkufizimi i vulës kohore UNIX është i pavarur nga zona kohore. Vula kohore është numri i sekondave (ose milisekondave) të kaluar që nga një pikë absolute në kohë, mesnata e 1 janarit 1970 në kohën UTC. Pavarësisht nga zona juaj kohore, një vulë kohore përfaqëson një moment që është i njëjtë kudo. E modifikuara e fundit: 2025-01-22 17:01

Pra, për të zhbërë rivendosjen, ekzekutoni git reset HEAD@{1} (ose git reset d27924e). Nëse, nga ana tjetër, keni ekzekutuar disa komanda të tjera që atëherë ai përditësim HEAD, kryerja që dëshironi nuk do të jetë në krye të listës dhe do t'ju duhet të kërkoni përmes reflog. E modifikuara e fundit: 2025-01-22 17:01

Telefonat celularë kanë transmetues me fuqi të ulët në to. Shumë telefona celularë kanë dy fuqi sinjalesh: 0,6 vat dhe 3 vat (për krahasim, shumica e radiove CB transmetojnë me 4 vat). E modifikuara e fundit: 2025-01-22 17:01

Tripodët më të mirë të udhëtimit buxhetor Sirui T-1205X – Trekëmbëshi me vlerën më të mirë. Manfrotto Befree – Tripod super i lehtë. Leo me 3 këmbë - Tripodi më i fortë i udhëtimit. Joby GorillaPod 5K – Trekëmbëshi më i mirë i Vlogimit të Udhëtimit. RRS TQC-14 - Trekëmbësh udhëtimi profesional. Gitzo Series 1 Traveler – Tripodi i dizajnuar më mirë. E modifikuara e fundit: 2025-06-01 05:06

Kreu i përgjigjes ETag HTTP është një identifikues për një version specifik të një burimi. Ai lejon që memoria të jetë më efikase dhe të kursejë gjerësinë e brezit, pasi një server në internet nuk ka nevojë të ridërgojë një përgjigje të plotë nëse përmbajtja nuk ka ndryshuar. E modifikuara e fundit: 2025-06-01 05:06

Në programimin kompjuterik, një strukturë e të dhënave mund të zgjidhet ose projektohet për të ruajtur të dhënat me qëllim të punës mbi të me algoritme të ndryshme. Çdo strukturë e të dhënave përmban informacion në lidhje me vlerat e të dhënave, marrëdhëniet midis të dhënave dhe funksioneve që mund të aplikohen në të dhëna. E modifikuara e fundit: 2025-01-22 17:01

Këto janë katër arsyet kryesore pse njerëzit kalojnë te pa server: ai shkallëzohet automatikisht me kërkesën. ul ndjeshëm koston e serverit (70-90%), sepse nuk paguani për boshe. eliminon mirëmbajtjen e serverit. E modifikuara e fundit: 2025-01-22 17:01

Google AutoML është një mënyrë e mirë për të kërkuar midis shumë modeleve për të zgjedhur se cili është më i miri. Ju ende keni nevojë për njerëz për të bërë shumë nga puna e ekspertëve të mi të mësimit të makinerive në kompani. Dizenjoni algoritme të reja: Ka shumë gjëra që mësimi aktual i makinerive dhe algoritmet e mësimit të thellë nuk janë në gjendje t'i bëjnë. E modifikuara e fundit: 2025-06-01 05:06

Microsoft ka vënë në dispozicion SQL Server sistemet formacOS dhe Linux. Kjo mundësohet duke ekzekutuar SQL Server nga një kontejner Docker. Prandaj, nuk ka nevojë të instaloni një makinë virtuale me Windows (e cila ishte mënyra e vetme për të ekzekutuar SQL Server në një Mac përpara SQLServer 2017). E modifikuara e fundit: 2025-01-22 17:01

Për të marrë një kredenciale RHIA, individët duhet 1) të plotësojnë një program bachelor në kampus, në internet ose hibrid në menaxhimin e informacionit shëndetësor ose teknologjinë e informacionit shëndetësor (HIT) që është akredituar nga Komisioni për Akreditimin për Informatikë Shëndetësore dhe Edukimin e Menaxhimit të Informacionit (CAHIIM) , ose 2) të diplomuar. E modifikuara e fundit: 2025-01-22 17:01

VIDEO Gjithashtu, si mund ta përdor AWS me IoT? Fillimi me AWS IoT Hyni në panelin AWS IoT. Regjistroni një pajisje në regjistër. Konfiguro pajisjen tuaj. Shikoni mesazhet MQTT të pajisjes me klientin AWS IoT MQTT. Rregullat e konfigurimit dhe testimit.. E modifikuara e fundit: 2025-01-22 17:01

A është telefoni im i pajtueshëm? Për të kontrolluar nëse telefoni juaj celular është i pajtueshëm me Sprint, gjeni numrin tuaj IMEI dhe futeni atë në faqen e internetit të Sprint. Sprint do të konfirmojë nëse mund ta përdorni ose jo telefonin tuaj celular me kartën e tij SIM. Vini re se telefoni juaj do të duhet të jetë i pajtueshëm me rrjetin Sprint si dhe i shkyçur. E modifikuara e fundit: 2025-01-22 17:01

Hapat e mëposhtëm ju çojnë në këtë proces: Identifikohuni si zotërues i softuerit Oracle. Shkoni në një vijë komandimi. Shkruani dbca. Ju shihni një ekran spërkatës dhe një ekran tjetër me opsione. Zgjidhni opsionin Krijo një bazë të dhënash. Zgjidhni opsionin e avancuar. Kliko Next. Zgjidhni opsionin Custom Database. Kliko Next. E modifikuara e fundit: 2025-01-22 17:01

6 Mënyra për të fshehur adresën tuaj IP Merrni një softuer VPN. Përdorni një përfaqësues – më i ngadalshëm se VPN. Përdorni TOR – FALAS. Përdorni rrjetin celular - i ngadalshëm dhe jo i koduar. Lidhu me Wi-Fi publik – Jo i sigurt. Telefononi ofruesin tuaj të shërbimit të internetit. Fshih vendndodhjen tënde. Anashkaloni kufizimet e IP. E modifikuara e fundit: 2025-06-01 05:06

Saavn, një nga aplikacionet kryesore të transmetimit të muzikës në internet, tani është JioSaavn. Aplikacioni Jio Music, nga ana tjetër, është riemërtuar. Si një dhuratë kompliment, klientët Jio mund të përfitojnë 90 ditë anëtarësim premium, JioSaavn Pro, sipas listës së aplikacioneve në App Store. E modifikuara e fundit: 2025-01-22 17:01

101 dyqane. E modifikuara e fundit: 2025-01-22 17:01

Zhvilluesi: Microsoft. E modifikuara e fundit: 2025-01-22 17:01

Një nga protokollet më të përdorur për Autorizim është OAuth2. AWS API Gateway ofron mbështetje të integruar për të siguruar API-të duke përdorur qëllimet AWS Cognito OAuth2. AWS Cognito kthen përgjigjen e vlefshmërisë së tokenit. Nëse token është i vlefshëm, API Gateway do të vërtetojë shtrirjen OAuth2 në token JWT dhe do të LEJOJ ose MOHOJË thirrjen API. E modifikuara e fundit: 2025-01-22 17:01