Deindividimi ndodh kur njerëzit nuk mund të identifikohen, si kur janë në turmë ose mbajnë maska, Shpjegim: Deindividimi mund të ndodhë edhe në internet ku është e lehtë të fshihesh pas murit të zjarrit të kompjuterëve. E modifikuara e fundit: 2025-01-22 17:01

Pajisjet e SharkBite do të rrotullohen. Tubi mbërthehet nga një vulë me unazë O. Një nga përfitimet e pajisjeve SharkBite është se ju mund të vendosni pjesët e hidraulikës së bashku dhe t'i rrotulloni ato në vend për ta bërë më të lehtë instalimin. Ju mund ta rrotulloni montimin pa asnjë problem. E modifikuara e fundit: 2025-01-22 17:01

Mjetet juridike testohen rregullisht në Provimin e Jurisprudencës në Kaliforni. Shpesh kombinohet me lëndë të tjera, dhe Ekzaminuesit e Kalifornisë shpesh testojnë Mjetet juridike në mënyra të veçanta. (Në fakt, disa pyetje të provimit janë pothuajse identike me njëra-tjetrën!). E modifikuara e fundit: 2025-01-22 17:01

Samsung Galaxy Tab 4 7.0 vjen me një ekran 7 inç (rezolucion 800 x 1280), SoC me katër bërthama, që funksionon në 1,2 GHzand 1,5 GB RAM. Karakteristika të tjera përfshijnë Andorid 4.4 KitKat, 8 GB memorie të brendshme, slot për microSD, kamerë të pasme 3 megapikselë dhe fotografi të përparme 1.3 megapikselë. E modifikuara e fundit: 2025-01-22 17:01

Rapid Spanning Tree Protocol (RSTP) është një protokoll rrjeti që siguron një topologji pa loop për rrjetet Ethernet. RSTP përcakton tre gjendje portash: heqje, mësim dhe përcjellje dhe pesë role portash: rrënjë, të caktuar, alternative, rezervë dhe të çaktivizuar. E modifikuara e fundit: 2025-06-01 05:06

Ju jeni ende duke zgjedhur midis 64 GB ose 128 GB hapësirë ruajtëse me Pixel 3, e cila është e njëjtë me vitin e kaluar. Mungesa e modeleve 256 GB ose 512 GB - të cilat tani ofrohen nga Samsung dhe Apple - dhemb pak më shumë kur kujtoni se nuk ka microSD mbështetje. 4 GB RAM. E modifikuara e fundit: 2025-01-22 17:01

Shfletuesi UC. Shkarko tani. Shfletuesi UC mund të njihet gjerësisht për shfletuesit e tyre të versionit celular, por ai gjithashtu ka oferta të shkëlqyera për PC dhe pjesa më e mirë është se versioni i tyre i fundit është plotësisht i pajtueshëm me Windows XP. Shfletuesi Baidu Spark. Shkarko tani. Shfletuesi Epic Privacy. Shkarko tani. K-meleon. Shkarko tani. Mozilla Firefox. Shkarko tani. E modifikuara e fundit: 2025-01-22 17:01

< Hyrje në Inxhinieri Softuerësh | Duke testuar. Rifaktorimi i kodit është 'një mënyrë e disiplinuar për të ristrukturuar kodin', e ndërmarrë për të përmirësuar disa nga atributet jofunksionale të softuerit. E modifikuara e fundit: 2025-01-22 17:01

Më pas, duhet të konfiguroni unitetin për zhvillimin e AR. Navigoni te menyja rënëse GameObject dhe zgjidhni "Vuforia > Kamera AR". Nëse shfaqet një kuti dialogu që kërkon të importoni asete shtesë, zgjidhni "Import". Zgjidhni "Vuforia > Image" në menunë rënëse GameObject për të shtuar një objektiv imazhi në skenën tuaj. E modifikuara e fundit: 2025-01-22 17:01

7 mënyra për të mposhtur algoritmin e lajmeve të Facebook-ut të postoni shpesh. Unë refuzoj rregullin e vjetër të postimit vetëm një ose dy herë në ditë. Ndani përmbajtje të mahnitshme. Sigurohuni që të keni përmbajtje fantastike nëse planifikoni të postoni 10 herë në ditë! :) Kushtojini vëmendje Insights. Unë nuk jam një djalë me numra. Angazhimi i Drive. Përgjigju për GJITHÇKA. Përdorni Hashtags. Boost Posts. E modifikuara e fundit: 2025-01-22 17:01

Përdorimi i CPU-së (ST06) Ekzekutoni komandat e nivelit të OS - sipër dhe kontrolloni se cilat procese po marrin më shumë burime. Shkoni te SM50 ose SM66. Kontrolloni për ndonjë punë të gjatë ose ndonjë pyetje të gjatë përditësimi që po ekzekutohet. Shkoni te SM12 dhe kontrolloni hyrjet e kyçjes. Shkoni te SM13 dhe kontrolloni Përditëso statusin aktiv. Kontrolloni për gabimet në SM21. E modifikuara e fundit: 2025-01-22 17:01

Parashtesa në fjalën 'i papërmbajtshëm' është'ir (do të thotë jo) rezistoj (bazë ose rrënjë) ible (prapashtesë). E modifikuara e fundit: 2025-01-22 17:01

Një adresë biznesi është një adresë që përdoret për të përcaktuar vendin tuaj kryesor të biznesit. Është vendi ku supozohet se funksionon biznesi juaj, por mund të mos jetë gjithmonë kështu. Adresa përdoret për të komunikuar me klientët dhe shitësit tuaj. E modifikuara e fundit: 2025-01-22 17:01

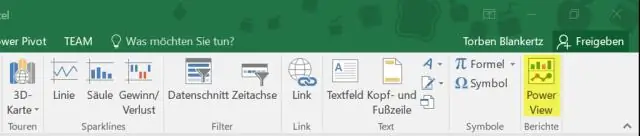

Në skedën Layout, në grupin e të dhënave, klikoni butonin Formula: Nëse qeliza që keni zgjedhur është në fund të një kolone me numra, Microsoft Word propozon formulën =SUM(SIPER): Nëse qeliza që keni zgjedhur është në fundin e djathtë të një rresht numrash, Word propozon formulën = SUM(LEFT). E modifikuara e fundit: 2025-01-22 17:01

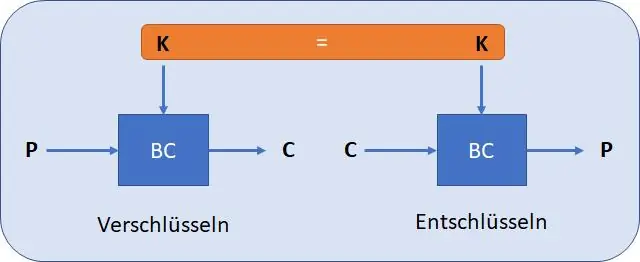

Kriptimi asimetrik dhe simetrik zakonisht përdoren së bashku: përdorni një algoritëm asimetrik si RSA për t'i dërguar dikujt në mënyrë të sigurt një çelës AES (simetrik). Çelësi simetrik quhet çelësi i sesionit; një çelës i ri sesioni mund të ritransmetohet periodikisht nëpërmjet RSA. Kjo qasje shfrytëzon pikat e forta të të dy kriptosistemeve. E modifikuara e fundit: 2025-01-22 17:01

Veçoritë e reja përfshijnë gjëra të tilla si modaliteti i shumëpritur Dark, i shkëlqyeshëm për të punuar në mjedise me ndriçim të dobët, Stacks, veçori që ju lejon të rregulloni shpejt desktopin tuaj. Mojave gjithashtu përfshin një ndërfaqe të rafinuar të pamjes së ekranit dhe aplikacione që më parë ishin ekskluzive për iOS si Home, Voice Memos, Stocks dhe Apple News. E modifikuara e fundit: 2025-01-22 17:01

Shkoni te http://home.mcafee.com. Klikoni Log Out (nëse shfaqet). Zhvendosni miun mbi llogarinë time dhe më pas klikoni SignIn nga lista e opsioneve. Nëse një adresë emaili shfaqet automatikisht në fushën Adresa e emailit, fshijeni atë. Shkruani adresën dhe fjalëkalimin tuaj të regjistruar të emailit dhe më pas klikoni "Identifikohu". E modifikuara e fundit: 2025-01-22 17:01

Lucene është motori kanonik i kërkimit Java. Për të shtuar dokumente nga një shumëllojshmëri burimesh, hidhini një sy Apache Tika dhe për një sistem të plotë me ndërfaqe shërbimi/ueb, solr. Lucene lejon që meta të dhënat arbitrare të lidhen me dokumentet e tij. Tika do të tërheqë automatikisht meta të dhënat nga një sërë formatesh. E modifikuara e fundit: 2025-01-22 17:01

Viber Tracker. Monitoroni viberaktivitetin e fëmijës tuaj me mSpy për ta mbrojtur atë nga ndërveprimet e rrezikshme ose të padëshiruara. Viber është një aplikacion bisedash që u mundëson përdoruesve të telefonojnë, bisedojnë dhe shkëmbejnë multimedia. Mund të gjurmoni me lehtësi datën, orën dhe kohëzgjatjen e çdo telefonate të dërguar ose të marrë në Viber. E modifikuara e fundit: 2025-06-01 05:06

Ekzekutoni Install-Package Microsoft. Zyrë. VS 2012: Klikoni me të djathtën mbi "Referencat" dhe zgjidhni "Shto referencë". Zgjidhni "Zgjatjet" në të majtë. Kërkoni për Microsoft. Zyrë. Interop. Excel. (Vini re se thjesht mund të shkruani 'excel' në kutinë e kërkimit në këndin e sipërm djathtas.). E modifikuara e fundit: 2025-01-22 17:01

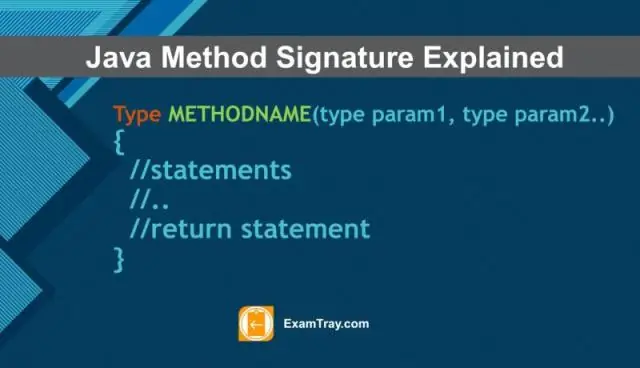

Ekzistojnë dy lloje modifikuesish në Java: modifikuesit e aksesit dhe modifikuesit pa akses. Modifikuesit e aksesit në Java specifikojnë aksesueshmërinë ose shtrirjen e një fushe, metode, konstruktori ose klase. Ne mund të ndryshojmë nivelin e aksesit të fushave, konstruktorëve, metodave dhe klasës duke aplikuar modifikuesin e aksesit në të. E modifikuara e fundit: 2025-01-22 17:01

Portat me të cilat vjen janë një USB 3.0, anUSB 2.0, një mikro-HDMI, një lexues kartash 2-në-1 dhe një combojack. Lenovo pretendon një jetëgjatësi të baterisë deri në nëntë orë. Yoga 2Pro vjen i parainstaluar me aplikacionet Phone Companion, Camera Man, PhotoTouch dhe Chef. E modifikuara e fundit: 2025-01-22 17:01

Analiza e përmbajtjes është një metodë që përdoret për të analizuar të dhënat cilësore (të dhëna jo numerike). Në formën e saj më të zakonshme është një teknikë që lejon një studiues të marrë të dhëna cilësore dhe t'i shndërrojë ato në të dhëna sasiore (të dhëna numerike). Studiuesi që kryen një analizë të përmbajtjes do të përdorë 'njësi koduese' në punën e tyre. E modifikuara e fundit: 2025-01-22 17:01

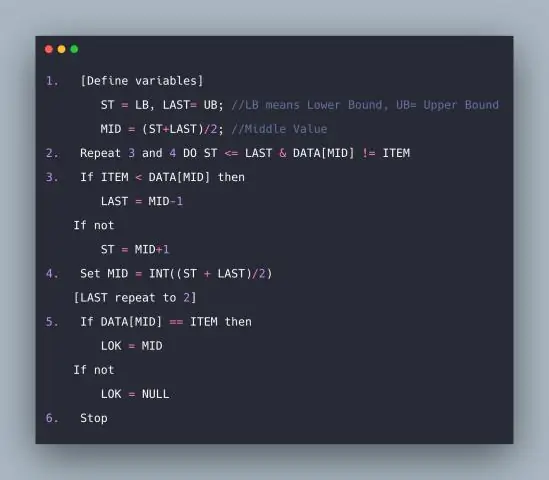

Renditja e grumbullit është një algoritëm në vend. Kompleksiteti kohor: Kompleksiteti kohor i heapify është O(Logn). Kompleksiteti kohor i createAndBuildHeap() është O(n) dhe kompleksiteti i përgjithshëm kohor i Renditjes së grumbullit është O(nLogn). E modifikuara e fundit: 2025-01-22 17:01

Aplikacioni AngularJS kryesisht mbështetet në kontrollorët për të kontrolluar rrjedhën e të dhënave në aplikacion. Një kontrollues përcaktohet duke përdorur direktivën e kontrolluesit ng. Një kontrollues është një objekt JavaScript që përmban atribute/veti dhe funksione. E modifikuara e fundit: 2025-01-22 17:01

Printimi në kartona, karton, karton të valëzuar dhe produkte të tjera letre, etiketimi ose shënimi i tyre për gjurmim është i lehtë. Aplikacione të tjera, të tilla si printimi i ID-ve të vizitorëve me numra serialë dhe barkode aksesi, mund të prodhohen gjithashtu shpejt dhe lehtë nga ju me printerin tonë me bojë në dorë. E modifikuara e fundit: 2025-06-01 05:06

Kaba Simplex 1000 Ndrysho kodin e bllokimit KUJDES: Dera DUHET TË JETË e hapur gjatë gjithë kësaj procedure. Hapi 1: Fusni çelësin e kontrollit DF-59 në montimin e prizës së ndërrimit të kombinimit (i vendosur në anën e pasme) dhe zhvidhosni cilindrin duke e rrotulluar çelësin në drejtim të kundërt të akrepave të orës. Hapi 2: Rrotulloni çelësin e jashtëm një herë në drejtim të akrepave të orës (deri në fund, derisa të ndalojë) më pas lëshojeni. E modifikuara e fundit: 2025-06-01 05:06

Metodologjia e përgjithshme e ndërtimit të pemës së regresionit lejon që variablat hyrëse të jenë një përzierje e variablave të vazhdueshme dhe kategorike. Një pemë e regresionit mund të konsiderohet si një variant i pemëve të vendimit, i krijuar për të përafruar funksionet me vlerë reale, në vend që të përdoret për metodat e klasifikimit. E modifikuara e fundit: 2025-01-22 17:01

Pastroni telin parësor të koronës brenda njësisë së daulles duke rrëshqitur butësisht skedën e gjelbër nga e djathta në të majtë dhe nga e majta në të djathtë disa herë. Sigurohuni që ta ktheni skedën në pozicionin kryesor () (1). Nëse jo, faqet e printuara mund të kenë shirit vertikal. Vendoseni njësinë e kazanit dhe montimin e fishekut të tonerit përsëri në printer. E modifikuara e fundit: 2025-01-22 17:01

WSDL përshkruan shërbimet si koleksione të pikave fundore të rrjetit ose porteve. Specifikimi WSDL ofron një format XML për dokumentet për këtë qëllim. WSDL përdoret shpesh në kombinim me SOAP dhe një Skemë XML për të ofruar shërbime në internet në internet. E modifikuara e fundit: 2025-01-22 17:01

Në përgjithësi, gjatësia mesatare e radhës (ose numri mesatar i klientëve në sistem) është e barabartë me: N = numri mesatar (i pritshëm) i klientit = 0 × Ҏ[k klientë në sistem] + 1 × Ҏ [1 klient në sistem] + 2 × Ҏ[2 klientë në sistem] +. =. E modifikuara e fundit: 2025-01-22 17:01

Hidh 1 oz. trisodium fosfat (ose zëvendësues TSP) dhe një filxhan ujë në një kovë të vogël dhe përziejeni. Shtoni rreth një filxhan material absorbues dhe përziejini që të bëni një pastë kremoze. Vishni mbrojtje për sytë dhe doreza gome. E modifikuara e fundit: 2025-01-22 17:01

Cloud Orchestration është emri i shërbimit Rackspace të këtij lloji. Shërbimi Rackspace Cloud është i pajtueshëm me shërbimin OpenStack Orchestration (Heat). E modifikuara e fundit: 2025-01-22 17:01

Privilegjet që mund t'u jepen anëtarëve të një biblioteke të përmbajtjes (e quajtur edhe një hapësirë pune) pa modifikuar lejet e përdoruesit është aftësia për të modifikuar lejet e bibliotekës së një anëtari dhe ju mund të shtoni ose ndryshoni etiketat kur redaktoni detajet e përmbajtjes. E modifikuara e fundit: 2025-01-22 17:01

Nëse nuk përcaktohet ndryshe, ato punojnë në rritje prej 1000 dhe janë, nga më e vogla te më e madhja, Yokto (y) - korrespondon me. Zepto (z) Atto (a) Femto (f) Pico (p) Nano (n) Micro () - korrespondon me. Milli (m) - korrespondon me 0,001. E modifikuara e fundit: 2025-01-22 17:01

Dosja CSC: Dosja C: WindowsCSC e përdorur nga Windows për të mbajtur cache-in e skedarëve dhe dosjes për të cilat është aktivizuar veçoria e skedarëve jashtë linje. Windows nuk i shfaq ato në konfigurimin e paracaktuar sepse e trajton këtë dosje si skedar sistemi. E modifikuara e fundit: 2025-01-22 17:01

Hapni aplikacionin e telefonit dhe prekni Më shumë opsione> Cilësimet > Telefonatë > Refuzimi i thirrjeve. Mund të bllokoni veçmas thirrjet hyrëse dhe dalëse. Modaliteti i refuzimit me prekje automatike për të aktivizuar funksionin e refuzimit automatik për të gjitha telefonatat hyrëse ose numrat automatikë të refuzimit. E modifikuara e fundit: 2025-01-22 17:01

Ju duhet vetëm 1 prizë GFCI për qark (duke supozuar se është në fillim të linjës dhe pjesa tjetër e prizave janë të ngarkuara). Ata janë të lidhur saktë paralelisht - nëse do të ishin në seri, nuk do të merrnit tensionin e duhur në prizat e tjera kur ka ndonjë lloj ngarkese. Është e mundur. E modifikuara e fundit: 2025-01-22 17:01

Klikoni "File" në shiritin e menusë dhe zgjidhni "Close Cloud Session" nga menyja Drop Down. Një faqe Suksesi do të shfaqet për të konfirmuar që të gjitha licencat tuaja janë çaktivizuar tani. E modifikuara e fundit: 2025-01-22 17:01

Një Indeks Sekondar (SI) ofron një rrugë alternative për të hyrë në të dhënat. Ndryshe nga Indeksi Primar i cili mund të përcaktohet vetëm në momentin e krijimit të tabelës, një Indeks Sekondar mund të krijohet/heqë edhe pas krijimit të tabelës. E modifikuara e fundit: 2025-01-22 17:01