Përmbajtje:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-06-01 05:11.

Ka të ndryshme fazat që kanë të bëjnë me ndërhyrja e sigurisë kibernetike janë: Rekon. Ndërhyrja dhe numërimi. Futja e malware dhe lëvizja anësore.

Njerëzit pyesin gjithashtu, cila nuk do të merret parasysh në fazat e ndërhyrjes së kërcënimit të sigurisë kibernetike?

Përgjigja në pyetjen tuaj është Shfrytëzimi. Shfrytëzimi nuk do të merren parasysh në fazat e ndërhyrjes së kërcënimit të sigurisë kibernetike . Shfrytëzimi është pjesë e kërcënim sulmi në sistemin kompjuterik por më shumë varet nga zona gjeografike. Kur dikush përpiqet të përfitojë nga një dobësi në aplikacion ose sistem që quhet Exploit.

Më pas, pyetja është, cili është procesi i ndërhyrjes? Sistemi i zbulimit ndërhyrjet eshte procesi të monitorimit të ngjarjeve që ndodhin në një sistem ose rrjet kompjuterik dhe duke i analizuar ato për shenja të incidenteve të mundshme, të cilat janë shkelje ose kërcënime të menjëhershme të shkeljes së politikave të sigurisë kompjuterike, politikave të pranueshme të përdorimit ose praktikave standarde të sigurisë.

Gjithashtu për të ditur, cilat janë fazat e një sulmi kibernetik?

Shtatë fazat e një sulmi kibernetik

- Hapi i parë - Zbulimi. Para se të nisin një sulm, hakerët së pari identifikojnë një objektiv të cenueshëm dhe eksplorojnë mënyrat më të mira për ta shfrytëzuar atë.

- Hapi i dytë - Armatizimi.

- Hapi i tretë - Dorëzimi.

- Hapi i katërt - Shfrytëzimi.

- Hapi i pestë - Instalimi.

- Hapi i gjashtë - Komanda dhe kontrolli.

- Hapi i shtatë - Veprimi sipas objektivit.

Çfarë është ndërhyrja në sigurinë kibernetike?

Një rrjet ndërhyrje është çdo aktivitet i paautorizuar në a kompjuter rrjeti. Në shumicën e rasteve, një aktivitet i tillë i padëshiruar thith burimet e rrjetit të destinuara për përdorime të tjera dhe pothuajse gjithmonë kërcënon sigurinë të rrjetit dhe/ose të dhënave të tij.

Recommended:

Cilat janë katër fazat e alegorisë së shpellës?

Në të vërtetë, në këto pasazhe Platoni dallon katër gjendje të ndryshme njohëse (dmth llojet e njohjes) të lidhura me secilin nga nivelet e vijës së ndarë (dhe me sa duket me alegorinë): imagjinatën (eikasia), besimin (pistis), intelektin (dianoia) , dhe arsyeja (noesis)

Cilat janë fazat në ciklin e përpunimit të informacionit?

Cikli i përpunimit të informacionit, në kontekstin e kompjuterëve dhe përpunimit kompjuterik, ka katër faza: hyrje, përpunim, dalje dhe ruajtje (IPOS)

Cilat janë 3 fazat e përpunimit të informacionit?

Këto faza përfshijnë ndjekjen, kodimin, ruajtjen, marrjen. Përpunimi i informacionit flet gjithashtu për tre faza të marrjes së informacionit në kujtesën tonë. Këto përfshijnë kujtesën shqisore, kujtesën afatshkurtër dhe kujtesën afatgjatë

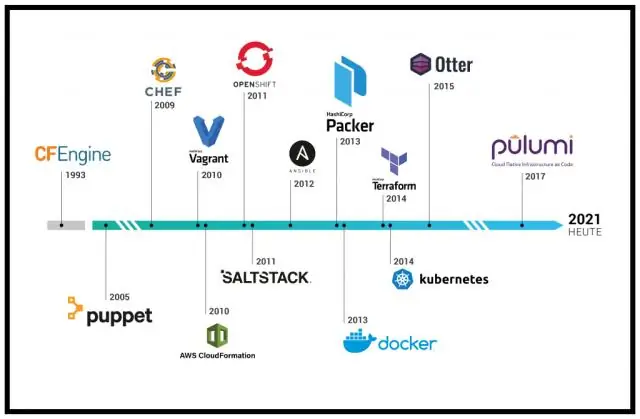

Cilat janë fazat dhe nxitësit e teknologjisë së evolucionit të infrastrukturës së TI-së?

Cilat janë fazat dhe nxitësit e teknologjisë së evolucionit të infrastrukturës së TI-së? Pesë fazat e evolucionit të infrastrukturës së TI-së janë si më poshtë: epoka e kompjuterit personal, epokës së klientit/serverit, epokës së informatikës së ndërmarrjes dhe epokës së kompjuterave në renë kompjuterike dhe celulare

Cilat nga këto janë përfitimet e gjuetisë së kërcënimit?

Gjuetia e kërcënimeve ofron shumë përfitime, duke përfshirë: Reduktimin e shkeljeve dhe përpjekjeve për shkelje; Një sipërfaqe më e vogël sulmi me më pak vektorë sulmi; Rritja e shpejtësisë dhe saktësisë së një përgjigjeje; dhe. Përmirësime të matshme në sigurinë e mjedisit tuaj