- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:41.

Gjuetia e kërcënimeve ofron shumë përfitime, duke përfshirë:

- Reduktimi i shkeljeve dhe tentativave për shkelje;

- Një sipërfaqe më e vogël sulmi me më pak vektorë sulmi;

- Rritja e shpejtësisë dhe saktësisë së një përgjigjeje; dhe.

- Përmirësime të matshme në sigurinë e mjedisit tuaj.

Për këtë, çfarë bëjnë gjuetarët e kërcënimeve?

Kibernetike gjahtarët e kërcënimit janë profesionistë të sigurisë së informacionit që në mënyrë proaktive dhe përsëritëse zbulojnë, izolojnë dhe neutralizojnë të avancuarit kërcënimet që shmangin zgjidhjet e automatizuara të sigurisë. Kibernetike gjuetarët e kërcënimit përbëjnë një pjesë integrale të kibernetikës me rritje të shpejtë kërcënim industria e inteligjencës.

Përveç sa më sipër, a është një mënyrë proaktive e gjuetisë së sulmeve? Proaktive Kërcënimi Gjuetia është procesi i në mënyrë proaktive kërkimi përmes rrjeteve ose grupeve të të dhënave për të zbuluar dhe për t'iu përgjigjur kërcënimeve kibernetike të avancuara që shmangin kontrollet tradicionale të sigurisë të bazuara në rregulla ose nënshkrime.

Dije gjithashtu, si e filloni gjuetinë e kërcënimeve?

Si të bëni një gjueti kërcënimi

- E brendshme kundrejt burimeve të jashtme.

- Filloni me planifikimin e duhur.

- Zgjidhni një temë për të shqyrtuar.

- Zhvilloni dhe provoni një hipotezë.

- Mblidhni informacion.

- Organizoni të dhënat.

- Automatizoni detyrat rutinë.

- Merrni përgjigjen e pyetjes suaj dhe planifikoni një kurs veprimi.

Cilat nga aspektet e mëposhtme janë aspektet e modelimit të kërcënimit?

Këtu janë 5 hapa për të siguruar sistemin tuaj përmes modelimit të kërcënimeve

- Hapi 1: Identifikoni objektivat e sigurisë.

- Hapi 2: Identifikoni pasuritë dhe varësitë e jashtme.

- Hapi 3: Identifikoni zonat e besimit.

- Hapi 4: Identifikoni kërcënimet dhe dobësitë e mundshme.

- Hapi 5: Modeli i kërcënimit të dokumentit.

Recommended:

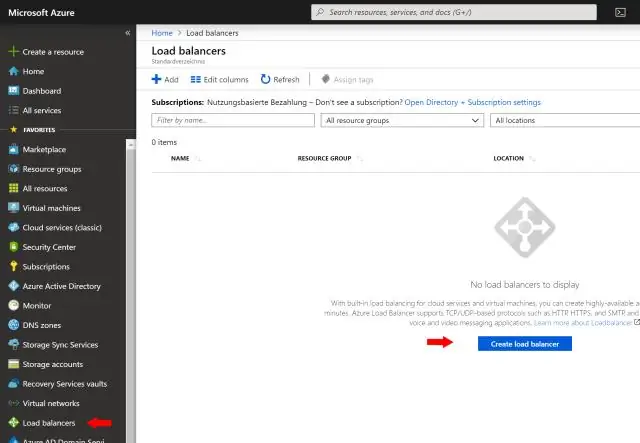

Cilat nga këto janë llojet e balancuesve të ngarkesës?

Llojet e balancuesit të ngarkesës. Balancimi i ngarkesës elastike mbështet llojet e mëposhtme të balancuesve të ngarkesës: Balancuesit e ngarkesës së aplikacionit, Balancuesit e ngarkesës në rrjet dhe balancuesit klasikë të ngarkesës. Shërbimet e Amazon ECS mund të përdorin çdo lloj balancuesi të ngarkesës. Balancuesit e ngarkesës së aplikacionit përdoren për të drejtuar trafikun HTTP/HTTPS (ose Layer 7)

Cilat nga këto janë dy kategoritë kryesore të kujtimeve afatgjata?

Kujtesa deklarative dhe kujtesa procedurale janë dy llojet e kujtesës afatgjatë. Kujtesa procedurale përbëhet nga mënyra se si të bëhen gjërat. Kujtesa deklarative përbëhet nga fakte, njohuri të përgjithshme dhe përvoja personale

Cilat dy nga sa vijon janë përfitimet e VPN-ve?

Por përveç rolit të krijimit të një “sfere private të komunikimeve kompjuterike”, teknologjia VPN ka shumë avantazhe të tjera: Siguri e zgjeruar. Telekomandë. Ndani skedarët. Anonimiteti në internet. Zhbllokoni faqet e internetit dhe anashkaloni filtrat. Ndryshoni adresën IP. Performancë më e mirë. Ulni kostot

Cilat nga këto janë shërbime llogaritëse me AWS?

Shërbimet llogaritëse Amazon EC2. Shkallëzimi automatik i Amazon EC2. Regjistri i kontejnerëve elastikë të Amazon. Shërbimi i kontejnerëve elastikë Amazon. Shërbimi Kubernetes Elastic Amazon. Amazon Lightsail. Grupi AWS. AWS Elastic Beanstalk

Cilat nga këto janë tre llojet kryesore të sistemeve të menaxhimit të njohurive?

Ekzistojnë tre lloje kryesore të sistemeve të menaxhimit të njohurive: sistemet e menaxhimit të njohurive në të gjithë ndërmarrjen, sistemet e punës së njohurive dhe teknikat inteligjente