- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-06-01 05:11.

VNC është një aplikacion desktopi në distancë i ngjashëm me LogMeIn, TeamViewer, Microsoft Remote Desktop, etj. SSH përdoret për të hyrë në një server nëpërmjet linjës së komandës. Është një metodë e sigurt dhe e koduar për t'u lidhur me serverin. Shumë njerëz përdorin SSHdhe VNC së bashku. SSH ka aftësinë për të krijuar një VPN të thjeshtë.

Përveç kësaj, cili është ndryshimi midis SSH dhe VNC?

SSH Lidhjet janë shumë të koduara dhe lidhje të sigurta si nga përdoruesi ashtu edhe nga serveri, ndryshe nga VNC (Virtual Network Computing) i cili nuk duhet të përdoret përmes internetit. VNC dërgon informacionin e tij nëpërmjet ndonjë lidhjeje të pakriptuar VNC portet që janë të hapura mund të shihen nga palët me qëllim të keq.

Për më tepër, si mund të tuneloj VNC mbi SSH Putty? VNC mbi ssh duke përdorur stuko në Windows

- Shkarko stuko nga këtu.

- Drejtoni stuko dhe lidheni me serverin tuaj VNC.

- Klikoni në "Ndrysho cilësimet"->Lidhja->SSH->Tunelet.

- Në "Shto portin e ri të përcjellë" -> Entersource port si 5901 dhe Destinacioni si server-ip:5901.

- Klikoni në butonin Shto.

- Klikoni në butonin Apliko.

- Hapni shikuesin VNC dhe lidheni me localhost:1.

Në këtë mënyrë, për çfarë përdoret SSH?

Predha e Sigurt ( SSH ) është një protokoll rrjeti kriptografik për funksionimin e shërbimeve të rrjetit në mënyrë të sigurt mbi një rrjet të pasigurt. Aplikacionet tipike përfshijnë linjën e komandës në distancë, hyrjen dhe ekzekutimin e komandës në distancë, por çdo shërbim rrjeti mund të sigurohet me SSH.

Cili është përdorimi i VNC?

Në informatikë, llogaritja e rrjetit virtual ( VNC ) është një sistem grafik për ndarjen e desktopit që përdor protokolli RemoteFrame Buffer (RFB) për të kontrolluar nga distanca një kompjuter tjetër.

Recommended:

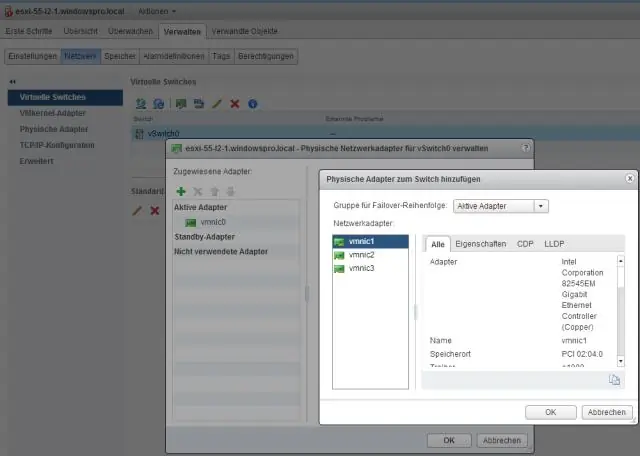

Çfarë është një politikë ekipore NIC dhe çfarë bën ajo?

Në termat e tij më të thjeshtë, bashkimi i NIC do të thotë që ne po marrim shumë NIC fizike në një host të caktuar ESXi dhe i kombinojmë ato në një lidhje të vetme logjike që siguron grumbullimin e gjerësisë së brezit dhe tepricën për një vSwitch. Skuadrimi NIC mund të përdoret për të shpërndarë ngarkesën midis lidhjeve të disponueshme të ekipit

Çfarë është vrasësi OOM kur funksionon dhe çfarë bën?

OOM Killer funksionon duke rishikuar të gjitha proceset e ekzekutimit dhe duke u caktuar atyre një rezultat të keq. Procesi që ka rezultatin më të lartë është ai që vritet. Vrasësi OOM cakton një pikë të keqe bazuar në një numër kriteresh

Çfarë është miniera e të dhënave dhe çfarë nuk është miniera e të dhënave?

Minimi i të dhënave bëhet pa ndonjë hipotezë të paramenduar, prandaj informacioni që vjen nga të dhënat nuk është për t'iu përgjigjur pyetjeve specifike të organizatës. Jo Mining i të Dhënave: Qëllimi i Miningut të të Dhënave është nxjerrja e modeleve dhe njohurive nga sasi të mëdha të dhënash, jo nxjerrja (minimi) e vetë të dhënave

Çfarë është auditimi i rrjetit dhe si bëhet dhe pse është i nevojshëm?

Auditimi i rrjetit është një proces në të cilin rrjeti juaj hartohet si në aspektin e softuerit ashtu edhe në atë të harduerit. Procesi mund të jetë i frikshëm nëse bëhet me dorë, por për fat të mirë disa mjete mund të ndihmojnë në automatizimin e një pjese të madhe të procesit. Administratori duhet të dijë se cilat makina dhe pajisje janë të lidhura në rrjet

Cila është ngjashmëria dhe cili është ndryshimi midis releve dhe PLC?

Reletë janë ndërprerës elektromekanikë që kanë spirale dhe dy lloje kontaktesh që janë NO & NC. Por një kontrollues logjik i programueshëm, PLC është një mini kompjuter i cili mund të marrë vendim bazuar në programin dhe hyrjen dhe daljen e tij