- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

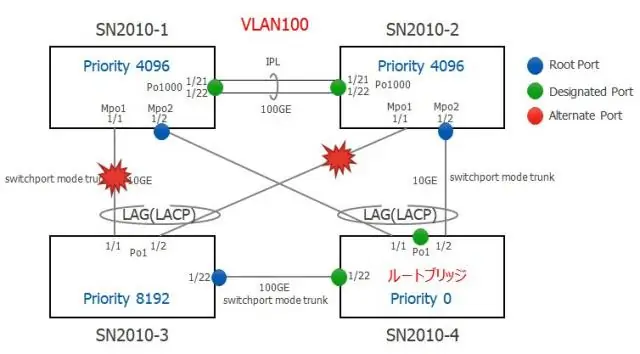

Të ID e urës është mac-adresa e çelësit në të cilin jeni. Të ID e rrënjës është mac-adresa e switch-it që është urë rrënjësore per ate vlan. Pra, nëse ID e urës dhe ID e rrënjës janë të njëjta atëherë ju jeni në urë rrënjësore per ate vlan.

Në mënyrë të ngjashme, çfarë është ID e urës?

Në të gjithë çelësat e lidhur ndodh një proces zgjedhjeje dhe Urë me më të ulëtin ID e urës zgjidhet si Rrënja Urë . ID e urës është një vlerë 8-byte që përbëhet nga 2-byte Urë Sistemi i përparësisë dhe 6 bajt ID e cila është djegia në adresën MAC të Switch-it.

Më pas, pyetja është se si përcaktohet ura rrënjë? Meqenëse BID fillon me Urë Fusha prioritare, në thelb, kaloni me më të ulët Urë Fusha prioritare bëhet Ura e rrënjës . Nëse ka një lidhje midis dy ndërprerësve që kanë të njëjtën vlerë prioritare, atëherë çelësi me adresën MAC më të ulët bëhet Ura e rrënjës.

Gjithashtu e dini, cilët janë tre komponentët e një ID të urës STP?

Ndërprerësi SW3 është STP rrënjë siç mund të shihet në shfaqje shtrirë-pemë prodhimi i komandës. 24. Cili tre komponentë kombinohen për të formuar një ID e urës ? Të tre komponentë që kombinohen për të formuar një ID e urës janë urë sistem prioritar, i zgjeruar ID , dhe adresën MAC.

Si e gjeni urën rrënjësore në STP?

Për të shfaqur statusin dhe konfigurimin e Protokollit të Pemës së Përfshirë ( STP ) urë rrënjësore , përdorni shfaqjen që përfshin pemën rrënjë komandë.

Recommended:

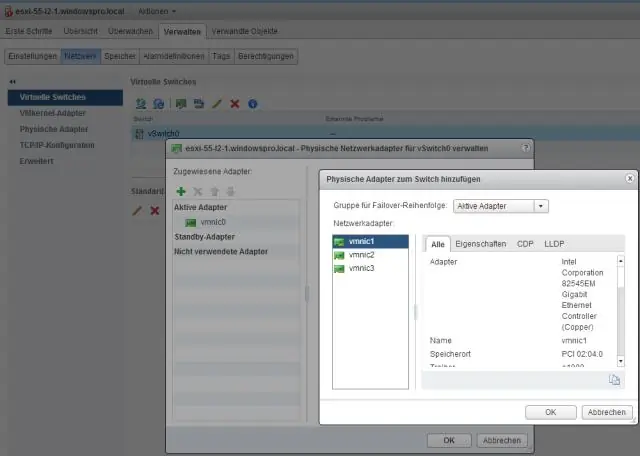

Çfarë është një politikë ekipore NIC dhe çfarë bën ajo?

Në termat e tij më të thjeshtë, bashkimi i NIC do të thotë që ne po marrim shumë NIC fizike në një host të caktuar ESXi dhe i kombinojmë ato në një lidhje të vetme logjike që siguron grumbullimin e gjerësisë së brezit dhe tepricën për një vSwitch. Skuadrimi NIC mund të përdoret për të shpërndarë ngarkesën midis lidhjeve të disponueshme të ekipit

Çfarë është vrasësi OOM kur funksionon dhe çfarë bën?

OOM Killer funksionon duke rishikuar të gjitha proceset e ekzekutimit dhe duke u caktuar atyre një rezultat të keq. Procesi që ka rezultatin më të lartë është ai që vritet. Vrasësi OOM cakton një pikë të keqe bazuar në një numër kriteresh

Çfarë është miniera e të dhënave dhe çfarë nuk është miniera e të dhënave?

Minimi i të dhënave bëhet pa ndonjë hipotezë të paramenduar, prandaj informacioni që vjen nga të dhënat nuk është për t'iu përgjigjur pyetjeve specifike të organizatës. Jo Mining i të Dhënave: Qëllimi i Miningut të të Dhënave është nxjerrja e modeleve dhe njohurive nga sasi të mëdha të dhënash, jo nxjerrja (minimi) e vetë të dhënave

Çfarë është auditimi i rrjetit dhe si bëhet dhe pse është i nevojshëm?

Auditimi i rrjetit është një proces në të cilin rrjeti juaj hartohet si në aspektin e softuerit ashtu edhe në atë të harduerit. Procesi mund të jetë i frikshëm nëse bëhet me dorë, por për fat të mirë disa mjete mund të ndihmojnë në automatizimin e një pjese të madhe të procesit. Administratori duhet të dijë se cilat makina dhe pajisje janë të lidhura në rrjet

Cila është ngjashmëria dhe cili është ndryshimi midis releve dhe PLC?

Reletë janë ndërprerës elektromekanikë që kanë spirale dhe dy lloje kontaktesh që janë NO & NC. Por një kontrollues logjik i programueshëm, PLC është një mini kompjuter i cili mund të marrë vendim bazuar në programin dhe hyrjen dhe daljen e tij