Përmbajtje:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Grupet e sigurisë AWS (SG) janë të lidhura me EC2 raste dhe të sigurojë sigurinë në nivelin e aksesit të protokollit dhe portit. Secili grup sigurie - duke punuar pothuajse në të njëjtën mënyrë si një mur zjarri - përmban një sërë rregullash që filtrojnë trafikun që hyn dhe del nga një EC2 shembull.

Po kështu, njerëzit pyesin, çfarë është grupi i sigurisë?

Grupet e sigurisë përdoren për të mbledhur llogaritë e përdoruesve, llogaritë kompjuterike dhe të tjera grupe në njësi të menaxhueshme. Në sistemin operativ Windows Server, ka disa llogari të integruara dhe grupet e sigurisë që janë të parakonfiguruara me të drejtat dhe lejet e duhura për të kryer detyra specifike.

Po kështu, a tarifon AWS për grupet e sigurisë? Nuk ka ngarkuar të zbatueshme për Grupet e Sigurisë në Amazon EC2 / Amazon VPC. Ju mund të analizoni faturimin tuaj akuzat nëpërmjet Panelit të Faturimit.

Gjithashtu e dini, si mund ta gjej grupin tim të sigurisë në AWS?

Metoda 1: Përdorni panelin e menaxhimit AWS

- Hapni tastierën Amazon EC2.

- Në panelin e lundrimit, zgjidhni Grupet e Sigurisë.

- Kopjo ID-në e grupit të sigurisë të grupit të sigurisë që po heton.

- Në panelin e navigimit, zgjidhni Ndërfaqet e rrjetit.

- Ngjitni ID-në e grupit të sigurisë në shiritin e kërkimit.

- Rishikoni rezultatet e kërkimit.

Cilat janë veçoritë e grupit të sigurisë në ec2?

Veçoritë . Identifikimi i ndryshimeve të bëra në konfigurimin e resë kompjuterike përmes API-ve të ofruesve të shërbimit, duke përfshirë instancat e hostit, grupet e sigurisë , politika IAM dhe çelësat e aksesit. Aplikacioni në kohë ndërtimi dhe ekzekutimi sigurinë , duke përfshirë komentet e zhvilluesve dhe zbulimin dhe bllokimin e sulmeve të drejtpërdrejta.

Recommended:

Cilat janë tre fushat e sigurisë së ruterit?

Nga tre fushat e sigurisë së ruterit, sigurisë fizike, forcimit të ruterit dhe sigurisë së sistemit operativ, siguria fizike përfshin vendosjen e ruterit në një dhomë të sigurt të aksesueshme vetëm për personelin e autorizuar që mund të kryejë rikuperimin e fjalëkalimit

Cilat janë alarmet e sigurisë?

Ne ju dërgojmë sinjalizime sigurie kur: Zbulojmë veprime të rëndësishme në llogarinë tuaj, si p.sh. nëse dikush identifikohet në një pajisje të re. Zbuloni aktivitete të dyshimta në llogarinë tuaj, si p.sh. nëse dërgohen një numër i pazakontë email-esh. Blloko dikë që të ndërmarrë një veprim të rëndësishëm, si p.sh. shikimi i fjalëkalimeve të ruajtura

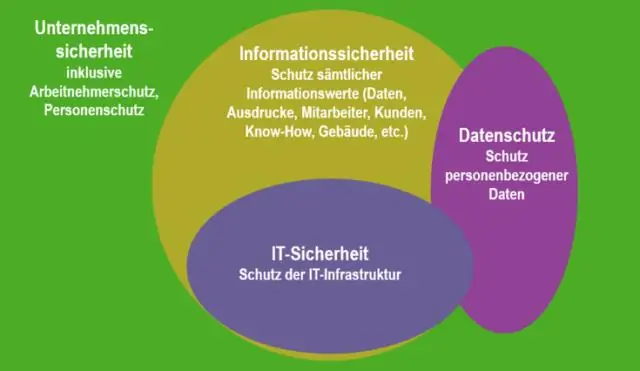

Cilat janë pesë qëllimet e sigurisë së informacionit?

Qëllimi i sigurisë së TI-së është t'i mundësojë një organizate të përmbushë të gjitha objektivat e misionit/biznesit duke zbatuar sisteme duke marrë parasysh me kujdes rreziqet që lidhen me TI-në për organizatën, partnerët e saj dhe klientët e saj. Pesë qëllimet e sigurisë janë konfidencialiteti, disponueshmëria, integriteti, llogaridhënia dhe siguria

A funksionojnë grupet e shkallës me grupet e disponueshmërisë Azure?

A funksionojnë grupet e shkallës me grupet e disponueshmërisë Azure? Një grup i disponueshmërisë së VM-ve mund të ekzistojë në të njëjtin rrjet virtual si një grup VM-sh në shkallë. Një konfigurim i zakonshëm është vendosja e VM-ve të nyjeve të kontrollit (të cilat shpesh kërkojnë konfigurim unik) në një grup disponueshmërie dhe vendosja e nyjeve të të dhënave në grupin e shkallës

Cilat janë qëllimet e shkrimit të shënimeve të folësit dhe cilat janë gjërat kryesore që duhen mbajtur mend rreth shënimeve të folësit?

Shënimet e folësit janë tekst udhëzues që përdor prezantuesi gjatë prezantimit të një prezantimi. Ato e ndihmojnë prezantuesin të kujtojë pika të rëndësishme gjatë prezantimit. Ato shfaqen në rrëshqitje dhe mund të shikohen vetëm nga prezantuesi dhe jo nga audienca