- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Mund të ndodhë keqkonfigurimi i sigurisë në çdo nivel të një grupi aplikacioni, duke përfshirë shërbimet e rrjetit, platformën, serverin në internet, serverin e aplikacionit, bazën e të dhënave, kornizat, kodin e personalizuar dhe makinat virtuale të para-instaluara, kontejnerët ose ruajtjen.

Për më tepër, çfarë është keqkonfigurimi i sigurisë?

Keqkonfigurim i sigurisë lind kur Siguria cilësimet përcaktohen, zbatohen dhe mbahen si parazgjedhje. Mirë sigurinë kërkon a të sigurt konfigurimi i përcaktuar dhe i vendosur për aplikacionin, serverin në internet, serverin e bazës së të dhënave dhe platformën.

Dikush mund të pyesë gjithashtu, cili është ndikimi i keqkonfigurimit të sigurisë? Keqkonfigurim i sigurisë dobësitë mund të ndodhin nëse një komponent është i ndjeshëm ndaj sulmit për shkak të një opsioni konfigurimi të pasigurt. Këto dobësi shpesh ndodhin për shkak të konfigurimit të pasigurt të paracaktuar, konfigurimit të paracaktuar dobët të dokumentuar ose të dokumentuar dobët anë- efektet të konfigurimit opsional.

Duke e mbajtur këtë në konsideratë, në cilin nivel mund të ndodhë një problem i keqkonfigurimit të sigurisë?

Mund të ndodhë keqkonfigurimi i sigurisë në çdo niveli të një grupi aplikacioni, duke përfshirë platformën, serverin në internet, serverin e aplikacionit, bazën e të dhënave dhe kornizën. Shumë aplikacione vijnë me veçori të panevojshme dhe të pasigurta, të tilla si veçoritë e korrigjimit dhe QA, të aktivizuara si parazgjedhje.

Çfarë është sulmi i keqkonfigurimit?

Serveri Keqkonfigurim . Serveri sulmet e konfigurimit të gabuar shfrytëzojnë dobësitë e konfigurimit që gjenden në serverët e ueb-it dhe aplikacioneve. Shumë serverë vijnë me parazgjedhje të panevojshme dhe skedarë mostrash, duke përfshirë aplikacionet, skedarët e konfigurimit, skriptet dhe faqet e internetit. Serverët mund të përfshijnë llogari dhe fjalëkalime të njohura të paracaktuara.

Recommended:

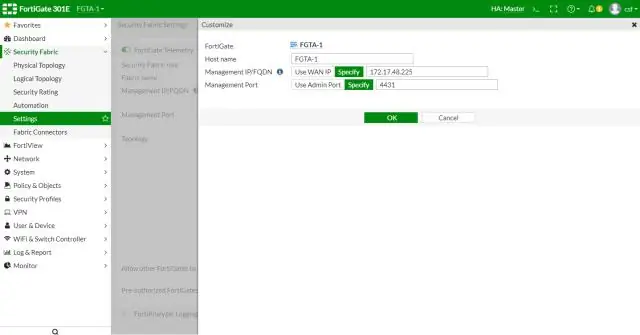

Si mund të aktivizoj strukturën e sigurisë në FortiGate?

Në root FortiGate GUI, zgjidhni Security Fabric > Settings. Në faqen e cilësimeve të rrobave të sigurisë, aktivizoni Telemetrinë e FortiGate. Regjistrimi i FortiAnalyzer aktivizohet automatikisht. Në fushën e adresës IP, futni adresën IP të FortiAnalyzer që dëshironi që Fabrika e Sigurisë t'i dërgojë regjistrat

Sa sulme kibernetike ndodhin çdo ditë?

Faktet dhe statistikat e krimit kibernetik thonë se që nga viti 2016 mbi 4000 sulme ransomware ndodhin çdo ditë. Kjo është një rritje prej 300% nga viti 2015 kur u regjistruan më pak se 1000 sulme të këtij lloji në ditë

Si ndodhin shkeljet e sigurisë?

Një shkelje e sigurisë ndodh kur një ndërhyrës fiton akses të paautorizuar në sistemet dhe të dhënat e mbrojtura të një organizate. Kriminelët kibernetikë ose aplikacionet me qëllim të keq anashkalojnë mekanizmat e sigurisë për të arritur në zona të kufizuara. Një shkelje e sigurisë është një shkelje e fazës së hershme që mund të çojë në gjëra të tilla si dëmtimi i sistemit dhe humbja e të dhënave

Çfarë është menaxhimi i sigurisë dhe sigurisë?

Procedurat e Sigurisë dhe Trajnimi i Punonjësve: Menaxhimi i Sigurisë në Vendin e Punës. Menaxhimi i sigurisë mund të përkufizohet si identifikimi dhe, më pas, mbrojtja e aseteve të një organizate dhe rreziqeve shoqëruese. Menaxhimi i sigurisë në fund të fundit ka të bëjë me mbrojtjen e një organizate - gjithçka dhe gjithçka në të

Çfarë mjeti mund të përdorni për të zbuluar dobësi ose keqkonfigurime të rrezikshme në sistemet dhe rrjetin tuaj?

Një skaner dobësie është një mjet që do të skanojë një rrjet dhe sisteme që kërkojnë dobësi ose konfigurime të gabuara që përfaqësojnë një rrezik sigurie