Kompania tani shet qasjen e saj të mësimit të makinerive përmes Shërbimeve të Uebit të Amazon për klientët, përfshirë NASA-n dhe NFL-në. Duke përfituar nga avancimet dhe aplikacionet e AI në fusha të tjera të kompanisë, ajo ofron zgjidhje të personalizuara të AI për bizneset e mëdha dhe të vogla. E modifikuara e fundit: 2025-01-22 17:01

Një listë e kontrollit të aksesit (ACL), në lidhje me një sistem skedari kompjuterik, është një listë e lejeve të bashkangjitura në një objekt. Një ACL specifikon se cilët përdorues ose procese të sistemit u jepet akses në objekte, si dhe çfarë operacionesh lejohen në objekte të dhëna. E modifikuara e fundit: 2025-06-01 05:06

Zëvendësimi i dritares kushton mesatarisht 175 deri në 700 dollarë për dritare. Llojet e zakonshme të dritareve të nivelit të lartë mund të kushtojnë nga 800 deri në 1200 dollarë. Kostoja e instalimit mund të varet nga disa faktorë. Pas vitesh pronësie në shtëpi, ndoshta do t'ju duhet të zëvendësoni disa dritare në shtëpinë tuaj. E modifikuara e fundit: 2025-01-22 17:01

Amazon SageMaker mbështet të gjitha kornizat e njohura të mësimit të thellë, duke përfshirë TensorFlow. Mbi 85% e projekteve TensorFlow në cloud ekzekutohen në AWS. E modifikuara e fundit: 2025-01-22 17:01

Në fakt, skedarët e aplikacioneve që keni shkarkuar nga Play Store ruhen në telefonin tuaj. Mund ta gjeni në hapësirën ruajtëse të brendshme të telefonit tuaj > Android > të dhënat > …. Në disa nga telefonat celularë, skedarët ruhen në Kartën SD > Android > të dhënat >. E modifikuara e fundit: 2025-01-22 17:01

Futni PIN-in tuaj të sigurisë. PIN-i i parazgjedhur është 0000. Kodi PIN i parazgjedhur është 0000. Nëse e keni ndryshuar fjalëkalimin në të kaluarën dhe tani nuk e mbani mend, mund ta rivendosni duke e fikur televizorin dhe më pas duke futur sa vijon në telekomandë: Heshtja > 8 > 2 > 4 > Energjia. E modifikuara e fundit: 2025-01-22 17:01

TASER u patentua në vitin 1974. Versioni origjinal i TASER-it përdorte barut si një shtytës. Si e tillë, qeveria e klasifikoi shpikjen e Cover si një armë zjarri që do të kufizonte shitjet e saj. Shumica e agjencive të zbatimit të ligjit nuk ishin të bindur sa duhet për të zbatuar "armën e zjarrit" elektrike midis trupave. E modifikuara e fundit: 2025-01-22 17:01

Nëse dëshironi të parandaloni mbështjelljen e tekstit, mund të aplikoni hapësirën e bardhë: nowrap; Vini re në shembullin e kodit HTML në krye të këtij artikulli, në fakt ka dy ndërprerje rreshtash, një para rreshtit të tekstit dhe një pas, të cilat lejojnë që teksti të jetë në rreshtin e tij (në kod). E modifikuara e fundit: 2025-01-22 17:01

Algoritmet simetrike: (i quajtur edhe “çelës sekret”) përdorin të njëjtin çelës si për enkriptim ashtu edhe për deshifrim; algoritmet asimetrike: (të quajtura edhe “çelës publik”) përdorin çelësa të ndryshëm për enkriptim dhe deshifrim. Shpërndarja e çelësave: si t'ua përcjellim çelësat atyre që kanë nevojë për to për të krijuar një komunikim të sigurt. E modifikuara e fundit: 2025-01-22 17:01

Shitësi 2-ditor i Amazon i përmbushur primer kërkon që një shitës të përdorë një shërbim të garantuar. Kjo do të përfshijë prioritet USPS Express (1 - 2 ditë), UPS2-Day ose FedEx 2-Day. Ka disi që thonë se Prioriteti USPS (1-3 ditë) nuk është opsion i pranueshëm për transportin me garanci 2 ditore. E modifikuara e fundit: 2025-01-22 17:01

Si të ndërtoni një grafik byrek Lidhu me burimin e të dhënave Sample - Superstore. Tërhiqni masën e shitjeve te Kolonat dhe tërhiqni dimensionin e Nën-Kategorisë te Rreshtat. Klikoni Show Me në shiritin e veglave, më pas zgjidhni llojin e grafikut me byrek. Rezultati është një byrek mjaft i vogël. E modifikuara e fundit: 2025-01-22 17:01

Hyni në VMware Certification. Klikoni në Menaxherin e Certifikimit në këndin e sipërm të djathtë. Kliko "Gjurmo statusin e certifikimit" në listën e opsioneve të disponueshme. E modifikuara e fundit: 2025-06-01 05:06

Nëse kuptohet saktë nga ky postim dhe faqja e Wikipedia-s për BitLocker dhe TPM, si parazgjedhje, BitLocker përdor kriptografinë simetrike si AES. Megjithatë, TPM është në gjendje të kryejë enkriptim RSA. Duke qenë se çelësi RSA ruhet në TPM, pse BitLocker nuk përdor enkriptimin asimetrik (d.m.th., RSA)?. E modifikuara e fundit: 2025-01-22 17:01

Hapni Panelin e Kontrollit të Windows (nga Fillimi, shkruani "control" dhe zgjidhni "Paneli i Kontrollit". Navigoni te Sistemi dhe Siguria > Sistemi > Cilësimet e Avancuara të Sistemit > Cilësimet. Çaktivizoni animacionet duke zgjedhur "Custom" dhe hiqni zgjedhjen e artikujve nga lista. E modifikuara e fundit: 2025-01-22 17:01

Funksioni date_trunc shkurton një vlerë TIMESTAMP ose INTERVAL bazuar në një pjesë të caktuar të datës, p.sh., orë, javë ose muaj dhe kthen vulën kohore ose intervalin e shkurtuar me një nivel saktësie. E modifikuara e fundit: 2025-01-22 17:01

Google Chrome Klikoni butonin Secure (një dry) në një shirit adresash. Klikoni butonin Trego certifikatën. Shkoni te skedari Detajet. Klikoni butonin Export. Specifikoni emrin e skedarit ku dëshironi të ruani certifikatën SSL, mbani formatin "ASCII të koduar nga Base64, certifikatë e vetme" dhe klikoni butonin "Ruaj". E modifikuara e fundit: 2025-01-22 17:01

E tëra çfarë ju duhet të bëni është ta shtypni atë për të aktivizuar funksionin Bluetooth të helmetës. Shkoni te cilësimet e Bluetooth-it të telefonit tuaj dhe gjeni këtë pajisje. Pasi ta gjeni, mund të klikoni dhe çiftoheni me të. Në rastin e një helmete Bluetooth ku do të duhet të lidhni një pajisje Bluetooth, çiftimi me të nuk është gjithashtu shumë i mundimshëm. E modifikuara e fundit: 2025-01-22 17:01

Toshiba International Corporation (TIC) është baza premierë e prodhimit të Toshiba në Amerikën e Veriut. Toshiba filloi si një prodhues i pajisjeve elektrike të rënda në Japoni mbi 135 vjet më parë. Sot, Toshiba njihet globalisht për teknologjinë e saj inovative, cilësinë superiore dhe besueshmërinë e pakrahasueshme. E modifikuara e fundit: 2025-01-22 17:01

Zona e shërbimit Nëse telefoni nuk është aktiv, ai mund të bjerë vetëm një ose dy herë përpara se të shkojë te posta zanore. Për sa kohë që llogaria e postës zanore për personin është ende aktive, numri i telefonit është ende në shërbim -- edhe nëse telefoni është i fikur ose personi është jashtë zonës së shërbimit për një periudhë të gjatë kohore. E modifikuara e fundit: 2025-01-22 17:01

Zhvilluesit e uebit fokusohen në mënyrë specifike në dizajnimin dhe krijimin e faqeve të internetit, ndërsa inxhinierët e softuerit zhvillojnë programe ose aplikacione kompjuterike. Këta inxhinierë përcaktojnë se si do të funksionojnë programet kompjuterike dhe mbikëqyrin programuesit ndërsa ata shkruajnë kodin që siguron funksionimin e duhur të programit. E modifikuara e fundit: 2025-01-22 17:01

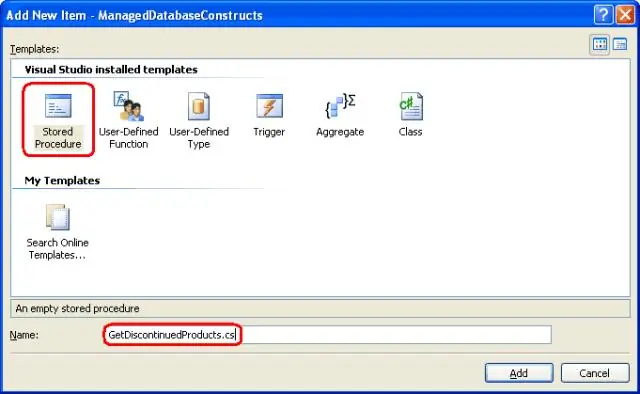

Futni të dhënat sipas procedurës së ruajtur në MVC 5.0 me qasjen e parë të të dhënave Krijoni një bazë të dhënash dhe krijoni një tabelë. Në këtë hap, ne tani do të krijojmë Procedurën e ruajtur. Në hapin tjetër, ne lidhim bazën e të dhënave me aplikacionin tonë përmes Qasjes së Parë të të Dhënave. Pas kësaj, zgjidhni ADO.NET Entity Data Model dhe klikoni në butonin Shto. E modifikuara e fundit: 2025-01-22 17:01

Krijo një diagram varësie Në BusinessEvents Studio Explorer, kliko me të djathtën mbi një burim projekti dhe zgjidhni Krijo Diagramin e Varësisë. Hapni elementin e projektit për redaktim dhe klikoni butonin Diagrami i varësisë () në këndin e sipërm djathtas të redaktuesit. Në një diagram të Projektit të Entitetit të Përzgjedhur, kliko me të djathtën mbi një burim dhe zgjidhni Krijo Diagramin e Varësisë. E modifikuara e fundit: 2025-01-22 17:01

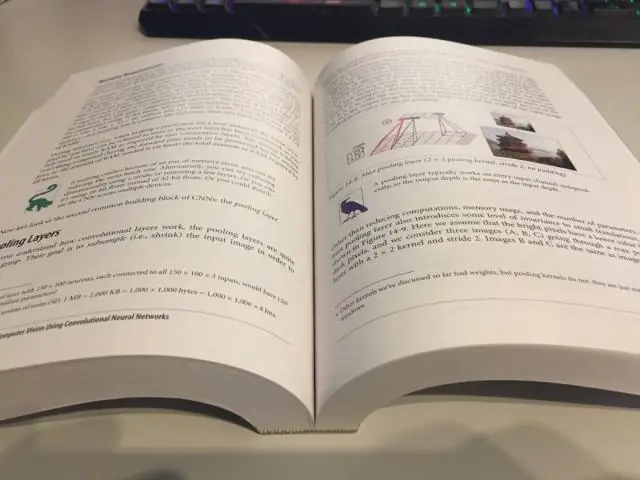

Zbutja • Zbutja përdoret shpesh për të reduktuar zhurmën brenda një imazhi. • Zbutja e imazheve është një teknologji kyçe e përmirësimit të imazhit, e cila mund të heqë zhurmën në imazhe. Pra, është një modul i nevojshëm funksional në softuer të ndryshëm të përpunimit të imazhit. • Zbutja e imazhit është një metodë për të përmirësuar cilësinë e imazheve. E modifikuara e fundit: 2025-01-22 17:01

Jo, askush nuk përdor Hotmail në 2019. Hotmail-i i vjetër nuk ekziston më. Megjithatë, ju ende mund të përdorni adresat e vjetra të emailit Hotmail dhe mund të krijoni ende të reja. Email-et tuaja do të dërgohen dhe merren nga shërbimi Microsoftmail në outlook[.]com. E modifikuara e fundit: 2025-01-22 17:01

Shërbimi i bazës së të dhënave relacionale të Amazon (ose Amazon RDS) është një shërbim i shpërndarë i bazës së të dhënave relacionale nga Shërbimet Ueb të Amazon (AWS). Është një shërbim ueb që funksionon "në re" i krijuar për të thjeshtuar konfigurimin, funksionimin dhe shkallëzimin e një baze të dhënash relacionale për përdorim në aplikacione. E modifikuara e fundit: 2025-01-22 17:01

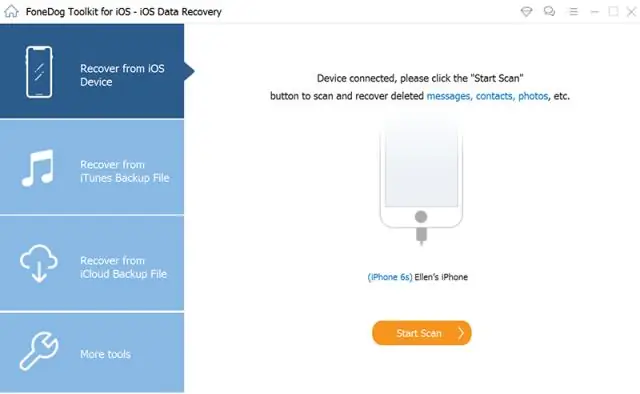

Klikoni për të zgjedhur dhe parë paraprakisht mesazhet e fshira ose draft mesazhet e fshira nga celulari Android, më pas shtypni butonin Rimëkëmb në këndin e poshtëm djathtas, do të shfaqet një dritare kërcyese ku mund të zgjidhni një dosje në kompjuterin tuaj për të tërhequr mesazhet draft të fshirë nga telefoni juaj celular. E modifikuara e fundit: 2025-01-22 17:01

Lidhni një pajisje virtuale MFA me llogarinë tuaj rrënjësore Zgjidhni Aktivizo MFA në faqen Kredencialet tuaja të sigurisë. Zgjidhni një pajisje virtuale MFA dhe më pas zgjidhni Hapin tjetër. Nëse nuk keni një aplikacion të pajtueshëm me AWS MFA, instaloni një nga aplikacionet e disponueshme. Zgjidhni Hapin tjetër. E modifikuara e fundit: 2025-01-22 17:01

Biznesi mbështetet në teknologjinë e informacionit për t'i ndihmuar ata të jenë më produktivë. Kjo është një karrierë që përfiton çdo biznes duke i lejuar kompanitë të punojnë në mënyrë më efikase dhe të maksimizojnë produktivitetin. Dhe me këtë vjen komunikimi më i shpejtë, ruajtja elektronike dhe mbrojtja e dokumentacionit të rëndësishëm. E modifikuara e fundit: 2025-06-01 05:06

Ka dy mënyra për të vendosur indeksin DataFrame. Përdorni parametrin inplace=True për të vendosur indeksin aktual të DataFrame. Caktoni indeksin e sapokrijuar DataFrame në një variabël dhe përdorni atë variabël më tej për të përdorur rezultatin e Indeksuar. E modifikuara e fundit: 2025-01-22 17:01

Excel është një aplikacion i njohur dhe i fuqishëm për Windows. Moduli openpyxl lejon programet tuaja Python të lexojnë dhe modifikojnë skedarët e fletëllogaritjes Excel. Megjithëse Excel është softuer i pronarit nga Microsoft, ka alternativa falas që funksionojnë në Windows, OS X dhe Linux. E modifikuara e fundit: 2025-01-22 17:01

Ndrysho sfondin e fotografisë në internet Hapi 1: Zgjidhni foton që dëshironi të modifikoni. HapniPhotoScissors online dhe klikoni butonin Ngarko më pas zgjidhni skedarin e animazhit në kompjuterin tuaj lokal. Hapi 2: Zgjidhni sfondin dhe planin e parë. Tani, ne duhet t'i tregojmë PhotoScissors, se ku është sfondi. Hapi 3: Ndryshoni sfondin. E modifikuara e fundit: 2025-01-22 17:01

Çaktivizo ndërprerësin e integritetit të memories Në Redaktorin e menaxhimit të politikave të grupit, shkoni te "Computerconfiguration" dhe klikoni "Tabele Administrative". Zgjero pemën te komponentët e Windows > Siguria e Windows > Siguria e pajisjes. Hapni cilësimin e ndërprerësit të integritetit të çaktivizimit të kujtesës dhe vendoseni në "Aktivizuar". Klikoni OK. E modifikuara e fundit: 2025-01-22 17:01

Google Chrome Kliko 'Historia' nga lista rënëse dhe më pas fut 'YouTube' (pa thonjëza) në kutinë e Historisë së Kërkimit. Klikoni butonin "Historia e kërkimit" dhe më pas mbani shënim datën pranë videos në YouTube me informacionin për të cilin jeni të interesuar. E modifikuara e fundit: 2025-01-22 17:01

Shtypni butonin e energjisë në anën e pasme të Macmini. Lidheni me televizorin ose monitorin tuaj. Lidhni Mac mini-in tuaj me televizorin ose desktopin tuaj. Lidhu me Wi-Fi. Pasi të aktivizohet, udhëzuesi i konfigurimit duhet t'ju çojë në disa hapa të thjeshtë, duke përfshirë konfigurimin e lidhjes aWi-Fi. Hyni me ID-në tuaj të Apple. Filloni të përdorni Mac mini tuaj. E modifikuara e fundit: 2025-01-22 17:01

Jo, produktet e klasit HP Pavilion nuk janë të mira për lojëra, nëse po flasim për laptopët Pavilion ose desktopët Pavilion. Kriteri im për 'mirë në lojëra' është, të paktën, përfshirja e një GPU-je diskrete. Ata po funksionojnë të gjitha grafika të integruara dhe kjo nuk i bën ata produkte 'të mira' të lojrave. E modifikuara e fundit: 2025-01-22 17:01

Piramida DIKW, e njohur ndryshe edhe si hierarkia DIKW, hierarkia e mençurisë, hierarkia e njohurive, hierarkia e informacionit dhe piramida e të dhënave, i referohet lirshëm një klase modelesh për përfaqësimin e marrëdhënieve të supozuara strukturore dhe/ose funksionale ndërmjet të dhënave, informacionit, njohurive dhe mençurinë. E modifikuara e fundit: 2025-01-22 17:01

Hapat Hapni printerët dhe fakset. Zgjidhni "start" dhe klikoni në "panelin e kontrollit" dhe më pas klikoni në "printera dhe pajisje të tjera". Tani, zgjidhni "printera dhe fakse". Hapni magjistarin e printerit. Gjeni "detyrat e printimit" dhe klikoni në "shtoni një printer". Kjo do të hapë "magjistarin e shtimit të printerit". Klikoni Next. Zgjidhni një port të ri. E modifikuara e fundit: 2025-01-22 17:01

Ka 8,000 nyje Ethereum aktive dhe dëgjuese. E modifikuara e fundit: 2025-01-22 17:01

Kriptimi i kodit burimor të Python është një metodë e "errësimit të Python", e cila ka për qëllim ruajtjen e kodit burimor origjinal në një formë që është e palexueshme për njerëzit. Në fakt ka programe të disponueshme për të rindërtuar ose për të çkompiluar kodin C++ në formë të lexueshme nga njeriu. E modifikuara e fundit: 2025-06-01 05:06

Kabllot USB-C mund të mbajnë shumë më shumë energji, kështu që ato mund të përdoren për të karikuar pajisje më të mëdha si laptopët. Ato ofrojnë gjithashtu deri në dyfishin e shpejtësisë së transferimit të USB 3 në 10 Gbps. Ndërsa lidhësit nuk janë të përputhshëm me të pasmet, standardet janë, kështu që përshtatësit mund të përdoren me pajisje më të vjetra. E modifikuara e fundit: 2025-01-22 17:01