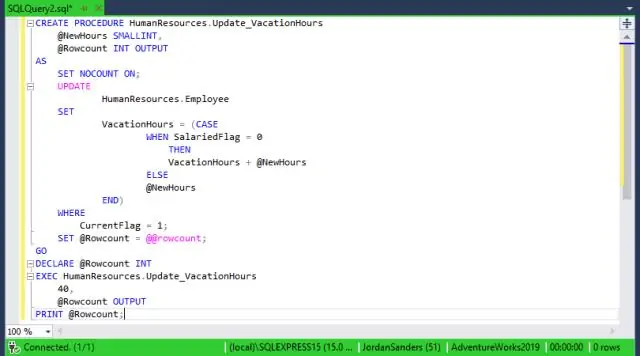

Një bashkim i jashtëm përdoret për të kthyer rezultatet duke kombinuar rreshta nga dy ose më shumë tabela. Por ndryshe nga një bashkim i brendshëm, bashkimi i jashtëm do të kthejë çdo rresht nga një tabelë e specifikuar, edhe nëse kushti i bashkimit dështon. E modifikuara e fundit: 2025-01-22 17:01

Shtojca Docker është një zbatim 'Cloud'. Do t'ju duhet të modifikoni konfigurimin e sistemit Jenkins (Jenkins > Manage > System Configuraiton) dhe të shtoni një re të re të tipit 'Docker'. Konfiguro URL-në e API-së të Docker (ose Swarm të pavarur) me kredencialet e kërkuara. Një buton testimi ju lejon të lidhni me API është vendosur mirë. E modifikuara e fundit: 2025-01-22 17:01

Dhjetë pyetjet kryesore të shkencave sociale Si mund t'i shtyjmë njerëzit të kujdesen për shëndetin e tyre? Si krijojnë shoqëritë institucione efektive dhe elastike, siç janë qeveritë? Si mundet njerëzimi të rrisë mençurinë e tij kolektive? Si ta zvogëlojmë 'hendekun e aftësive' midis njerëzve të zinj dhe të bardhë në Amerikë?. E modifikuara e fundit: 2025-01-22 17:01

Serverët e lidhur ju lejojnë të lidheni me raste të tjera të bazës së të dhënave në të njëjtin server ose në një makinë tjetër ose serverë të largët. Ai lejon SQL Server të ekzekutojë skriptet SQL kundër burimeve të të dhënave OLE DB në serverë të largët duke përdorur ofruesit OLE DB. E modifikuara e fundit: 2025-01-22 17:01

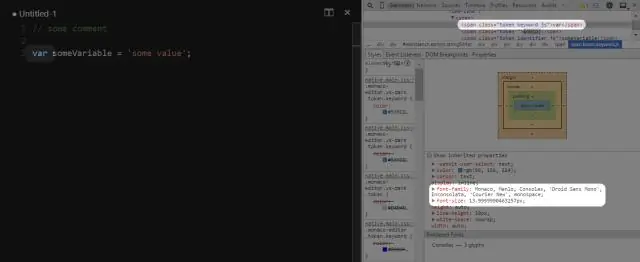

2 Përgjigjet e vendosin në shkallë gri (nëse butonat e aktivizuar janë me ngjyra) e bëjnë atë më të lehtë ose vendosin një mbivendosje të bardhë transparente mbi të (nëse butonat e aktivizuar janë përgjithësisht të errët) e bëjnë të sheshtë (nëse butonat e aktivizimit kanë një lloj sipërfaqeje 3D) mos theksoni butoni kur rri pezull mbi të (butonat e aktivizuar kanë atë sjellje). E modifikuara e fundit: 2025-01-22 17:01

Një shkelje e sigurisë ndodh kur një ndërhyrës fiton akses të paautorizuar në sistemet dhe të dhënat e mbrojtura të një organizate. Kriminelët kibernetikë ose aplikacionet me qëllim të keq anashkalojnë mekanizmat e sigurisë për të arritur në zona të kufizuara. Një shkelje e sigurisë është një shkelje e fazës së hershme që mund të çojë në gjëra të tilla si dëmtimi i sistemit dhe humbja e të dhënave. E modifikuara e fundit: 2025-01-22 17:01

PËRDORËSIT THUNDERBIRD: Butoni i shiritit të statusit: Klikoni në butonin "Tema Font&Size Changer" brenda shiritit tuaj të statusit Thunderbird. Opsioni i veglave: Zgjidhni menynë e veglave nga menyja e ThunderbirdBa dhe klikoni në opsionin Ndryshimi i shkronjave dhe madhësisë së temës. Do të hapet paneli i cilësimeve të fontit dhe madhësisë së temës. E modifikuara e fundit: 2025-01-22 17:01

Një nga arsyet më të rëndësishme pse ju duhet të investoni në një sistem efektiv të BI është sepse një sistem i tillë mund të përmirësojë efikasitetin brenda organizatës suaj dhe, si rezultat, të rrisë produktivitetin. Ju mund të përdorni inteligjencën e biznesit për të shkëmbyer informacione nëpër departamente të ndryshme në organizatën tuaj. E modifikuara e fundit: 2025-01-22 17:01

Shpejtësia: Java është më e shpejtë se Python Java është 25 herë më e shpejtë se Python. Afatet e konkurencës, Java mund Python. Java është zgjidhja më e mirë për ndërtimin e aplikacioneve të mëdha dhe komplekse të mësimit të makinerive për shkak të aplikacioneve të shkëlqyera të shkallëzimit. E modifikuara e fundit: 2025-01-22 17:01

Ekzistojnë dy lloje modifikuesish në Java: modifikuesit e aksesit dhe modifikuesit pa akses. Modifikuesit e aksesit në Java specifikojnë aksesueshmërinë ose shtrirjen e një fushe, metode, konstruktori ose klase. Ne mund të ndryshojmë nivelin e aksesit të fushave, konstruktorëve, metodave dhe klasës duke aplikuar modifikuesin e aksesit në të. E modifikuara e fundit: 2025-06-01 05:06

Ashtu si homologët e tyre të funksionit, deklaratat e klasës JavaScript janë ngritur. Megjithatë, ato mbeten të pa inicializuara deri në vlerësim. Kjo në mënyrë efektive do të thotë që ju duhet të deklaroni një klasë përpara se ta përdorni atë. E modifikuara e fundit: 2025-01-22 17:01

Grumbullimi hierarkik nuk mund të trajtojë mirë të dhënat e mëdha, por grupimi K Means mundet. Kjo për shkak se kompleksiteti kohor i K Mjeteve është linear d.m.th O(n) ndërsa ai i grupimit hierarkik është kuadratik, pra O(n2). E modifikuara e fundit: 2025-01-22 17:01

Futni terminalin e konfigurimit për të shkuar në modalitetin e konfigurimit global. Futni regjistrin e konfigurimit 0x2102. Fut fundin dhe më pas fut komandën e fshirjes së shkrimit për të fshirë konfigurimin aktual të nisjes në ruter. E modifikuara e fundit: 2025-01-22 17:01

3D Studio Max licencon shitjen me pakicë për 1,545 dollarë/vit ose 195 dollarë/muaj si një abonim i vazhdueshëm. Ky është çmimi i studios që, për shumë sipërmarrës dhe studio më të vogla atje, është pak i vështirë për t'u gëlltitur. Licencat 3DS Studio Max dhe Maya Indie ofrohen për 250 dollarë/vit, për licencë. Kjo eshte; të dyja do të kushtonin 500 dollarë. E modifikuara e fundit: 2025-01-22 17:01

Telefononi për të porositur një libër telefoni. Dex Media ofron një direktori falas për abonentët e linjës fikse me Verizon, FairPoint dhe Frontier. Ju mund të porosisni një duke i telefonuar në 1-800-888-8448. Kur është në dispozicion, sigurohuni që të tregoni nëse dëshironi versionin anglisht ose spanjisht. E modifikuara e fundit: 2025-06-01 05:06

Byte të shkurtra: Një paketë ping gjithashtu mund të keqformohet për të kryer sulmin e mohimit të shërbimit duke dërguar pako të vazhdueshme ping në adresën IP të synuar. Një ping i vazhdueshëm do të shkaktojë tejmbushje të tamponit në sistemin e synuar dhe do të bëjë që sistemi i synuar të rrëzohet. Por, komanda ping mund të përdoret edhe për disa qëllime të tjera. E modifikuara e fundit: 2025-01-22 17:01

Çfarë duhet të bëni kur derdhet në MacBook tuaj Hiqeni menjëherë pajisjen nga priza. Fikni laptopin. Me ekranin ende të hapur, kthejeni laptopin me kokë poshtë. Hiqeni baterinë. Me kompjuterin me kokë poshtë, lyejeni zonën me një peshqir letre. E modifikuara e fundit: 2025-01-22 17:01

Tre blloqe kapëse kapin përjashtimet dhe i trajtojnë ato duke shfaqur rezultatet në tastierë. Common Language Runtime (CLR) kap përjashtime që nuk trajtohen nga blloqet e kapjes. E modifikuara e fundit: 2025-01-22 17:01

VIDEO Më pas, dikush mund të pyesë gjithashtu, si mund ta rivendos shtëpinë time të ëndrrave Barbie? te rivendosur Përshëndetje Shtëpia e ëndrrave në cilësimet e fabrikës, shtypni dhe mbani shtypur të butonin e bisedës dhe shtypni rivendosjen kaloni me një kapëse letre.. E modifikuara e fundit: 2025-01-22 17:01

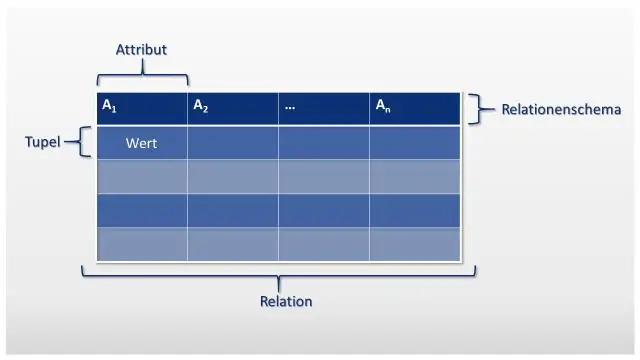

Një bazë të dhënash relacionale është një grup tabelash të përshkruara zyrtarisht nga të cilat të dhënat mund të aksesohen ose ribashkohen në mënyra të ndryshme pa pasur nevojë të riorganizohen tabelat e bazës së të dhënave. Ndërfaqja standarde e programimit të përdoruesit dhe aplikacionit (API) e një baze të dhënash relacionale është gjuha e strukturuar e pyetjeve (SQL). E modifikuara e fundit: 2025-01-22 17:01

Aktivizoni dhe konfiguroni iPod touch tuaj Shtypni dhe mbani butonin Sleep/Wake derisa të shfaqet logoja Apple. Nëse iPod touch nuk ndizet, mund t'ju duhet të karikoni baterinë. Bëni një nga sa vijon: Prekni "Konfiguro manualisht" dhe më pas ndiqni udhëzimet e konfigurimit në ekran. E modifikuara e fundit: 2025-01-22 17:01

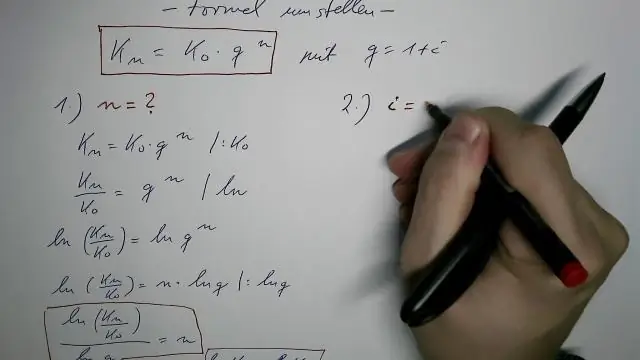

Kohëzgjatja eksponenciale. Tërësia e problemeve që mund të zgjidhen me algoritme kohore eksponenciale, por për të cilat nuk dihen algoritme kohore polinomiale. Një algoritëm quhet kohë eksponenciale, nëse T(n) kufizohet sipër me 2poli(n), ku poli(n) është disa polinom në n. E modifikuara e fundit: 2025-01-22 17:01

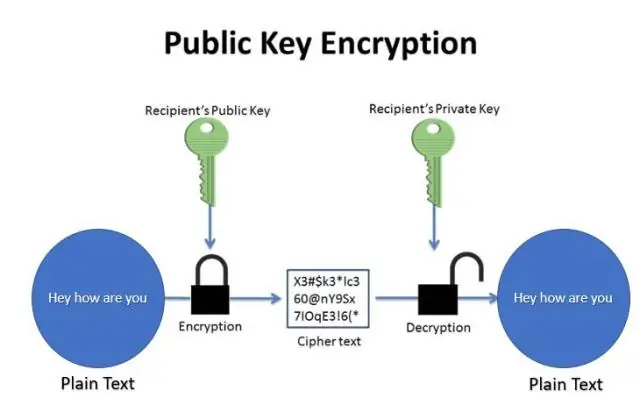

Dërguesi shkruan një mesazh me tekst të thjeshtë dhe e kodon atë duke përdorur një çelës sekret. Mesazhi i koduar i dërgohet marrësit, i cili është në gjendje të deshifrojë mesazhin duke përdorur të njëjtin çelës sekret. Si funksionon kriptimi i çelësit asimetrik? Dërguesi shkruan një mesazh dhe e kodon atë me një çelës publik. E modifikuara e fundit: 2025-01-22 17:01

Modelet më të mira të PowerPoint Galeria Invictus PowerPoint Model. Modeli i PowerPoint-it të Biznesit të lehtë. Modeli i PowerPoint-it të idesë së llambës së dritës. Tabela e përmbajtjes së rrëshqitjeve për PowerPoint. Modeli i Misionit dhe Vizionit në PowerPoint. Modeli i PowerPoint-it të Studimit të Rastit të Biznesit. Modeli PowerPoint i Planit 30 60 90 Ditësh. E modifikuara e fundit: 2025-01-22 17:01

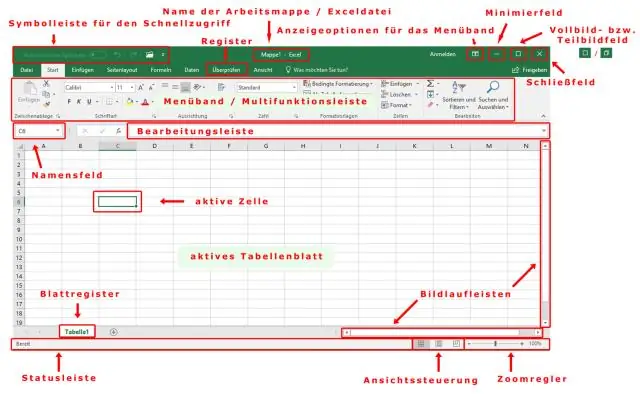

Kur hapni Word, Excel ose PowerPoint, shiritat e veglave Standard dhe Formatting aktivizohen si parazgjedhje. Shiriti i veglave Standard ndodhet pikërisht poshtë shiritit të menusë. Ai përmban butona që përfaqësojnë komanda të tilla si New, Open, Save dhe Print. Shiriti i veglave "Formatimi" ndodhet si parazgjedhje pranë shiritit të veglave Standard. E modifikuara e fundit: 2025-01-22 17:01

Për ta bërë këtë, shkoni te cilësimet e Windows Phone. Shkoni, më pas lëvizni në fund dhe trokitni lehtë mbi 'rivendos telefonin tuaj' dhe konfirmoni paralajmërimin. Kjo do të fshijë telefonin tuaj të pastër. Paralajmërim: Kryerja e një rivendosjeje nga fabrika fikson GJITHÇKA nga telefoni juaj. E modifikuara e fundit: 2025-01-22 17:01

Me threading, harmonizimi arrihet duke përdorur fije të shumta, por për shkak të GIL-it vetëm një thread mund të ekzekutohet në të njëjtën kohë. Në shumëpërpunim, procesi origjinal është i ndarë në procese të shumta fëmijësh duke anashkaluar GIL-in. Çdo proces fëmijë do të ketë një kopje të kujtesës së të gjithë programit. E modifikuara e fundit: 2025-01-22 17:01

Telefonat celularë janë mënyra e përsosur për të qëndruar të lidhur me të tjerët dhe për t'i ofruar përdoruesit një ndjenjë sigurie. Në rast urgjence, të kesh një telefon celular mund të lejojë që ndihma t'ju arrijë shpejt dhe ndoshta mund të shpëtojë jetë. Megjithatë, rëndësia e telefonave celularë shkon përtej sigurisë personale. E modifikuara e fundit: 2025-01-22 17:01

Cilido që preferoni, mund t'i shtoni lehtësisht në Family Hub. Thjesht prekni ikonën e aplikacioneve për të parë të gjitha aplikacionet e disponueshme të Hub. Më pas, prekni dhe mbani aplikacionin që dëshironi të shtoni në ekranin bazë. Do të shfaqet një menu kërcyese; ose mund të prekni Add to Home për të krijuar një ikonë aplikacioni, ose prekni Add Widget. E modifikuara e fundit: 2025-01-22 17:01

Shumë prej tyre mund të mos jenë plotësisht larg, por disa nga dronët e nivelit më të lartë janë të pajisur me teknologji të avancuar të njohjes së fytyrës. Me këtë teknologji, një dron mund të bëjë gjëra të rregullta si të të ndjekë, të orbitojë rreth teje apo edhe të fokusohet në buzëqeshjen tënde për të kapur një selfie të shkëlqyer me kamerën në bord. E modifikuara e fundit: 2025-01-22 17:01

Në tastierën AWS, shkoni te Shërbimet > SNS > Abonimet > Krijo abonime. Në fushën Tema ARN, vendosni vlerën ARN të temës SNS që keni krijuar. Zgjidhni protokollin si Amazon SQS. Në fushën Endpoint, futni vlerën ARN të radhës SQS dhe krijoni një abonim. E modifikuara e fundit: 2025-01-22 17:01

Ashtu si çdo llogari e-mail, ajo mund të ketë probleme me dërgimin e mesazheve herë pas here. Një gabim i pavlefshëm i marrësit do të thotë që mesazhi juaj nuk mund të dërgohej me sukses. Në varësi të llojit të mesazhit që po dërgoni, mund të nënkuptojë se një nga disa gjëra shkoi keq. E modifikuara e fundit: 2025-01-22 17:01

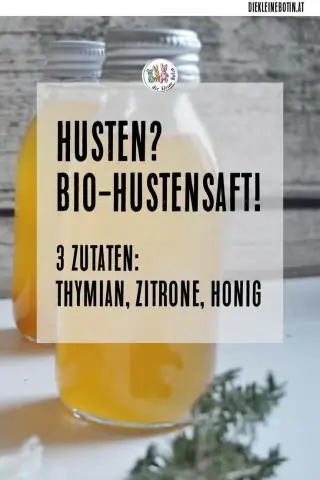

Këtu janë disa trajtime natyrale që mund të provoni për kontrollin e termiteve: Nematodat. Nematodat janë krimba parazitarë që duan të përtypin termitet. Uthull. Uthulla është materiali i mrekullueshëm për shtëpinë tuaj. Boratet. Vaj portokalli. Karton i lagur. Drita e diellit. Barriera rrethuese. Merrni masa parandaluese. E modifikuara e fundit: 2025-01-22 17:01

SQL Between Syntax SELECT Kolona(t) FROM emri i tabelës WHERE kolona BETWEEN vlera1 DHE vlera2; Duke përdorur sintaksën e sipërpërmendur, ne mund të përcaktojmë vlerat si pjesë e operatorit BETWEEN. Gjithashtu, sintaksa e përmendur më sipër mbetet e njëjtë për përdorim me një vlerë numerike, vlerë teksti dhe vlerë datë. E modifikuara e fundit: 2025-01-22 17:01

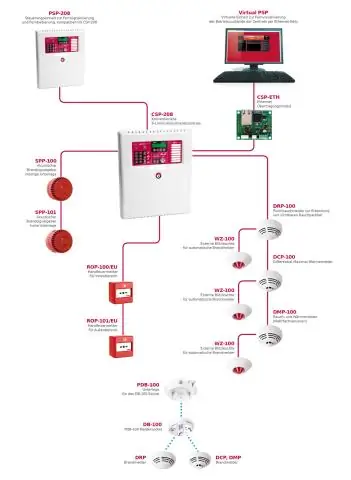

Një modul kontrolli është ana e daljes. Ai aktivizon pajisje paralajmëruese si një zile ose një strob bori. Mund të aktivizojë gjithashtu reletë të lidhura me mbyllësit automatikë të dyerve, kontrollet e ashensorit, sistemet e shuarjes së zjarrit, nxjerrësit e tymit dhe të ngjashme. Çfarë bën alarmi 3, 2 alarmi, etj. E modifikuara e fundit: 2025-01-22 17:01

Conn, i shkruar gjithashtu cun, conne, cond, conde dhe cund, është akti i kontrollit të lëvizjeve të një anijeje gjatë detit. E modifikuara e fundit: 2025-06-01 05:06

Fillimi i aplikacionit Krijoni një projekt ASP.NET Web API. Brenda Visual Studio, zgjidhni menunë "File" -> "Projekt i ri". Konfiguro projektin Web API për të përdorur IIS lokale. Në dritaren "Solution Explorer", kliko me të djathtën në projektin "webDemo" dhe kliko artikullin e menusë "Properties". E modifikuara e fundit: 2025-01-22 17:01

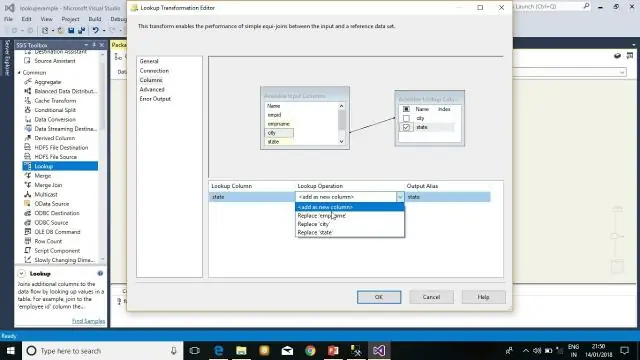

Transformimi i kampionimit të rreshtit në SSIS ofron një opsion për të specifikuar numrin e rreshtave që dëshironi të merrni nga burimi i të dhënave. Transformimi i kampionimit të rreshtit në SSIS do të marrë të gjitha të dhënat nga një burim dhe ekstrakton në mënyrë të rastësishme numrin e zgjedhur të rreshtave. E modifikuara e fundit: 2025-01-22 17:01

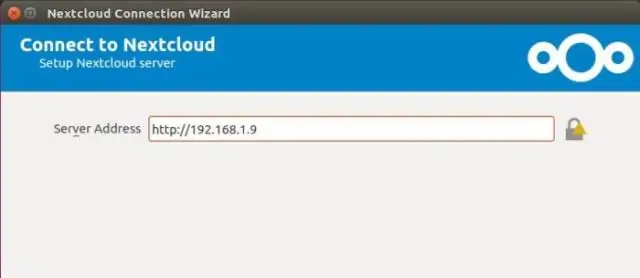

Ruajtja në renë kompjuterike DIY është zakonisht softuer klient-server, me burim të hapur ose me pagesë, që ju ndihmon të konfiguroni dhe mbani renë tuaj personale. Ju mund të vendosni disa zgjidhje të ruajtjes së resë DIY në pajisjet ruajtëse të lidhura me rrjetin ose të përdorni opsionet e ofruara nga ofruesit tanë më të mirë të mbajtjes në internet. E modifikuara e fundit: 2025-01-22 17:01

Si të bllokoni thirrjet hyrëse të padëshiruara në telefonat shtëpiak Verizon Telefononi '*60' në telefonin tuaj fiks ('1160' nëse jeni duke përdorur një telefon rrotullues). Telefononi numrin e telefonit që dëshironi të bllokoni kur shërbimi i automatizuar ju thotë të futni numrin. Konfirmoni që numri i futur është i saktë. E modifikuara e fundit: 2025-01-22 17:01