Kodi IMEI: për të bllokuar një celular të humbur të vjedhur Megjithatë, nëse nuk keni me vete dokumentet e nevojshme, mënyra më e lehtë për të marrë këtë numër është duke thirrur *#06# në telefonin tuaj. Numri IMEI do të shfaqet menjëherë. Bëni një shënim për atë diku tjetër përveç në telefonin tuaj. E modifikuara e fundit: 2025-01-22 17:01

Sa kushton interneti në muaj? Ofruesi Çmimi mujor Shpejtësia e shkarkimit Xfinity Internet 29,99$–299,95$* 15–2000 Mbps CenturyLink Internet 45$–85$† 10–1000 Mbps AT&T Internet 40–50$‡ 5–100 Mbps Verizon Fios $39,99–$79,99^ 100–940 Mbps. E modifikuara e fundit: 2025-06-01 05:06

Shënim i së ardhmes. Përdorni shënimin e ardhshëm për të identifikuar metodat që ekzekutohen në mënyrë asinkrone. Kur specifikoni të ardhmen, metoda ekzekutohet kur Salesforce ka burime të disponueshme. Për shembull, mund të përdorni shënimin e ardhshëm kur bëni një thirrje asinkrone të shërbimit në ueb në një shërbim të jashtëm. E modifikuara e fundit: 2025-01-22 17:01

Përmbajtja Klasa. Objekti (Instancë e klasës) Konstruktori. Vetia (atributi i objektit) Metodat. Trashëgimia. Kapsulimi. Abstraksioni. E modifikuara e fundit: 2025-01-22 17:01

Ng-këshilla 1: Si të përdorni ngSanitize Shkarkoni modulin angular-sanitize dhe përfshijeni atë në faqen html. shtoni ngSanitize në varësitë e modulit, var app = këndore. modul ('myApp', ['ngSanitize']); Shtoni shprehjen e kërkuar në kontrollues: $scope. variable = 'Përshëndetje Botë! '; Në faqen e shikimit:. E modifikuara e fundit: 2025-01-22 17:01

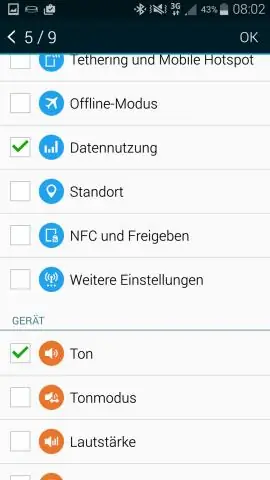

Shkoni në sirtarin e aplikacionit tuaj dhe shtypni ikonën e menysë në këndin e sipërm djathtas. Zgjidhni fshehni/çaktivizoni aplikacionet. Pastaj klikoni në tabelë së bashku me çdo bloatware tjetër që nuk dëshironi të shihni. Ju nuk mund t'i çinstaloni ato aplikacione, por të paktën mund t'i bëni ato të largohen dhe t'i çaktivizoni në mënyrë që të mos vazhdojnë të marrin përditësime. E modifikuara e fundit: 2025-01-22 17:01

Humbja e paketave. Humbja e paketës është pothuajse gjithmonë e keqe kur ndodh në destinacionin përfundimtar. Humbja e paketës ndodh kur një paketë nuk arrin atje dhe kthehet përsëri. Çdo humbje mbi 2% e paketave gjatë një periudhe kohore është një tregues i fortë i problemeve. E modifikuara e fundit: 2025-06-01 05:06

Informacion bibliografik Titulli The Other Wes Moore: One Name, Two Fates Autori Wes Moore Edition i ilustruar Publisher Random House Publishing Group, 2010 ISBN 1588369692, 9781588369697. E modifikuara e fundit: 2025-01-22 17:01

Cilësimet e një Maven. skedari xml përcakton vlerat që konfigurojnë ekzekutimin e Maven në mënyra të ndryshme. Më së shpeshti, përdoret për të përcaktuar vendndodhjen e depove lokale, serverët alternativë të depove në distancë dhe informacionin e vërtetimit për depot private. E modifikuara e fundit: 2025-01-22 17:01

Ndërprerës me dy drejtime (sistemi me 3 tela, ngjyra të reja të harmonizuara kabllosh) Ndërrimi në dy drejtime nënkupton të kesh dy ose më shumë çelësa në vende të ndryshme për të kontrolluar një llambë. Ato janë të lidhura me tela në mënyrë që funksionimi i secilit çelës të kontrollojë dritën. E modifikuara e fundit: 2025-01-22 17:01

Nëse keni nevojë të preni, rregulloni syrin e kuq ose të aplikoni efekte ngjyrash, do t'ju duhet t'i bëni ato në seksionin MyPhotos të llogarisë suaj Shutterfly, më pas shtoni versionet e redaktuara në faqen tuaj Share. Për të redaktuar një album në faqen tuaj të ndarjes, në seksionin "Fotografitë", klikoni në menynë "Ndrysho" të lidhur me albumin që dëshironi të redaktoni. E modifikuara e fundit: 2025-01-22 17:01

Shumica e procesorëve Xeon kanë 15-30 MB memorie L3 në varësi të modelit, afërsisht dyfishin e homologëve të tyre i7, megjithëse ky boshllëk duket se mbyllet me çdo arkitekturë newi7. Kjo memorie shtesë është një arsye pse Xeon janë shumë më të shpejtë në aplikacionet e stacioneve të punës me kërkesë të lartë sesa i7. E modifikuara e fundit: 2025-06-01 05:06

Sophos Central është një platformë e integruar menaxhimi që thjeshton administrimin e produkteve të shumta Sophos dhe mundëson menaxhim më efikas të biznesit për partnerët e Sophos. E modifikuara e fundit: 2025-01-22 17:01

Pesha e Seagate Backup Plus është 224 g, ku Seagate Expansion është 270 g. Seagate Backup Plus është më kompakt dhe më i lehtë se Seagate Expansion. Një tjetër ndryshim i rëndësishëm midis këtyre dy disqeve të ngurtë është në lidhje me periudhën e garancisë. Backup Plus është pak më i shtrenjtë se disku i ngurtë i zgjerimit. E modifikuara e fundit: 2025-01-22 17:01

Rrethojat zakonisht gjenden me formulat e mëposhtme: Gardhi i sipërm = Q3 + (1,5 * IQR) Gardhi i poshtëm = Q1 – (1,5 * IQR). E modifikuara e fundit: 2025-06-01 05:06

Në Linux, një parazgjedhje /etc/mongod. skedari i konfigurimit të konfigurimit përfshihet kur përdorni një menaxher paketash për të instaluar MongoDB. Në Windows, një /bin/mongod i paracaktuar. Skedari i konfigurimit cfg përfshihet gjatë instalimit. E modifikuara e fundit: 2025-01-22 17:01

Klikoni me të djathtën në shiritin e detyrave në një zonë të zbrazët pa ikona ose tekst. Klikoni opsionin 'Toolbars' nga menyja që shfaqet dhe klikoni 'New Toolbar'. Gjeni printerin që dëshironi të shtoni në shiritin e veglave nga lista e opsioneve. E modifikuara e fundit: 2025-01-22 17:01

Drejtimi i përgjigjeve me shumë vlera ju lejon të konfiguroni Amazon Route 53 për të kthyer vlera të shumta, të tilla si adresat IP për serverët tuaj të internetit, në përgjigje të pyetjeve DNS. Nëse një server në internet bëhet i padisponueshëm pasi një zgjidhës ruan një përgjigje, softueri i klientit mund të provojë një adresë tjetër IP në përgjigje. E modifikuara e fundit: 2025-01-22 17:01

Siç rezulton, argumenti juaj është një shembull i provës së drejtpërdrejtë, dhe argumenti i Rakelës është një shembull i provës jo të drejtpërdrejtë. Një provë indirekte mbështetet në një kontradiktë për të vërtetuar një hamendje të dhënë duke supozuar se hamendësimi nuk është i vërtetë dhe më pas ka një kontradiktë që vërteton se hamendja duhet të jetë e vërtetë. E modifikuara e fundit: 2025-01-22 17:01

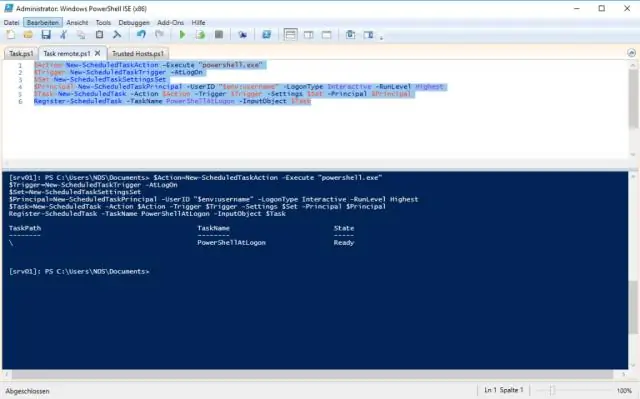

Përdorni PowerShell për të menaxhuar detyrat e planifikuara në Windows Hapni një dritare të vijës së komandës. Ju mund ta bëni këtë me një trokitje të lehtë në tastin Windows, duke shtypur Powershell.exe, duke klikuar me të djathtën mbi rezultatin, duke zgjedhur 'run as administrator' dhe duke shtypur enter. Vini re se komanda get-scheduledtask nuk kërkon lartësi ndërsa të gjitha komandat e menaxhimit kërkojnë. Shkruani Get-ScheduledTask. E modifikuara e fundit: 2025-01-22 17:01

Ju mund të aksesoni mesazhet e sistemit të regjistruar duke përdorur ndërfaqen e linjës së komandës së pikës së hyrjes (CLI) ose duke i ruajtur ato në një server të konfiguruar siç duhet sislog. Softueri i pikës së aksesit ruan mesazhet e regjistrit të sistemit në një buffer të brendshëm. E modifikuara e fundit: 2025-01-22 17:01

Ju paguani në datën 1 të çdo muaji dhe në datën 15 të çdo muaji (24 pagesa në vit). Ju bëni një pagesë çdo javë tjetër në një ditë të javës të rënë dakord (d.m.th. çdo të premte tjetër). Pagesa javore ju lejon të paguani në të njëjtën ditë, çdo javë. E modifikuara e fundit: 2025-01-22 17:01

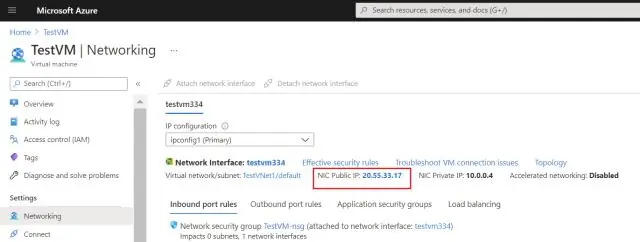

Po, ata kanë adresa të ndryshme IP virtuale pasi secila prej VM-ve ka një NIC virtuale që bën virtualizimin e harduerit dhe përdor NIC-në fizike themelore për të dërguar paketa. 1) Përdorni rrjetin e brendshëm i cili është konfiguruar nga Menaxheri VM për të komunikuar midis VM-së dhe sistemit operativ host. E modifikuara e fundit: 2025-01-22 17:01

Bazat e të dhënave logjike janë programe speciale ABAP që marrin të dhëna dhe i bëjnë ato të disponueshme për programet aplikative. Përdorimi më i zakonshëm i bazave të të dhënave logjike është ende leximi i të dhënave nga tabelat e bazës së të dhënave dhe lidhja e tyre me programe ABAP të ekzekutueshme gjatë përcaktimit të përmbajtjes së programit. E modifikuara e fundit: 2025-01-22 17:01

Teknologjia e së ardhmes. Nga Wikipedia, Enciklopedia e Lirë. Temat e ardhshme të lidhura me teknologjinë përfshijnë: Teknologjitë në zhvillim, teknologjitë që perceptohen si të afta për të ndryshuar status quo-në. Teknologji hipotetike, teknologji që nuk ekziston ende, por që mund të ekzistojë në të ardhmen. E modifikuara e fundit: 2025-01-22 17:01

Hapat Hap Fillimi.. Klikoni Cilësimet.. Klikoni Personalizimi. Kjo është ikona në formë monitori në faqen e cilësimeve të Windows. Klikoni Temat. Është një skedë në anën e majtë të dritares së Personalizimit. Klikoni Cilësimet e ikonës së Desktopit. Klikoni një ikonë që dëshironi të ndryshoni. Kliko Ndrysho ikonën. Zgjidhni një ikonë. E modifikuara e fundit: 2025-01-22 17:01

Për t'ju përgjigjur në terma të thjeshtë, skriptet e klientit do të ekzekutohen ndërsa formulari po ngarkohet në shfletues dhe politikat e ndërfaqes së përdoruesit do të ekzekutohen pasi formulari të ngarkohet. Për t'ju përgjigjur në terma të thjeshtë, skriptet e klientit do të ekzekutohen ndërsa formulari po ngarkohet në shfletues dhe politikat e ndërfaqes së përdoruesit do të ekzekutohen pasi formulari të ngarkohet. E modifikuara e fundit: 2025-01-22 17:01

Cisco IOS IP SLA dërgon të dhëna nëpër rrjet për të matur performancën midis vendndodhjeve të shumta të rrjetit ose nëpër shtigje të shumta rrjeti. Ai simulon të dhënat e rrjetit dhe shërbimet IP dhe mbledh informacionin e performancës së rrjetit në kohë reale. – Mat nervozizmin, vonesën ose humbjen e paketave në rrjet. E modifikuara e fundit: 2025-06-01 05:06

Shkoni te DFP -> Porositë -> Porosi e re. Krijoni një kompani për reklamuesin dhe më pas plotësoni detajet e porosisë nën "Artikulli i ri i linjës". Vendosni llojin në "Prioriteti i çmimit" nëse dëshironi që reklamat me pagesë më të lartë të shfaqen në faqen tuaj. Cakto vlerën CPM të barabartë me çmimin që do të paguajë klienti dhe më pas shto kriteret e synimit. E modifikuara e fundit: 2025-06-01 05:06

Një dyqan i shembullit AWS është një lloj ruajtjeje i përkohshëm i vendosur në disqe që janë të lidhur fizikisht me një makinë pritës. Dyqanet e shembujve përbëhen nga vëllime të dyqaneve të një ose të shumëfishtë të ekspozuar si pajisje bllokimi. Bllokimi i hapësirës ruajtëse në AWS ofrohet me AWS EBS. Pasi të përfundojë një shembull, të gjitha të dhënat e tij humbasin. E modifikuara e fundit: 2025-01-22 17:01

Për të analizuar dhe vërtetuar një JSON Web Token (JWT), mund të: Përdorni çdo ndërmjetës ekzistues për kornizën tuaj të internetit. Zgjidhni një bibliotekë të palëve të treta nga JWT.io. Për të vërtetuar një JWT, aplikacioni juaj duhet: Të kontrollojë që JWT është i formuar mirë. Kontrolloni nënshkrimin. Kontrolloni pretendimet standarde. E modifikuara e fundit: 2025-01-22 17:01

MongoDB mbështet indekset e përcaktuara nga përdoruesi si indeksi i fushës së vetme. Një indeks me një fushë të vetme përdoret për të krijuar një indeks në fushën e vetme të një dokumenti. Me indeksin e një fushe të vetme, MongoDB mund të kalojë në rend rritës dhe zbritës. Kjo është arsyeja pse çelësi i indeksit nuk ka rëndësi në këtë rast. E modifikuara e fundit: 2025-01-22 17:01

6 Përgjigje. Provoni të mbani butonin e ndezjes dhe butonin e rritjes së volumit në të njëjtën kohë, derisa telefoni të japë tre dridhje të shkurtra. Pastaj do të fiket dhe ju duhet të jeni në gjendje ta filloni përsëri si zakonisht. E modifikuara e fundit: 2025-01-22 17:01

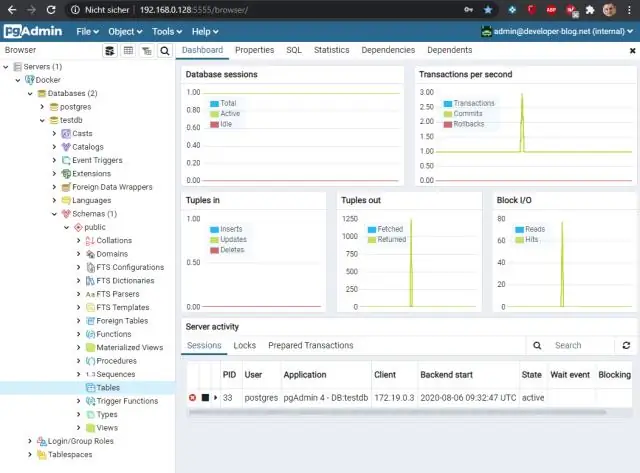

Lidhuni me serverin e bazës së të dhënave PostgreSQL duke përdorur psql Së pari, hapni programin psql dhe lidheni me serverin e bazës së të dhënave PostgreSQL duke përdorur përdoruesin postgres duke klikuar ikonën psql siç tregohet më poshtë: Së dyti, futni informacionin e nevojshëm si Serveri, Baza e të Dhënave, Porta, Emri i Përdoruesit dhe Fjalëkalimi. . Shtypni Enter për të pranuar parazgjedhjen. E modifikuara e fundit: 2025-01-22 17:01

Rreziku i jashtëzakonshëm i sigurisë për Cloud Printing është që puna e printimit nuk jepet në pajisje që zotërohen dhe kontrollohen nga ndërmarrja juaj. Rreziku i sigurisë është pothuajse i njëjtë me dërgimin e një dokumenti PDF në internet, përveç se rezultati përfundimtar është printimi. E modifikuara e fundit: 2025-06-01 05:06

Fotocelës i nevojitet neutrali për të funksionuar ndërrimin e brendshëm të saj. E modifikuara e fundit: 2025-01-22 17:01

Forenzika dixhitale përfshin hetimin e krimeve të lidhura me kompjuterin me qëllim marrjen e provave për t'u paraqitur në një gjykatë. Në këtë kurs, ju do të mësoni parimet dhe teknikat për hetimin e mjekësisë ligjore dixhitale dhe spektrin e mjeteve të disponueshme të mjekësisë ligjore kompjuterike. E modifikuara e fundit: 2025-01-22 17:01

Korniza ka tre pjesë kryesore: pragun, ose shiritin horizontal përgjatë pjesës së poshtme të kornizës; bllokimi, anët vertikale të kornizës; dhe koka, shiriti i sipërm horizontal në kornizë. Breza gjithashtu ka disa komponentë. E modifikuara e fundit: 2025-01-22 17:01

DxDiag ('Mjeti DirectX Diagnostik') është një mjet diagnostikues që përdoret për të testuar funksionalitetin e DirectX dhe për të zgjidhur problemet e harduerit që lidhen me videon ose zërin. DirectX Diagnostic mund të ruajë skedarë teksti me rezultatet e skanimit. E modifikuara e fundit: 2025-01-22 17:01

Nëse po kaloni nga dy vendndodhje, duhet të përdorni gjithashtu çelësa me tre drejtime si për çelësat e thjeshtë ashtu edhe për dimmerët (shumë dimmers janë të pajtueshëm me 3 drejtime). Mund të keni vetëm një dimmer për grup. Mund ta vendosni dimmerin në secilin vend, por jo në të dyja. E modifikuara e fundit: 2025-01-22 17:01