- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-06-01 05:11.

7 Praktikat më të mira të sigurisë së bazës së të dhënave

- Sigurohuni fizike siguria e bazës së të dhënave .

- Përdorni aplikacionin në internet dhe bazën e të dhënave muret e zjarrit.

- Forconi tuajën bazën e të dhënave në masën më të plotë të mundshme.

- Enkriptoni të dhënat tuaja.

- Minimizoni vlerën e bazat e të dhënave .

- Menaxhoni bazën e të dhënave akses fort.

- Auditimi dhe monitorimi bazën e të dhënave aktivitet.

Gjithashtu e dini, çfarë përdoret për sigurinë e bazës së të dhënave?

Në thelb, siguria e bazës së të dhënave është çdo formë e siguria e përdorur te mbrosh bazat e të dhënave dhe informacionet që ato përmbajnë nga kompromisi. Shembuj se si mund të mbrohen të dhënat e ruajtura përfshijnë: Softueri - softueri është të përdorura për të siguruar që njerëzit nuk mund të kenë akses në bazën e të dhënave përmes viruseve, hakimit ose ndonjë procesi të ngjashëm.

Së dyti, cilët janë 5 hapat kryesorë që ndihmojnë për të siguruar sigurinë e bazës së të dhënave? Këtu janë pesë gjëra që mund të bëni për të mbajtur të sigurt dhe të sigurt informacionin e kompanisë dhe të klientit tuaj.

- Keni fjalëkalime të sigurta. Sistemet më të sofistikuara në Tokë nuk mund të mbrojnë nga një fjalëkalim i keq.

- Enkriptoni bazën tuaj të të dhënave.

- Mos u tregoni njerëzve derën e pasme.

- Segmentoni bazën tuaj të të dhënave.

- Monitoroni dhe auditoni bazën e të dhënave tuaja.

Gjithashtu e dini, çfarë është siguria e nivelit të bazës së të dhënave?

Siguria e bazës së të dhënave i referohet masave të ndryshme që organizatat marrin për të siguruar ato bazat e të dhënave janë të mbrojtur nga kërcënimet e brendshme dhe të jashtme. Siguria e bazës së të dhënave përfshin mbrojtjen e bazën e të dhënave vetë, të dhënat që përmban, e saj bazën e të dhënave sistemin e menaxhimit dhe aplikacionet e ndryshme që aksesojnë atë.

Cilat janë 2 llojet e sigurisë që aplikohen në një bazë të dhënash?

Shumë shtresa dhe lloje të kontrollit të sigurisë së informacionit janë të përshtatshme për bazat e të dhënave, duke përfshirë:

- Kontrolli i aksesit.

- Auditimi.

- Autentifikimi.

- Enkriptimi.

- Kontrollet e integritetit.

- Rezervimet.

- Siguria e aplikacionit.

- Siguria e bazës së të dhënave duke aplikuar Metoda Statistikore.

Recommended:

Cilat janë proceset e bazës së të dhënave Oracle?

Proceset e sfondit në një shembull Oracle mund të përfshijnë sa vijon: Procesi i shkrimit të bazës së të dhënave (DBWn) Procesi i shkrimit të regjistrit (LGWR) Procesi i pikës së kontrollit (CKPT) Procesi i monitorimit të sistemit (SMON) Procesi i monitorimit të procesit (PMON) Procesi i rikuperimit (RECO) Proceset e radhës së punës. Proceset e arkivimit (ARCn)

Cilat janë raportet e bazës së të dhënave?

Një raport i bazës së të dhënave është rezultat i formatuar i pyetjeve të bazës së të dhënave dhe përmban të dhëna të dobishme për vendimmarrje dhe analizë. Shumica e aplikacioneve të mira të biznesit përmbajnë një mjet raportimi të integruar; kjo është thjesht një ndërfaqe e përparme që thërret ose ekzekuton pyetjet e bazës së të dhënave të pasme që janë të formatuara për përdorim të lehtë të aplikacionit

Cilat janë llojet e arkitekturës së bazës së të dhënave?

Arkitektura e bazës së të dhënave është logjikisht e dy llojeve: arkitekturë DBMS me 2 nivele. Arkitektura DBMS me 3 nivele

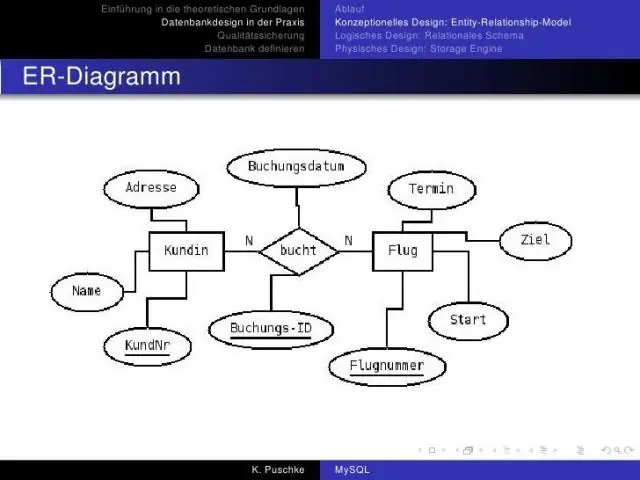

Çfarë është dizajni logjik i bazës së të dhënave dhe dizajni fizik i bazës së të dhënave?

Modelimi logjik i bazës së të dhënave përfshin; ERD, diagramet e procesit të biznesit dhe dokumentacioni i komenteve të përdoruesve; ndërsa modelimi i bazës së të dhënave fizike përfshin; Diagrami i modelit të serverit, dokumentacioni i projektimit të bazës së të dhënave dhe dokumentacioni i reagimeve të përdoruesit

Cilat janë dy kërkesat kryesore për shkrimin e auditimeve të SQL Server në regjistrin e sigurisë së Windows?

Ekzistojnë dy kërkesa kryesore për të shkruar auditimet e serverit SQL Server në regjistrin e Windows Security: Cilësimi i aksesit të objektit të auditimit duhet të konfigurohet për të kapur ngjarjet. Llogaria në të cilën funksionon shërbimi SQL Server duhet të ketë lejen e gjenerimit të kontrollit të sigurisë për të shkruar në regjistrin e Sigurisë së Windows