- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:41.

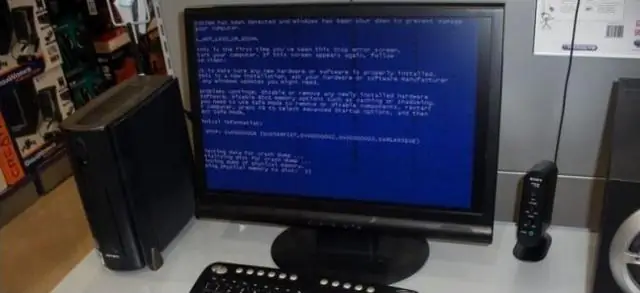

Kodi me qëllim të keq është një kërcënim për sigurinë e aplikacionit që nuk mund të kontrollohet në mënyrë efikase nga antivirusi konvencional software vetëm. Kodi me qëllim të keq përshkruan një kategori të gjerë të termave të sigurisë së sistemit që përfshin sulmojnë skriptet, viruset, krimbat, kuajt e Trojës, prapavija dhe keqdashëse përmbajtje aktive.

Duke e mbajtur këtë në konsideratë, cili është një shembull i një kodi me qëllim të keq?

Shembuj e kod me qëllim të keq përfshijnë viruse kompjuterike, krimba, kuaj trojan, bomba logjike, spyware, adware dhe programe të prapambetura.

Në mënyrë të ngjashme, çfarë është mbrojtja e kodit me qëllim të keq? Kodi me qëllim të keq përfshin, për shembull, viruset, krimbat, kuajt trojan dhe spyware. Mbrojtja e kodit me qëllim të keq mekanizmat përfshijnë, për shembull, përkufizimet e nënshkrimit antivirus dhe teknologjitë e bazuara në reputacion. Ekzistojnë një sërë teknologjish dhe metodash për të kufizuar ose eliminuar efektet e kod keqdashës.

Për më tepër, çfarë është sulmi me qëllim të keq?

A sulm me qëllim të keq është një përpjekje për të abuzuar me forcë ose për të përfituar nga kompjuteri i dikujt, qoftë nëpërmjet viruseve kompjuterike, inxhinierisë sociale, phishing ose llojeve të tjera të inxhinierisë sociale.

Si mund të shkaktojë dëme kodi me qëllim të keq?

Viruset kanë aftësinë te demtosh ose shkatërrojnë skedarët në një sistem kompjuterik dhe përhapen duke ndarë një media të lëvizshme tashmë të infektuar, duke hapur keqdashëse bashkëngjitjet e postës elektronike dhe vizitat keqdashëse faqet e internetit. Funksionaliteti i tij është te përdorni të gjitha burimet e kompjuterit tuaj, të cilat mund të shkaktojë Kompjuteri juaj te ndalon së përgjigjuri.

Recommended:

Çfarë zhvillojnë shpesh bizneset për të qenë në gjendje të ruajnë dhe analizojnë të dhëna me qëllim të marrjes së vendimeve të biznesit?

Çfarë zhvillojnë shpesh bizneset për të qenë në gjendje të ruajnë dhe analizojnë të dhëna me qëllim të marrjes së vendimeve të biznesit? sistemi operativ. Një nga qëllimet e menaxhimit të informacionit është t'u sigurojë bizneseve informacionin strategjik që u nevojitet për të: përmbushur një detyrë

Çfarë është sulmi i kontrollit të aksesit të thyer?

Çfarë është Broken Access Control? Kontrolli i aksesit zbaton një politikë të tillë që përdoruesit nuk mund të veprojnë jashtë lejeve të tyre të synuara. Dështimet zakonisht çojnë në zbulimin e paautorizuar të informacionit, modifikimin ose shkatërrimin e të gjitha të dhënave, ose kryerjen e një funksioni biznesi jashtë kufijve të përdoruesit

Çfarë duket të jetë një program legjitim, por në të vërtetë është me qëllim të keq?

Një kalë trojan është një program jo-përsëritës që duket i ligjshëm, por në të vërtetë kryen aktivitete të dëmshme dhe të paligjshme kur ekzekutohet. Sulmuesit përdorin kuajt trojan për të vjedhur informacionin e fjalëkalimit të një përdoruesi, ose ata thjesht mund të shkatërrojnë programe ose të dhëna në hard disk

Çfarë është sulmi përsëritës, cili është kundërmasa për të?

Protokolli i vërtetimit të Kerberos përfshin disa kundërmasa. Në rastin klasik të një sulmi përsëritës, një mesazh kapet nga një kundërshtar dhe më pas riprodhohet në një datë të mëvonshme për të prodhuar një efekt. Kriptimi që sigurohet nga këta tre çelësa ndihmon në parandalimin e sulmeve të përsëritura

Si mund ta çinstaloj mjetin e heqjes së softuerit me qëllim të keq?

Shfletoni kompjuterin tuaj për direktorinë që përmban "Microsoft Malicious Software Removal Tool", kliko me të djathtën mbi mjet dhe zgjidh "Fshi". Ka të ngjarë të jetë në dosjen tuaj të parazgjedhur të shkarkimit nëse e keni shkarkuar nga Microsoft. Konfirmoni që dëshironi të fshini skedarin kur ju kërkohet