Përmbajtje:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-06-01 05:11.

Shtatë fazat e një sulmi kibernetik

- Hapi i parë - Zbulimi. Përpara nisjes së një sulmojnë , hakerët fillimisht identifikojnë një objektiv të cenueshëm dhe eksplorojnë mënyrat më të mira për ta shfrytëzuar atë.

- Hapi i dytë - Armatizimi.

- Hapi i tretë - Dorëzimi.

- Hapi i katërt - Shfrytëzimi.

- Hapi i pestë - Instalimi.

- Hapi i gjashtë - Komanda dhe kontrolli.

- Hapi i shtatë - Veprimi sipas objektivit.

Po kështu, cilat janë fazat e një sulmi kibernetik?

6 fazat e një sulmi kibernetik me qëllim të keq

- Zbulimi - Formimi i strategjisë së sulmit.

- Skanimi - Kërkoni për dobësi.

- Shfrytëzimi - Fillimi i sulmit.

- Mirëmbajtja e aksesit - Mbledhja e sa më shumë të dhënave të jetë e mundur.

- Ekfiltrimi - Vjedhja e të dhënave të ndjeshme.

- Parandalimi i identifikimit - maskimi i pranisë për të ruajtur aksesin.

Gjithashtu, cilat janë 4 llojet e sulmeve kibernetike? 10 llojet më të zakonshme të sulmeve kibernetike

- Sulmet e mohimit të shërbimit (DoS) dhe të shpërndara të mohimit të shërbimit (DDoS).

- Sulmi njeri në mes (MitM).

- Sulmet e phishing dhe shtizës.

- Sulm me makinë.

- Sulmi me fjalëkalim.

- Sulmi i injektimit SQL.

- Sulmi i skriptimit ndër-site (XSS).

- Sulm përgjues.

Thjesht kështu, cila është faza e parë e një sulmi kibernetik?

Zbulimi: Gjatë faza e parë të sulmojnë cikli i jetes, kibernetike kundërshtarët planifikojnë me kujdes metodën e tyre të sulmojnë . Ata hulumtojnë, identifikojnë dhe zgjedhin objektiva që do t'i lejojnë ata të përmbushin objektivat e tyre. Sulmuesit mbledhin informacione përmes burimeve të disponueshme publikisht, si Twitter, LinkedIn dhe faqet e internetit të korporatave.

Çfarë ndodh gjatë fazës së anketimit të një sulmi kibernetik?

Të faza e sondazhit Sulmuesit do të përdorin çdo mjet në dispozicion për të gjetur dobësi teknike, procedurale ose fizike të cilat mund të përpiqen t'i shfrytëzojnë. Ata do të përdorin informacione me burim të hapur si LinkedIn dhe Facebook, menaxhimin/shërbimet e kërkimit të emrave të domenit dhe mediat sociale.

Recommended:

Cilat janë katër fazat e alegorisë së shpellës?

Në të vërtetë, në këto pasazhe Platoni dallon katër gjendje të ndryshme njohëse (dmth llojet e njohjes) të lidhura me secilin nga nivelet e vijës së ndarë (dhe me sa duket me alegorinë): imagjinatën (eikasia), besimin (pistis), intelektin (dianoia) , dhe arsyeja (noesis)

Cilat janë fazat në ciklin e përpunimit të informacionit?

Cikli i përpunimit të informacionit, në kontekstin e kompjuterëve dhe përpunimit kompjuterik, ka katër faza: hyrje, përpunim, dalje dhe ruajtje (IPOS)

Cilat janë 3 fazat e përpunimit të informacionit?

Këto faza përfshijnë ndjekjen, kodimin, ruajtjen, marrjen. Përpunimi i informacionit flet gjithashtu për tre faza të marrjes së informacionit në kujtesën tonë. Këto përfshijnë kujtesën shqisore, kujtesën afatshkurtër dhe kujtesën afatgjatë

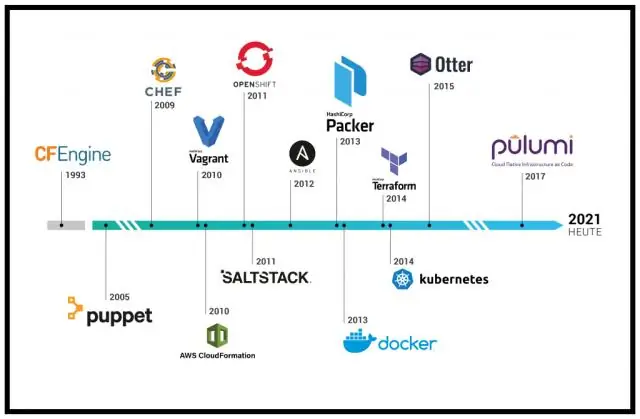

Cilat janë fazat dhe nxitësit e teknologjisë së evolucionit të infrastrukturës së TI-së?

Cilat janë fazat dhe nxitësit e teknologjisë së evolucionit të infrastrukturës së TI-së? Pesë fazat e evolucionit të infrastrukturës së TI-së janë si më poshtë: epoka e kompjuterit personal, epokës së klientit/serverit, epokës së informatikës së ndërmarrjes dhe epokës së kompjuterave në renë kompjuterike dhe celulare

Cilat janë efektet e seksit kibernetik?

Varësia nga kiberseksi i të rriturve ka shumë efekte të tjera edhe tek fëmijët dhe familjet, si: ekspozimi ndaj pornografisë kibernetike; ekspozimi ndaj objektivizimit të grave; përfshirja në konflikte prindërore; mungesa e vëmendjes / ekstremet e preokupimit prindëror; një atmosferë e traumës emocionale; ndarja martesore dhe/ose divorci