Përmbajtje:

- Autor Lynn Donovan [email protected].

- Public 2024-01-18 08:29.

- E modifikuara e fundit 2025-01-22 17:41.

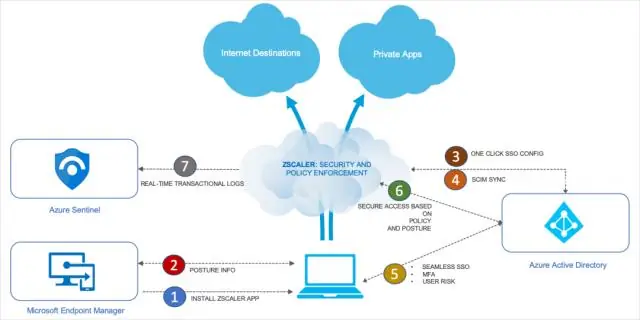

Zbatimi i besimit zero

- Përdorni mikrosegmentimin.

- Një person ose program me akses në njërën prej këtyre zonave nuk do të jetë në gjendje të hyjë në asnjë nga zonat e tjera pa autorizim të veçantë. Përdor vërtetimin me shumë faktorë (MFA)

- Zbatoni Parimi i privilegjit më të vogël (PoLP)

- Verifikoni të gjitha pajisjet e pikës fundore.

Në mënyrë të ngjashme, dikush mund të pyesë, si e arrini besimin zero?

Këtu janë katër parimet që kompania juaj - dhe veçanërisht organizata juaj e IT-së - duhet të miratojë:

- Kërcënimet vijnë si nga brenda ashtu edhe nga jashtë. Ky është ndoshta ndryshimi më i madh në të menduarit.

- Përdorni mikro-segmentimin.

- Akses më pak i privilegjuar.

- Asnjëherë mos beso, gjithmonë verifiko.

Së dyti, çfarë është një Rrjet Zero Trust? Zero besim Arkitektura, e referuar edhe si Rrjeti i besimit zero ose thjesht Zero besim , i referohet koncepteve të sigurisë dhe modelit të kërcënimit që nuk supozon më se aktorët, sistemet ose shërbimet që veprojnë nga brenda perimetrit të sigurisë duhet të besohen automatikisht, dhe në vend të kësaj duhet të verifikojnë çdo gjë dhe çdo gjë që provon

Gjithashtu, pse organizatat moderne duhet të marrin në konsideratë zbatimin e një qasjeje të sigurisë zero të besimit?

Zero besim ju ndihmon të kapni përfitimet e cloud pa ekspozuar tuajat organizimi ndaj rrezikut shtesë. Për shembull, kur kriptimi është të përdorura në mjediset cloud, sulmuesit shpesh sulmojnë të dhënat e koduara përmes aksesit të çelësit, jo duke thyer enkriptimin, dhe kështu menaxhimi i çelësave është me rëndësi të madhe.

Kush e shpiku termin zero besim?

Të afati ' besim zero ' ishte e sajuar nga një analist në Forrester Research Inc. në vitin 2010 kur modeli për koncept u prezantua për herë të parë. Disa vite më vonë, Google njoftoi se ata kishin zbatuar besim zero sigurinë në rrjetin e tyre, gjë që çoi në një interes në rritje për adoptim brenda komunitetit të teknologjisë.

Recommended:

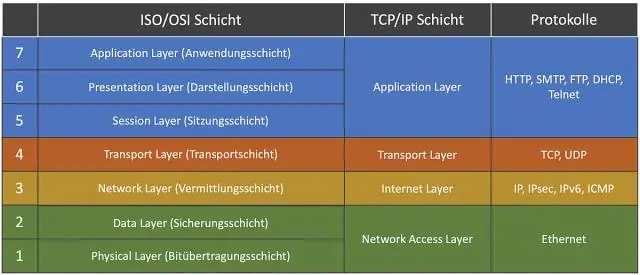

Sa shtresa janë të pranishme në modelin e referencës TCP IP?

Katër shtresa

Si e zbatoni kërkimin e tipit përpara?

Kërkimi Typeahead është një metodë për kërkimin dhe filtrimin progresiv të tekstit. Zbatimi i shtypjes. js Hapni shabllonin që përmban kutinë tuaj të kërkimit. Mbështilleni fushën e hyrjes në një kontejner me id=”remote” Jepini fushës së hyrjes klasën e shtypjes. Shtoni skriptin e mëposhtëm në shabllon:

Si e zbatoni GitLab?

Instalimi i GitLab Instaloni dhe konfiguroni varësitë e nevojshme. Shtoni depon e paketave GitLab dhe instaloni paketën. Shfletoni te emri i hostit dhe identifikohuni. Vendosni preferencat tuaja të komunikimit. Instaloni dhe konfiguroni varësitë e nevojshme. Shtoni depon e paketave GitLab dhe instaloni paketën

Çfarë është shtresa e lidhjes së të dhënave në modelin OSI?

Shtresa e lidhjes së të dhënave është shtresa e protokollit në një program që trajton lëvizjen e të dhënave brenda dhe jashtë një lidhjeje fizike në një rrjet. Shtresa e lidhjes së të dhënave përcakton gjithashtu se si pajisjet rikuperohen nga përplasjet që mund të ndodhin kur nyjet përpiqen të dërgojnë korniza në të njëjtën kohë

Çfarë është një model Zero Trust?

Siguria Zero Trust | Çfarë është një rrjet Zero Trust? Besimi zero është një model sigurie i bazuar në parimin e mbajtjes së kontrolleve të rrepta të aksesit dhe mosbesimit të askujt si parazgjedhje, madje edhe atyre tashmë brenda perimetrit të rrjetit