- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Cfare eshte një ndryshim kryesor midis një Amazon EBS - mbështetur dhe një shembull - shembull i mbështetur nga dyqani ? Amazon EBS - raste të mbështetura mund të ndalet dhe të rifillojë. Shembull - ruaj shembuj të mbështetur mund të ndalet dhe të rifillojë. Shkallëzimi automatik kërkon përdorimin Amazon EBS - raste të mbështetura.

Në këtë drejtim, cili është ndryshimi midis dyqanit të shembullit dhe EBS?

EBS volumi është disku i lidhur me rrjetin që rezulton në performancë të ngadaltë, por të dhënat janë të qëndrueshme që do të thotë edhe nëse e rindizni shembull të dhënat do të jenë aty. Dyqan shembulli është pajisje e lidhur fizikisht e cila jep performancë më të mirë, por të dhënat do të humbasin një herë shembull është rindezur.

Po kështu, çfarë është dyqani i shembullit të Amazon? Një Dyqani i shembullit AWS është një lloj magazinimi i përkohshëm i vendosur në disqe që janë të lidhur fizikisht me një makinë pritës. Dyqane për shembull përbëhen nga të vetme ose të shumëfishta dyqan shembulli vëllime të ekspozuara si pajisje bllokuese. Blloko memorien aktive AWS është në dispozicion me AWS EBS. Një herë një shembull përfundon, të gjitha të dhënat e tij humbasin.

Në këtë mënyrë, cili është shembulli i mbështetur nga Amazon EBS?

" EBS - Mbështetur " Instancat nje " EBS - mbështetur " shembull eshte nje Shembulli EC2 i cili përdor një EBS vëllimi si pajisja rrënjësore. Kjo do të thotë se një EBS vëllimi mund të lëvizë nga një pjesë e harduerit në tjetrin brenda të njëjtës zonë disponueshmërie. Mund të mendoni EBS vëllime si një lloj ruajtjeje të bashkangjitur në rrjet.

Cili është lloji i shembullit në AWS?

Amazon Llojet e instancës EC2 . Amazon EC2 ofron një përzgjedhje të gjerë të llojet e shembullit optimizuar për t'iu përshtatur rasteve të ndryshme të përdorimit. Llojet e shembullit Përbëjnë kombinime të ndryshme të CPU-së, memories, ruajtjes dhe kapacitetit të rrjetit dhe ju japin fleksibilitetin për të zgjedhur përzierjen e duhur të burimeve për aplikacionet tuaja.

Recommended:

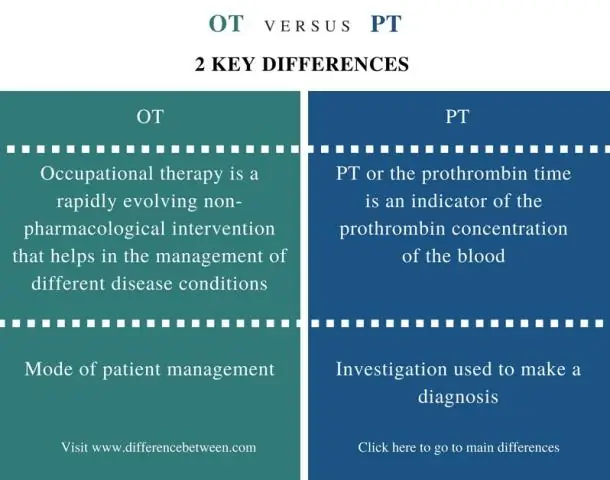

Cili është ndryshimi kryesor midis kodeve të zbulimit të gabimeve dhe korrigjimit të gabimeve?

Si zbulimi i gabimeve ashtu edhe korrigjimi i gabimeve kërkojnë që një sasi e caktuar e të dhënave të tepërta të dërgohen me të dhënat aktuale; korrigjimi kërkon më shumë se zbulim. Bitët e barazisë janë një qasje e thjeshtë për zbulimin e gabimeve. Një bit pariteti është një bit shtesë i dërguar me të dhënat që është thjesht shuma 1-bit e të dhënave

Cili është ndryshimi kryesor midis fshirjes [] dhe fshirjes?

![Cili është ndryshimi kryesor midis fshirjes [] dhe fshirjes? Cili është ndryshimi kryesor midis fshirjes [] dhe fshirjes?](https://i.answers-technology.com/preview/technology-and-computing/13859532-what-is-the-main-difference-between-delete-and-delete-j.webp)

Arsyeja pse ka operatorë të veçantë delete and delete[] është se fshini thirrjet onedestructor ndërsa delete[] duhet të kërkojë madhësinë e grupit dhe të thërrasë aq shumë destruktorë. Natyrisht, përdorimi i njërës aty ku kërkohet tjetra mund të shkaktojë probleme

Cili është ndryshimi midis një protokolli të orientuar nga lidhje dhe një protokolli pa lidhje?

Dallimi: Shërbimi i orientuar nga lidhja dhe shërbimi pa lidhje Protokolli i orientuar nga lidhja bën një lidhje dhe kontrollon nëse mesazhi është marrë apo jo dhe dërgon përsëri nëse ndodh një gabim, ndërsa protokolli i shërbimit pa lidhje nuk garanton dërgimin e mesazhit

Cili është hard disku më i madh i mbështetur nga Windows 10?

Cila është madhësia maksimale e diskut në Windows10/8/7 Ashtu si në sistemet e tjera operative të Windows, përdoruesit mund të përdorin vetëm 2TB ose 16TB hapësirë në Windows 10, pavarësisht sa i madh është disku, nëse inicializojnë MBR të diskut. Në këtë kohë, disa prej jush mund të pyesin pse ka kufi 2TB dhe 16TB

Cili është ndryshimi kryesor midis një injeksioni normal SQL dhe një cenueshmërie të verbër të injektimit SQL?

Injeksioni Blind SQL është pothuajse identik me injeksionin normal SQL, i vetmi ndryshim është mënyra se si të dhënat merren nga baza e të dhënave. Kur baza e të dhënave nuk nxjerr të dhëna në faqen e internetit, një sulmues detyrohet të vjedhë të dhëna duke i kërkuar bazës së të dhënave një seri pyetjesh të vërteta ose të rreme