- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Nga Wikipedia, Enciklopedia e Lirë. Kriptografia me kurbë eliptike ( ECC ) është një qasje ndaj kriptografisë me çelës publik bazuar në strukturën algjebrike të kthesave eliptike mbi fusha të fundme. ECC kërkon çelësa më të vegjël në krahasim me kriptografinë jo-KE (bazuar në fushat e thjeshta Galois) për të ofruar ekuivalent sigurinë.

Në këtë drejtim, për çfarë përdoret ECC?

Kriptografia e kurbës eliptike ( ECC ) është një teknikë e enkriptimit të çelësit publik bazuar në teorinë e kurbës eliptike që mund të jetë e mesuar me krijoni çelësa kriptografikë më të shpejtë, më të vegjël dhe më efikas.

Për më tepër, a është ECC i sigurt? Çështjet me ECC Historia e zbatimit ka treguar se, edhe pse a të sigurt zbatimin e ECC kurba është teorikisht e mundur, nuk është e lehtë të arrihet. Në fakt, zbatimet e pasakta mund të çojnë në ECC rrjedhjet e çelësit privat në një sërë skenarësh.

Përkatësisht, si funksionon enkriptimi ECC?

Kriptografia e kurbës eliptike ose ECC është me çelës publik kriptografia që përdor vetitë e një kurbë eliptike mbi një fushë të fundme për enkriptimi . Për shembull, 256-bit ECC çelësi publik ofron siguri të krahasueshme me një çelës publik RSA 3072-bit.

Pse ECC është më i mirë se RSA?

Kriptografia e kurbës eliptike është ndoshta më mirë për shumicën e qëllimeve, por jo për gjithçka. ECC-të Avantazhi kryesor është se ju mund të përdorni çelësa më të vegjël për të njëjtin nivel sigurie, veçanërisht në nivele të larta sigurie (AES-256 ~ ECC -512 ~ RSA -15424). Çelësat më të vegjël, tekstet e shifruara dhe nënshkrimet. Gjenerim shumë i shpejtë i çelësave.

Recommended:

Çfarë është auditimi i rrjetit dhe si bëhet dhe pse është i nevojshëm?

Auditimi i rrjetit është një proces në të cilin rrjeti juaj hartohet si në aspektin e softuerit ashtu edhe në atë të harduerit. Procesi mund të jetë i frikshëm nëse bëhet me dorë, por për fat të mirë disa mjete mund të ndihmojnë në automatizimin e një pjese të madhe të procesit. Administratori duhet të dijë se cilat makina dhe pajisje janë të lidhura në rrjet

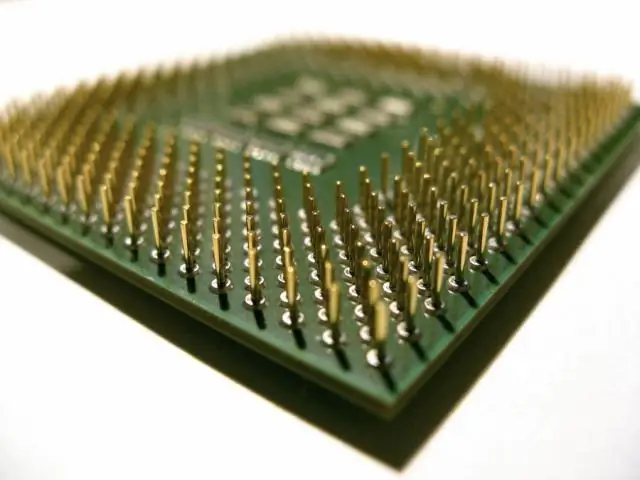

Cili është ndryshimi midis grupit të rrjetit pin dhe grupit të rrjetit tokësor?

Përveç faktit që i pari i referohet Pin GridArray dhe i dyti Land Grid Array, cili është ndryshimi? Në rastin e një PGA, vetë CPU-ja mban kunjat – të cilat në mënyrë interesante mund të jenë më pak se numri i vrimave në fole – ndërsa LGA, kunjat janë pjesë e prizës në motherboard

Cilat janë llojet e sulmeve në sigurinë e rrjetit?

Ekzistojnë lloje të ndryshme të sulmeve DoS dhe DDoS; më të zakonshmet janë sulmi i përmbytjes së TCP SYN, sulmi me lot, sulmi i smurfit, sulmi ping-of-death dhe botnets

Çfarë është anonimiteti në sigurinë e rrjetit?

Një rrjet anonimiteti u mundëson përdoruesve të hyjnë në ueb duke bllokuar çdo gjurmim ose gjurmim të identitetit të tyre në internet. Rrjetet e anonimitetit parandalojnë analizën e trafikut dhe mbikëqyrjen e rrjetit - ose të paktën e bëjnë më të vështirë

Çfarë lloji i rrjetit është Interneti Interneti është një shembull i një rrjeti?

Interneti është një shembull shumë i mirë i një WAN publik (Wide Area Network). Një dallim i WAN në krahasim me llojet e tjera të rrjeteve është se ai