- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Çfarë lloji i algoritmeve kërkon që dërguesi dhe marrësi të shkëmbejnë një çelës sekret që përdoret për të siguruar konfidencialitetin e mesazheve ? Shpjegimi: Simetrik përdorimi i algoritmeve e njëjta Celës , a çelësi sekret , për të enkriptuar dhe deshifruar të dhënat. Kjo Celës duhet të ndahet paraprakisht përpara se të ndodhë komunikimi.

Për më tepër, cilat dy algoritme mund të jenë pjesë e një politike IPsec për të siguruar kriptim dhe hash për të mbrojtur trafikun interesant?

Të IPsec kornizë përdor protokolle të ndryshme dhe algoritme te ofrojnë konfidencialiteti i të dhënave, integriteti i të dhënave, vërtetimi dhe shkëmbimi i sigurt i çelësave. Dy algoritme se mund të përdoret brenda një Politika IPsec te mbrojnë trafikun interesant janë AES, që është një enkriptimi protokolli, dhe SHA, që është një algoritmi hashing.

Për më tepër, cili algoritëm mund të sigurojë konfidencialitetin e të dhënave? Edhe pse enkriptimi klasik algoritmet sigurojnë konfidencialitetin e të dhënave , ata për fat të keq parandalojnë që cloud të funksionojë mbi të koduar të dhëna . Qasja e dukshme mund të jetë për të enkriptuar të gjithë të dhëna me një enkriptim të sigurt algoritmi të tilla si AES dhe ruajeni atë në re.

Në lidhje me këtë, cili është ndryshimi midis ASA IPv4 ACL dhe IOS ipv4 ACLS?

ASA ACL emërtohen gjithmonë, ndërsa IOS ACL janë gjithmonë të numëruara. Të shumëfishta ASA ACL mund të aplikohet në një ndërfaqe në drejtimi i hyrjes, ndërsa vetëm një IOS ACL mund të aplikohet. ASA ACL nuk kanë një mohim të nënkuptuar në fund, ndërsa IOS ACL bëj.

Në cilin shërbim ose protokoll mbështetet Protokolli i Sigurt i Kopjimit për të siguruar që transferimet e sigurta të kopjeve janë nga përdoruesit e autorizuar?

Protokolli i Kopjimit të Sigurt ( SCP ) perdoret per kopjoni në mënyrë të sigurt IOS IOS dhe skedarët e konfigurimit në a SCP server. Për të kryer këtë, SCP do përdorni lidhjet SSH nga përdoruesit vërtetuar përmes AAA.

Recommended:

Çfarë kuptoni me çelës privat dhe kriptografi me çelës publik?

Në kriptografinë me çelës publik, përdoren dy çelësa, një çelës përdoret për enkriptim dhe ndërsa tjetri përdoret për deshifrim. 3. Në kriptografinë me çelës privat, çelësi mbahet si sekret. Në kriptografinë me çelës publik, njëri nga dy çelësat mbahet si sekret

Çfarë lloj kablloje dhe lidhëse përdoren për të lidhur një modem me një port telefoni?

RJ-11. E njohur më shpesh si një port modem, lidhës telefoni, fole telefoni ose linjë telefonike, Jack-11 i Regjistruar (RJ-11) është një lidhje me katër ose gjashtë tela për lidhësit e telefonit dhe modemit në SHBA

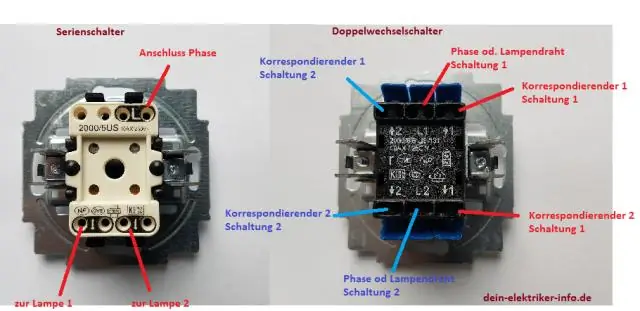

A mund të përdorni një çelës me 3 drejtime si një çelës me dy drejtime?

Po mund të funksionojë. Ndërprerësit me 3 drejtime janë spdt (hedhje me një pol të dyfishtë) me 3 terminale me vidë, dhe çelësat e rregullt janë spst (hedhje me një shtyllë të vetme) me 2 terminale me vidë. Një multimetër është mënyra e shpejtë për të kuptuar se cilat terminale duhet të përdoren

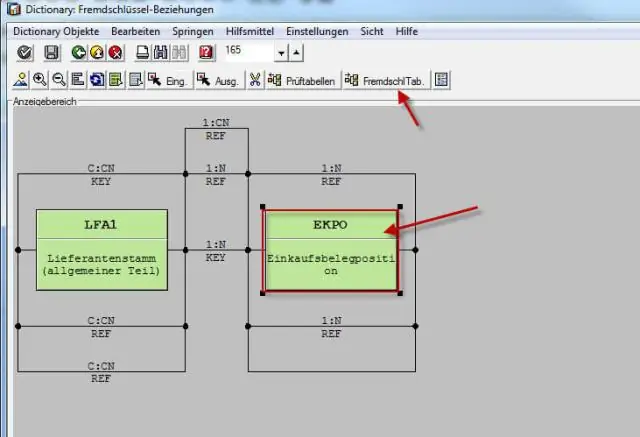

A mundet një çelës primar të jetë gjithashtu një çelës i huaj?

Çelësat kryesorë duhet të jenë gjithmonë unikë, çelësat e huaj duhet të lejojnë vlera jo unike nëse tabela është një marrëdhënie një-me-shumë. Është shumë mirë të përdoret një çelës i huaj si çelës kryesor nëse tabela është e lidhur me një marrëdhënie një-me-një, jo një me shumë

A mund të referohet një çelës i huaj një çelës tjetër të huaj?

1 Përgjigje. Një çelës i huaj mund të referojë çdo fushë të përcaktuar si unike. Nëse kjo fushë unike përkufizohet në vetvete si një çelës i huaj, nuk ka asnjë ndryshim. Nëse është një fushë unike, mund të jetë edhe objektivi i një FK tjetër