- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- E modifikuara e fundit 2025-01-22 17:40.

Përshëndetje Sonal, Rolet e IAM përcaktoni grupin e lejeve për të bërë AWS kërkesë shërbimi ndërsa politikat e IAM përcaktoni lejet që do t'ju nevojiten.

Në mënyrë të ngjashme, pyetet, cili është ndryshimi midis përdoruesit dhe rolit të IAM?

Një përdorues IAM ka kredenciale të përhershme afatgjata dhe përdoret për të bashkëvepruar drejtpërdrejt me AWS shërbimet. Një Roli IAM nuk ka asnjë kredenciale dhe nuk mund të bëjë kërkesa të drejtpërdrejta për të AWS shërbimet. Rolet e IAM janë menduar të merren përsipër nga subjekte të autorizuara, si p.sh përdoruesit e IAM , aplikacionet ose një AWS shërbim të tillë si EC2.

Në mënyrë të ngjashme, cilat janë përfitimet kryesore të grupeve IAM? Top 5 përfitimet e sistemeve të menaxhimit të identitetit dhe aksesit

- Përmirësimi i Eksperiencave të Përdoruesit.

- Përmirësimi i profileve të sigurisë.

- Thjeshtëson auditimin dhe raportimin.

- Lejon qasje të lehtë pavarësisht se ku jeni.

- Rrit produktivitetin dhe zvogëlon kostot e IT.

Në këtë mënyrë, cili është ndryshimi midis rolit dhe përdoruesit në AWS?

Si një përdorues , a rol është gjithashtu një operator (mund të jetë një njeri, mund të jetë një makinë). Diferenca është se kredencialet me rolet janë të përkohshme. E fundit, por jo më pak e rëndësishme, Vërtetimi në AWS bëhet nëpërmjet (IAM përdoruesit , grupe dhe rolet ) kurse Autorizimi bëhet nga Politikat.

Çfarë përfaqëson IAM?

Një akronim për Menaxhimin e Identitetit dhe Qasjes, UNË JAM i referohet një kuadri politikash dhe teknologjish për të siguruar që njerëzit e duhur në një ndërmarrje të kenë aksesin e duhur në burimet teknologjike. I quajtur edhe menaxhimi i identitetit (IdM), UNË JAM sistemet bien nën ombrellën gjithëpërfshirëse të sigurisë së IT-së.

Recommended:

Cili është ndryshimi midis Pebble Tec dhe Pebble Sheen?

Pebble Tec është bërë nga guralecë natyralë, të lëmuar që krijojnë një strukturë me gunga dhe një sipërfaqe jo të rrëshqitshme. Pebble Sheen përfshin të njëjtën teknologji si Pebble Tec, por përdor guralecë më të vegjël për një përfundim më të hollë

Cili është ndryshimi midis një psikologu kognitiv dhe një neuroshkencëtari kognitiv?

Psikologjia kognitive është më e fokusuar në përpunimin dhe sjelljen e informacionit. Neuroshkenca njohëse studion biologjinë themelore të përpunimit të informacionit dhe sjelljes. neuroshkenca njohëse në qendër

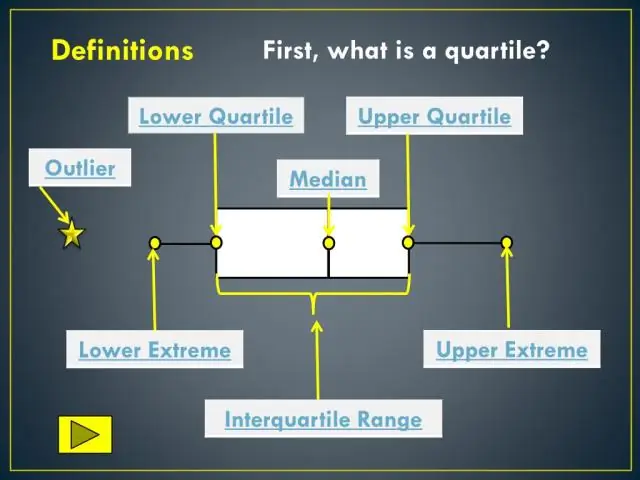

Cili është ndryshimi midis një komploti kuti dhe mustaqe dhe një komploti kuti?

Një grafik me kuti dhe mustaqe (nganjëherë quhet kuti) është një grafik që paraqet informacion nga një përmbledhje me pesë numra. Në një skemë kuti dhe mustaqe: skajet e kutisë janë kuartilët e sipërm dhe të poshtëm, kështu që kutia përfshin diapazonin ndërkuartilor. mesatarja shënohet me një vijë vertikale brenda kutisë

Cila është ngjashmëria dhe cili është ndryshimi midis releve dhe PLC?

Reletë janë ndërprerës elektromekanikë që kanë spirale dhe dy lloje kontaktesh që janë NO & NC. Por një kontrollues logjik i programueshëm, PLC është një mini kompjuter i cili mund të marrë vendim bazuar në programin dhe hyrjen dhe daljen e tij

Cili është ndryshimi midis është dhe si në C#?

Dallimi midis operatorëve is dhe as është si më poshtë: Operatori is përdoret për të kontrolluar nëse lloji i kohës së ekzekutimit të një objekti është i pajtueshëm me llojin e dhënë ose jo, ndërsa si operator përdoret për të kryer konvertimin midis llojeve të referencës të pajtueshme ose llojeve të Nullueshme